PowerDMARC's Email Authentication Blog - Lire les dernières nouvelles et mises à jour

Microsoft envoie désormais des rapports DMARC aux utilisateurs d'Outlook en entreprise

BlogSelon la mise à jour de Microsoft qui a été déployée le 21 mars 2023, les rapports sur l'authentification et la délivrabilité avec DMARC peuvent être reçus par tous les propriétaires de domaines ayant leur MX pointé vers Office 365. Cette mise à jour majeure permettra aux propriétaires de domaines de...

SPF vs DKIM vs DMARC

BlogSPF, DKIM et DMARC : il s'agit des trois principaux protocoles qui peuvent être utilisés pour vérifier l'authenticité d'un courrier électronique.

Usurpation d'adresse électronique en tant que service

BlogLes fournisseurs de services d'usurpation d'adresse électronique proposent généralement une interface web ou une API qui permet aux utilisateurs de créer et d'envoyer des courriels usurpés.

Comment configurer un enregistrement SPF ? - Guide de configuration SPF

BlogConfigurez l'enregistrement SPF et ajoutez-le à votre domaine. Découvrez les erreurs dans les paramètres SPF et surveillez-les avec PowerDMARC pour une authentification et une protection robustes des courriels.

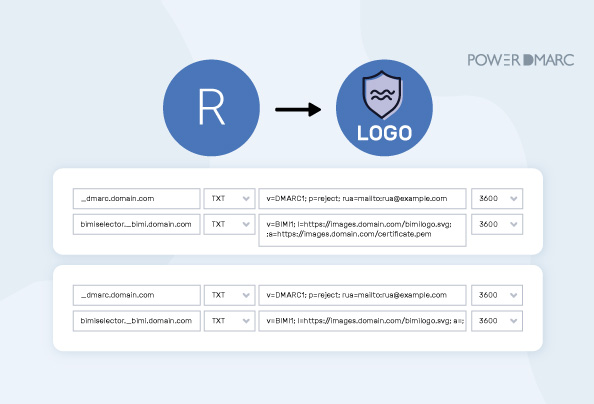

Enregistrement BIMI : 5 étapes pour créer et publier une fiche BIMI

BlogAméliorez votre jeu de messagerie avec les enregistrements BIMI. Apprenez à créer, vérifier et publier un enregistrement BIMI pour améliorer l'identité de votre marque et la qualité de vos messages. sécurité des e-mails.

Comment résoudre le problème "L'enregistrement DNS de type 99 (SPF) est obsolète" ?

BlogVous avez peut-être rencontré un enregistrement SPF avertissant que "L'enregistrement DNS de type 99 (SPF) a été supprimé" parce qu'il a été abandonné en 2014.

Qu'est-ce qu'une attaque par force brute et comment fonctionne-t-elle ?

BlogDans une attaque par force brute, l'attaquant essaie systématiquement toutes les combinaisons possibles de caractères jusqu'à ce qu'il trouve les informations d'identification correctes.

Types de logiciels malveillants : Un guide complet

BlogLes types de logiciels malveillants les plus courants sont les logiciels espions, les logiciels publicitaires, les logiciels rançonneurs, les virus informatiques, les chevaux de Troie, etc.

Whaling Phishing vs. Regular Phishing : Quelle est la différence et pourquoi est-ce important ?

BlogLe whaling phishing est une forme d'hameçonnage très ciblée qui vise spécifiquement les cadres supérieurs et les fonctionnaires de haut niveau d'une organisation.

Ingénierie sociale des médias sociaux : Comprendre les risques sur les plateformes en ligne

BlogL'ingénierie sociale des médias sociaux fait référence à l'utilisation de la manipulation psychologique et de la tromperie sur les plateformes de médias sociaux.