Nel 1982, quando SMTP fu specificato per la prima volta, non conteneva alcun meccanismo per fornire sicurezza a livello di trasporto per proteggere le comunicazioni tra gli agenti di trasferimento della posta. Tuttavia, nel 1999, il comando STARTTLS è stato aggiunto a SMTP che a sua volta supportava la crittografia delle e-mail tra i server, fornendo la possibilità di convertire una connessione non sicura in una sicura che è criptata utilizzando il protocollo TLS.

Tuttavia, la crittografia è opzionale in SMTP, il che implica che le e-mail possono essere inviate anche in chiaro. Mail Transfer Agent-Strict Transport Security (MTA-STS) è uno standard relativamente nuovo che permette ai fornitori di servizi di posta la possibilità di applicare il Transport Layer Security (TLS) per proteggere le connessioni SMTP, e di specificare se i server SMTP di invio devono rifiutarsi di consegnare le email agli host MX che non offrono TLS con un certificato server affidabile. È stato dimostrato che mitiga con successo gli attacchi TLS downgrade e gli attacchi Man-In-The-Middle (MITM). Segnalazione SMTP TLS (TLS-RPT) è uno standard che permette la segnalazione di problemi di connettività TLS sperimentati dalle applicazioni che inviano e-mail e rileva le configurazioni errate. Consente la segnalazione di problemi di consegna delle e-mail che si verificano quando un'e-mail non è crittografata con TLS. Nel settembre 2018 lo standard è stato documentato per la prima volta in RFC 8460.

Perché le tue e-mail richiedono la crittografia in transito?

L'obiettivo principale è quello di migliorare la sicurezza a livello di trasporto durante la comunicazione SMTP e garantire la privacy del traffico e-mail. Inoltre, la crittografia dei messaggi in entrata e in uscita migliora la sicurezza delle informazioni, utilizzando la crittografia per salvaguardare le informazioni elettroniche. Inoltre, gli attacchi crittografici come Man-In-The-Middle (MITM) e TLS Downgrade hanno guadagnato popolarità negli ultimi tempi e sono diventati una pratica comune tra i criminali informatici, che possono essere elusi applicando la crittografia TLS ed estendendo il supporto ai protocolli sicuri.

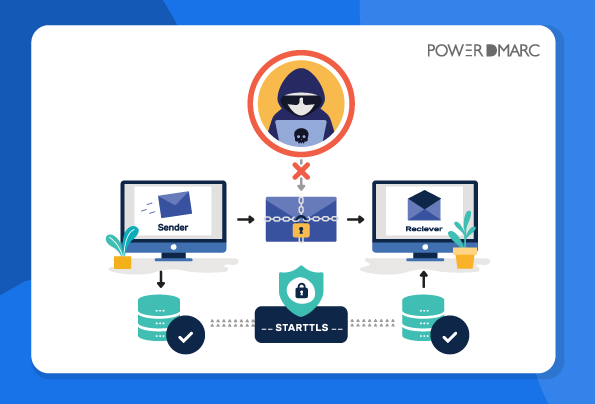

Come viene lanciato un attacco MITM?

Dal momento che la crittografia ha dovuto essere inserita nel protocollo SMTP, l'aggiornamento per la consegna crittografata deve basarsi su un comando STARTTLS che viene inviato in chiaro. Un attaccante MITM può facilmente sfruttare questa caratteristica eseguendo un attacco di downgrade sulla connessione SMTP manomettendo il comando di aggiornamento, costringendo il client a ricadere nell'invio dell'email in chiaro.

Dopo aver intercettato la comunicazione, un attaccante MITM può facilmente rubare le informazioni decriptate e accedere al contenuto dell'e-mail. Questo perché SMTP, essendo lo standard industriale per il trasferimento della posta, utilizza la crittografia opportunistica, che implica che la crittografia è opzionale e le e-mail possono ancora essere consegnate in chiaro.

Come viene lanciato un attacco TLS Downgrade?

Poiché la crittografia ha dovuto essere inserita nel protocollo SMTP, l'aggiornamento per la consegna crittografata deve basarsi su un comando STARTTLS che viene inviato in chiaro. Un attaccante MITM può sfruttare questa caratteristica eseguendo un attacco di downgrade sulla connessione SMTP manomettendo il comando di aggiornamento. L'attaccante può semplicemente sostituire lo STARTTLS con una stringa che il client non riesce a identificare. Pertanto, il client ricade prontamente nell'invio dell'e-mail in chiaro.

In breve, un attacco di downgrade è spesso lanciato come parte di un attacco MITM, in modo da creare un percorso per abilitare un attacco che non sarebbe possibile nel caso di una connessione criptata sull'ultima versione del protocollo TLS, sostituendo o eliminando il comando STARTTLS e facendo tornare la comunicazione in chiaro.

Oltre a migliorare la sicurezza delle informazioni e mitigare gli attacchi di monitoraggio pervasivi, la crittografia dei messaggi in transito risolve anche molteplici problemi di sicurezza SMTP.

Ottenere la crittografia TLS forzata delle e-mail con MTA-STS

Se non riuscite a trasportare le vostre e-mail su una connessione sicura, i vostri dati potrebbero essere compromessi o addirittura modificati e manomessi da un cyber-attaccante. È qui che MTA-STS interviene e risolve il problema, consentendo un transito sicuro per le vostre e-mail e mitigando con successo gli attacchi crittografici e migliorando la sicurezza delle informazioni grazie all'applicazione della crittografia TLS. In parole povere, MTA-STS impone il trasferimento delle e-mail su un percorso crittografato TLS e, nel caso in cui non sia possibile stabilire una connessione crittografata, l'e-mail non viene consegnata affatto, invece di essere consegnata in chiaro. Inoltre, gli MTA memorizzano i file dei criteri MTA-STS, rendendo più difficile per gli aggressori lanciare un attacco di spoofing DNS.

MTA-STS offre una protezione contro :

- Attacchi al ribasso

- Attacchi Man-In-The-Middle (MITM)

- Risolve diversi problemi di sicurezza SMTP, compresi i certificati TLS scaduti e la mancanza di supporto per i protocolli sicuri.

I principali fornitori di servizi di posta come Microsoft, Oath e Google supportano MTA-STS. Google, essendo il più grande giocatore del settore, raggiunge il centro della scena quando adotta qualsiasi protocollo, e l'adozione di MTA-STS da parte di Google indica l'estensione del supporto verso protocolli sicuri e sottolinea l'importanza della crittografia delle e-mail in transito.

Risoluzione dei problemi nella consegna delle e-mail con TLS-RPT

SMTP TLS Reporting fornisce ai proprietari di domini rapporti diagnostici (in formato file JSON) con dettagli elaborati sulle e-mail che sono state inviate al tuo dominio e che stanno affrontando problemi di consegna, o che non possono essere consegnate a causa di un attacco di downgrade o altri problemi, in modo che tu possa risolvere il problema in modo proattivo. Non appena si abilita TLS-RPT, i Mail Transfer Agent acquiescenti inizieranno a inviare rapporti diagnostici riguardanti i problemi di consegna delle e-mail tra i server comunicanti al dominio e-mail designato. I rapporti vengono generalmente inviati una volta al giorno, coprendo e trasmettendo le politiche MTA-STS osservate dai mittenti, le statistiche sul traffico e le informazioni sui fallimenti o i problemi nella consegna delle e-mail.

La necessità di distribuire TLS-RPT :

- Nel caso in cui un'email non riesca ad essere inviata al tuo destinatario a causa di qualche problema di consegna, riceverai una notifica.

- TLS-RPT fornisce una maggiore visibilità su tutti i vostri canali e-mail in modo da ottenere una migliore comprensione di tutto ciò che sta accadendo nel vostro dominio, compresi i messaggi che non vengono consegnati.

- TLS-RPT fornisce rapporti diagnostici approfonditi che consentono di identificare e arrivare alla radice del problema di consegna delle e-mail e risolverlo senza alcun ritardo.

L'adozione di MTA-STS e TLS-RPT resa facile e veloce da PowerDMARC

MTA-STS richiede un server web abilitato HTTPS con un certificato valido, record DNS e manutenzione costante. PowerDMARC rende la vostra vita molto più facile gestendo tutto questo per voi, completamente in background: dalla generazione dei certificati e del file di policy MTA-STS all'applicazione delle policy, vi aiutiamo ad eludere le enormi complessità che comporta l'adozione del protocollo. Una volta che vi aiutiamo a impostarlo con pochi clic, non dovrete mai più pensarci.

Con l'aiuto dei servizi di autenticazione e-mail di PowerDMARC, potete implementare Hosted MTA-STS nella vostra organizzazione senza problemi e ad un ritmo molto veloce, con l'aiuto del quale potete imporre l'invio di e-mail al vostro dominio su una connessione criptata TLS, rendendo così la vostra connessione sicura e tenendo a bada gli attacchi MITM.

PowerDMARC vi semplifica la vita rendendo il processo di implementazione del Reporting SMTP TLS (TLS-RPT) facile e veloce, a portata di mano! Non appena ti iscrivi a PowerDMARC e abiliti il Reporting SMTP TLS per il tuo dominio, ci prendiamo la briga di convertire i complicati file JSON contenenti i tuoi rapporti sui problemi di consegna delle e-mail, in documenti semplici e leggibili (per risultato e per fonte di invio), che puoi esaminare e comprendere con facilità! La piattaforma di PowerDMARC rileva automaticamente e successivamente trasmette i problemi che state affrontando nella consegna delle e-mail, in modo che possiate affrontarli e risolverli prontamente in pochissimo tempo!

Iscriviti per avere il tuo DMARC gratuito oggi stesso!