널리 알려진 인터넷 표준으로 SMTP(Simple Mail Transfer Protocol) 서버 간의 연결 보안을 향상시키는 SMTP 메일 전송 에이전트-엄격한 전송 보안(MTA-STS)이 있습니다. MTA-STS는 SMTP의 기존 문제를 해결합니다. 이메일 보안 전송 시 TLS 암호화를 적용하여 기존의 SMTP 이메일 보안 문제를 해결합니다.

MTA-STS의 역사와 기원

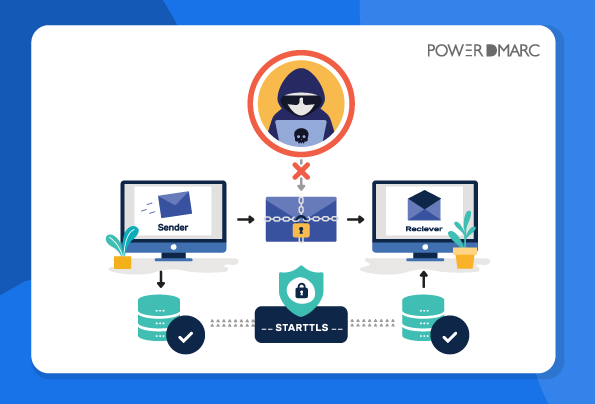

1982년에 SMTP가 처음 지정되었으며 메일 전송 에이전트 간의 통신을 보호하기 위해 전송 수준에서 보안을 제공하기 위한 메커니즘이 포함되어 있지 않았습니다. 그러나 1999년에 서버 간 이메일 암호화를 지원하는 STARTTLS 명령이 SMTP에 추가되어 비보안 연결을 TLS 프로토콜을 사용하여 암호화된 보안 연결로 변환할 수 있는 기능이 제공되었습니다.

그렇다면 SMTP가 서버 간 연결 보안을 위해 STARTTLS를 채택했는지, 왜 MTA-STS로 전환해야 했는지, 그 이유는 무엇인지 궁금할 것입니다. 이 블로그의 다음 섹션에서 이에 대해 자세히 알아봅시다!

MTA-STS란 무엇인가요? (메일 전송 에이전트 엄격한 전송 보안 - 설명)

MTA-STS는 암호화된 SMTP 연결을 통해 이메일의 안전한 전송을 보장하는 보안 표준입니다. 약어 MTA는 컴퓨터 간에 이메일 메시지를 전송하는 프로그램인 메시지 전송 에이전트의 약자입니다. 약어 STS는 엄격한 전송 보안의 약자로, 표준을 구현하는 데 사용되는 프로토콜입니다. MTA-STS 인식 메일 전송 에이전트(MTA) 또는 보안 메시지 전송 에이전트(SMTA)는 이 사양에 따라 작동하며 보안되지 않은 네트워크를 통해 이메일을 전송할 수 있는 안전한 종단 간 채널을 제공합니다.

MTA-STS 프로토콜을 사용하면 SMTP 클라이언트는 서버가 TLS 핸드셰이크에서 인증서 지문을 제공하도록 요구하여 서버의 신원을 확인하고 사기꾼과 연결되지 않았는지 확인할 수 있습니다. 그런 다음 클라이언트는 알려진 서버의 인증서가 포함된 신뢰 저장소에 대해 인증서를 확인합니다.

MTA-STS 이메일 보안 소개

MTA-STS는 SMTP 통신 중 보안의 격차를 해소하기 위해 도입되었습니다. 보안 표준인 MTA-STS는 암호화된 SMTP 연결을 통해 이메일의 안전한 전송을 보장합니다.

약어 MTA는 컴퓨터 간에 이메일 메시지를 전송하는 프로그램인 메시지 전송 에이전트의 약자입니다. 약어 STS는 표준을 구현하는 데 사용되는 프로토콜인 엄격한 전송 보안의 약자입니다. MTA-STS 인식 메일 전송 에이전트(MTA) 또는 보안 메시지 전송 에이전트(SMTA)는 이 사양에 따라 작동하며 보안되지 않은 네트워크를 통해 이메일을 전송할 수 있는 안전한 종단 간 채널을 제공합니다.

MTA-STS 프로토콜을 사용하면 SMTP 클라이언트는 서버가 TLS 핸드셰이크에서 인증서 지문을 제공하도록 요구하여 서버의 신원을 확인하고 사기꾼과 연결되지 않았는지 확인할 수 있습니다. 그런 다음 클라이언트는 알려진 서버의 인증서가 포함된 신뢰 저장소에 대해 인증서를 확인합니다.

강제 TLS 암호화로 전환해야 하는 이유

첫 번째는 선택적 조치이기 때문에 중간자 공격(MITM)을 막지 못한다는 점입니다. 즉, STARTTLS는 두 가지 주요 문제를 해결하지 못했습니다. 이는 MITM 공격자가 연결을 쉽게 수정하여 암호화 업데이트가 이루어지지 않도록 할 수 있기 때문입니다. 두 번째 문제는 STARTTLS가 구현되어 있더라도 전송 서버의 신원을 SMTP 메일 서버는 인증서의 유효성을 검사하지 않기 때문입니다.

오늘날 대부분의 발신 이메일은 다음을 통해 보호됩니다. 전송 계층 보안(TLS) 암호화로 보호되지만, 공격자는 이메일이 암호화되기 전에도 사용자의 이메일을 방해하고 변조할 수 있습니다. 보안 연결을 통해 이메일을 전송하는 경우, 사이버 공격자에 의해 데이터가 유출되거나 심지어 수정 및 변조될 수도 있습니다.

바로 이 부분에서 MTA-STS가 개입하여 이 문제를 해결함으로써 이메일의 안전한 전송을 보장할 뿐만 아니라 MITM 공격을 성공적으로 완화합니다. 또한 MTA는 MTA-STS 정책 파일을 저장하므로 공격자가 다음과 같은 DNS 스푸핑 공격.

MTA-STS는 어떻게 작동하나요?

MTA-STS 프로토콜은 메일 서버가 특정 하위 도메인에서 정책 파일을 가져올 수 있도록 지정하는 DNS 레코드를 통해 배포됩니다. 이 정책 파일은 HTTPS를 통해 가져오고 수신자의 메일 서버 이름 목록과 함께 인증서로 인증됩니다. 메일 서버 소프트웨어에서 지원해야 하므로 보내는 쪽에 비해 받는 쪽에서 MTA-STS를 구현하는 것이 더 쉽습니다. 다음과 같은 일부 메일 서버는 MTA-STS를 지원합니다. PostFix와 같은 일부 메일 서버는 지원하지만 모든 서버가 지원하는 것은 아닙니다.

Microsoft, Oath, Google과 같은 주요 메일 서비스 제공업체는 MTA-STS를 지원합니다. Google의 Gmail은 이미 최근에 MTA-STS 정책을 채택했습니다. MTA-STS는 지원되는 메일 서버에서 연결 보안 프로세스를 쉽고 간편하게 이용할 수 있도록 함으로써 이메일 연결 보안의 단점을 제거했습니다.

사용자와 메일 서버 간의 연결은 일반적으로 TLS 프로토콜로 보호되고 암호화되지만, MTA-STS가 구현되기 전에는 메일 서버 간의 연결에 보안이 부족했습니다. 최근 이메일 보안에 대한 인식이 높아지고 전 세계 주요 메일 제공업체가 이를 지원함에 따라 가까운 시일 내에 대부분의 서버 연결이 암호화될 것으로 예상됩니다. 또한 MTA-STS는 네트워크상의 사이버 범죄자가 이메일 콘텐츠를 읽을 수 없도록 효과적으로 보장합니다.

도메인에 MTA-STS를 설정하는 단계

도메인에 대한 MTA-STS를 설정하려면 아래 단계를 따르세요:

- 도메인에 기존 MTA-STS 구성이 있는지 확인하세요. 이메일에 Google Workspace를 사용하는 경우 이 도움말을 참조하여 쉽게 설정할 수 있습니다. 가이드.

- 각 도메인에 대해 개별적으로 구성된 MTA-STS 정책을 만들고 게시합니다. MTA-STS 정책 파일은 해당 도메인에서 사용하는 MTA-STS 지원 이메일 서버를 정의합니다.

- 정책 파일을 만들 때 원격 서버에서 쉽게 액세스할 수 있는 공개 웹 서버에 이 파일을 업로드해야 합니다.

- 마지막으로, MTA-STS DNS 레코드("_mta-sts" TXT 레코드)를 생성 및 게시하여 수신 서버에 이메일이 인증된 것으로 간주되려면 TLS로 암호화되어야 하며, 전자의 경우에만 수신자의 받은 편지함에 대한 액세스가 허용되어야 한다고 지시합니다.

활성 정책 파일이 있으면 외부 메일 서버는 보안 연결 없이는 이메일에 대한 액세스를 허용하지 않습니다.

3 MTA-STS 정책 모드: 없음, 테스트 및 적용

MTA-STS 정책 모드에 사용할 수 있는 세 가지 값은 다음과 같습니다:

- 없음: 이 정책은 외부 서버가 도메인에 대해 프로토콜이 비활성화된 것으로 간주하므로 MTA-STS 구성을 무효화합니다.

- 테스트: 이 정책을 사용하는 동안에는 암호화되지 않은 연결을 통해 전송된 이메일이 거부되지 않으며, 대신 TLS-RPT를 활성화하면 전달 경로 및 이메일 동작에 대한 TLS 보고서를 계속 받게 됩니다.

- Enforce: 마지막으로 정책 적용을 설정하면 암호화되지 않은 SMTP 연결을 통해 전송된 이메일은 서버에서 거부됩니다.

MTA-STS는 :

- 다운그레이드 공격

- 중간자 공격(MITM)

- 만료된 TLS 인증서, 보안 프로토콜 지원 부족 등 여러 가지 SMTP 보안 문제를 해결합니다.

PowerDMARC를 통한 간편한 MTA-STS 배포

MTA-STS를 사용하려면 유효한 인증서, DNS 레코드 및 지속적인 유지 관리가 가능한 HTTPS 지원 웹 서버가 필요합니다. PowerDMARC의 DMARC 분석기 도구는 이 모든 것을 백그라운드에서 처리하여 사용자의 삶을 훨씬 더 쉽게 만들어 줍니다. 한번 설정을 도와드리면 다시는 고민할 필요가 없습니다.

PowerDMARC의 도움으로 다음을 배포할 수 있습니다. 호스팅된 MTA-STS 를 조직에 배포할 수 있습니다. 저희가 도와드리겠습니다:

- DNS 설정에 액세스할 필요 없이 클릭 한 번으로 레코드에 대한 정책 업데이트 및 최적화를 수행할 수 있습니다.

- 정책 버전 및 인증서 유효성 검사 확인

- MTA-STS 정책 애플리케이션 실패 감지

- MTA-STS 정책 텍스트 파일 호스팅

- 간소화된 보고서로 연결 실패, 연결 성공, 연결 문제를 더 빠르게 감지하세요.

가입하기 에 지금 가입하여 TLS 암호화 연결을 통해 도메인으로 이메일을 신속하게 전송하고 MITM 및 기타 사이버 공격으로부터 연결을 안전하게 보호하세요.

- SPF 허용 오류 수정: SPF 너무 많은 DNS 조회 제한 극복하기 - 2024년 4월 26일

- DMARC 레코드를 3단계로 게시하는 방법은 무엇인가요? - 2024년 4월 2일

- DMARC가 실패하는 이유는 무엇인가요? 2024년 DMARC 장애 수정하기 - 2024년 4월 2일