Powszechnie znanym standardem internetowym, który ułatwia poprawę bezpieczeństwa połączeń między serwerami SMTP (Simple Mail Transfer Protocol) jest SMTP Mail Transfer Agent-Strict Transport Security (MTA-STS). MTA-STS rozwiązuje istniejące problemy w SMTP bezpieczeństwa poczty e-mail poprzez wymuszenie szyfrowania TLS w tranzycie.

Historia i pochodzenie MTA-STS

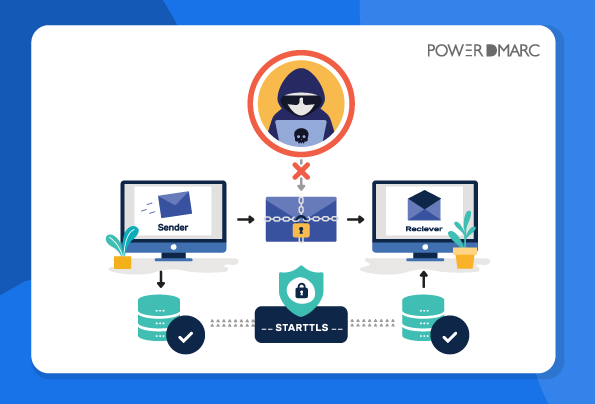

W roku 1982 po raz pierwszy określono specyfikację SMTP, która nie zawierała żadnego mechanizmu zapewniającego bezpieczeństwo na poziomie transportu w celu zabezpieczenia komunikacji pomiędzy agentami transferu poczty. Jednak w 1999 roku do SMTP dodano polecenie STARTTLS, które z kolei wspierało szyfrowanie wiadomości e-mail pomiędzy serwerami, dając możliwość przekształcenia niezabezpieczonego połączenia w bezpieczne, szyfrowane za pomocą protokołu TLS.

W takim razie musisz się zastanawiać, czy SMTP zaadoptował STARTTLS do zabezpieczania połączeń między serwerami, dlaczego wymagana była zmiana na MTA-STS i co to w ogóle zrobiło. Przejdźmy do tego w kolejnych sekcjach tego bloga!

Co to jest MTA-STS? (Mail Transfer Agent Strict Transport Security - Explained)

MTA-STS to standard bezpieczeństwa, który zapewnia bezpieczną transmisję wiadomości e-mail przez szyfrowane połączenie SMTP. Skrót MTA oznacza Message Transfer Agent, czyli program, który przekazuje wiadomości e-mail między komputerami. Skrót STS oznacza Strict Transport Security, czyli protokół używany do implementacji standardu. Agent przesyłania poczty (MTA) lub bezpieczny agent przesyłania wiadomości (SMTA) świadomy MTA-STS działa zgodnie z tą specyfikacją i zapewnia bezpieczny kanał end-to-end do wysyłania wiadomości e-mail przez niezabezpieczone sieci.

Protokół MTA-STS pozwala klientowi SMTP zweryfikować tożsamość serwera i upewnić się, że nie łączy się on z oszustem, wymagając od serwera podania odcisku palca jego certyfikatu w trakcie rozmowy TLS. Klient następnie weryfikuje certyfikat z magazynem zaufania zawierającym certyfikaty znanych serwerów.

Wprowadzenie do MTA-STS Email Security

MTA-STS został wprowadzony w celu wypełnienia luki w zabezpieczeniach podczas komunikacji SMTP. Jako standard bezpieczeństwa, MTA-STS zapewnia bezpieczną transmisję wiadomości e-mail przez szyfrowane połączenie SMTP.

Skrót MTA oznacza Message Transfer Agent, czyli program do przesyłania wiadomości e-mail między komputerami. Skrót STS oznacza Strict Transport Security, który jest protokołem używanym do implementacji standardu. Agent transferu poczty (MTA) lub bezpieczny agent transferu wiadomości (SMTA) obsługujący MTA-STS działa zgodnie z tą specyfikacją i zapewnia bezpieczny kanał end-to-end do wysyłania wiadomości e-mail przez niezabezpieczone sieci.

Protokół MTA-STS pozwala klientowi SMTP zweryfikować tożsamość serwera i upewnić się, że nie łączy się on z oszustem, wymagając od serwera podania odcisku palca jego certyfikatu w trakcie rozmowy TLS. Klient następnie weryfikuje certyfikat z magazynem zaufania zawierającym certyfikaty znanych serwerów.

Potrzeba przejścia na wymuszone szyfrowanie TLS

STARTTLS nie był doskonały i nie rozwiązał dwóch głównych problemów: po pierwsze, jest to środek opcjonalny, dlatego STARTTLS nie zapobiega atakom typu man-in-the-middle (MITM). Wynika to z faktu, że atakujący MITM może łatwo zmodyfikować połączenie i uniemożliwić aktualizację szyfrowania. Drugim problemem jest to, że nawet jeśli STARTTLS jest zaimplementowany, nie ma sposobu na uwierzytelnienie tożsamości serwera wysyłającego, ponieważ SMTP nie weryfikują certyfikatów.

Podczas gdy większość wychodzących wiadomości e-mail jest obecnie zabezpieczona za pomocą Transport Layer Security (TLS) szyfrowanie, standard branżowy przyjęty nawet w konsumenckiej poczcie e-mail, atakujący mogą nadal utrudniać i manipulować wiadomościami e-mail, nawet zanim zostaną one zaszyfrowane. Jeśli wysyłasz wiadomości e-mail za pośrednictwem bezpiecznego połączenia, Twoje dane mogą zostać naruszone, a nawet zmodyfikowane i zmodyfikowane przez cyberprzestępcę.

W tym miejscu wkracza MTA-STS i naprawia ten problem, gwarantując bezpieczny tranzyt wiadomości e-mail, a także skutecznie ograniczając ataki MITM. Co więcej, MTA przechowują pliki polityki MTA-STS, co utrudnia atakującym przeprowadzenie ataku DNS spoofing.

Jak działa MTA-STS?

Protokół MTA-STS jest wdrażany poprzez posiadanie rekordu DNS, który określa, że serwer pocztowy może pobrać plik polityki z określonej subdomeny. Ten plik zasad jest pobierany przez HTTPS i uwierzytelniany za pomocą certyfikatów, wraz z listą nazw serwerów pocztowych odbiorcy. Wdrożenie MTA-STS jest łatwiejsze po stronie odbiorcy w porównaniu do strony wysyłającej, ponieważ wymaga obsługi przez oprogramowanie serwera pocztowego. Podczas gdy niektóre serwery pocztowe obsługują MTA-STS, takie jak PostFixjednak nie wszystkie.

Główni dostawcy usług pocztowych, tacy jak Microsoft, Oath i Google, obsługują MTA-STS. Gmail firmy Google przyjął już zasady MTA-STS w ostatnim czasie. MTA-STS usunął wady w bezpieczeństwie połączeń e-mail, czyniąc proces zabezpieczania połączeń łatwym i dostępnym dla obsługiwanych serwerów pocztowych.

Połączenia od użytkowników do serwerów pocztowych są zazwyczaj chronione i szyfrowane za pomocą protokołu TLS, jednak pomimo tego istniał brak bezpieczeństwa w połączeniach między serwerami pocztowymi przed wdrożeniem MTA-STS. Wraz ze wzrostem świadomości na temat bezpieczeństwa poczty elektronicznej w ostatnim czasie i wsparciem ze strony głównych dostawców poczty na całym świecie, oczekuje się, że większość połączeń między serwerami będzie szyfrowana w najbliższej przyszłości. Co więcej, MTA-STS skutecznie zapewnia, że cyberprzestępcy w sieciach nie są w stanie odczytać treści wiadomości e-mail.

Kroki konfiguracji MTA-STS dla twojej domeny

Aby skonfigurować MTA-STS dla swojej domeny, możesz wykonać kroki pokazane poniżej:

- Sprawdź, czy Twoja domena ma istniejącą konfigurację MTA-STS. Jeśli korzystasz z Google Workspace dla swoich wiadomości e-mail, możesz to łatwo zrobić za pomocą tego przewodnik.

- Utwórz i opublikuj politykę MTA-STS, skonfigurowaną oddzielnie dla każdej domeny. Plik zasad MTA-STS definiuje serwery poczty e-mail z obsługą MTA-STS używane przez tę domenę.

- Po utworzeniu pliku zasad należy przesłać go na publiczny serwer WWW, do którego zdalne serwery będą miały łatwy dostęp

- Na koniec utwórz i opublikuj rekord DNS MTA-STS (rekord TXT "_mta-sts"), aby poinstruować serwery odbierające, że wiadomości e-mail muszą być szyfrowane TLS, aby można je było uznać za autentyczne, i powinny mieć dostęp do skrzynki odbiorczej odbiorcy tylko wtedy, gdy to pierwsze jest prawdą

Po utworzeniu aktywnego pliku zasad zewnętrzne serwery pocztowe nie będą zezwalać na dostęp do poczty e-mail bez bezpiecznego połączenia.

3 Tryby polityki MTA-STS: Brak, Testowanie i Wymuszanie

Trzy dostępne wartości dla trybów polityki MTA-STS są następujące:

- Brak: Ta zasada unieważnia konfigurację MTA-STS, ponieważ serwery zewnętrzne uznają protokół za nieaktywny dla domeny.

- Testowanie: Podczas korzystania z tej polityki wiadomości e-mail przesyłane przez niezaszyfrowane połączenie nie będą odrzucane, zamiast tego przy włączonej funkcji TLS-RPT nadal będziesz otrzymywać raporty TLS dotyczące ścieżki dostarczania i zachowania wiadomości e-mail.

- Siła: Wreszcie, gdy włączona jest polityka wymuszania, wiadomości e-mail przesyłane przez niezaszyfrowane połączenie SMTP będą odrzucane przez serwer.

MTA-STS zapewnia ochronę przed :

- Ataki na obniżenie ratingu

- Ataki typu Man-In-The-Middle (MITM)

- Rozwiązuje wiele problemów związanych z bezpieczeństwem SMTP, w tym wygasłe certyfikaty TLS i brak wsparcia dla bezpiecznych protokołów.

Łatwe wdrażanie MTA-STS za pomocą PowerDMARC

MTA-STS wymaga serwera WWW obsługującego protokół HTTPS z ważnym certyfikatem, rekordów DNS i stałej konserwacji. PowerDMARC's Analizator DMARC znacznie ułatwia życie, obsługując to wszystko za Ciebie, całkowicie w tle. Gdy pomożemy Ci go skonfigurować, nigdy więcej nie będziesz musiał o nim myśleć.

Z pomocą PowerDMARC można wdrożyć Hosted MTA-STS w swojej organizacji bez kłopotów związanych z obsługą certyfikatów publicznych. Pomagamy:

- Aktualizuj zasady i optymalizuj swój rekord jednym kliknięciem bez konieczności uzyskiwania dostępu do ustawień DNS.

- Zweryfikuj wersję polityki i walidację certyfikatu

- Wykrywanie błędów aplikacji polityki MTA-STS

- Hostowanie pliku tekstowego zasad MTA-STS

- Szybsze wykrywanie awarii połączeń, udanych połączeń i problemów z połączeniami dzięki uproszczonym raportom

Zarejestruj się już dziś, aby szybko wymusić wysyłanie wiadomości e-mail do Twojej domeny za pośrednictwem połączenia szyfrowanego TLS i zabezpieczyć połączenie przed atakami MITM i innymi cyberatakami.

- Napraw błąd SPF: Pokonaj limit zbyt wielu wyszukiwań DNS SPF - 26 kwietnia 2024 r.

- Jak opublikować rekord DMARC w 3 krokach? - 2 kwietnia 2024 r.

- Dlaczego DMARC zawodzi? Naprawa błędów DMARC w 2024 roku - 2 kwietnia 2024 r.