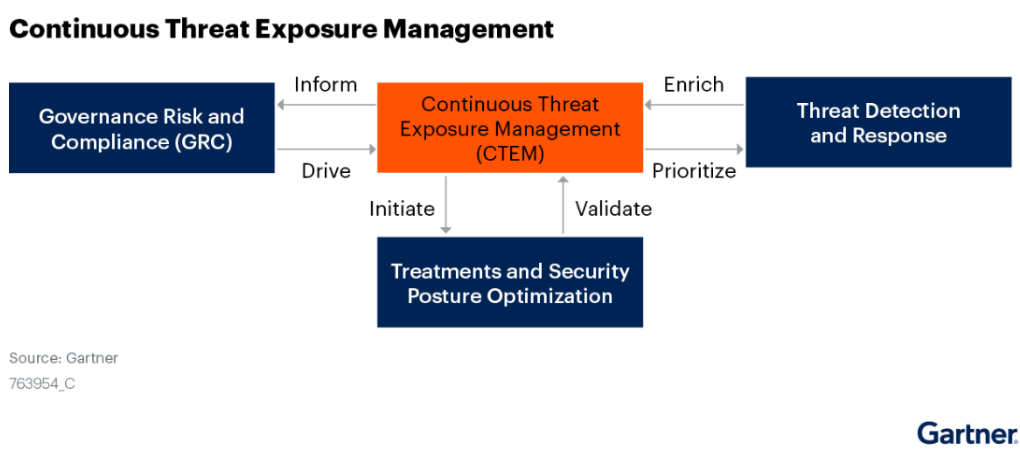

La gestión continua de la exposición a amenazas (CTEM) es un nuevo enfoque de la gestión de las ciberamenazas.

Esto integra el conocimiento de la situación de la inteligencia sobre amenazas y las capacidades de respuesta automatizada, lo que permite a las organizaciones responder a ciberamenazas nuevas o en evolución. ciberamenazas de forma más eficaz y proactiva.

En términos prácticos, el CTEM se centra en exponer a las empresas y organizaciones a las amenazas que plantean los riesgos más importantes para su seguridad de la información mediante procesos continuos y la evaluación frecuente de las medidas de protección contra amenazas existentes.

Puntos clave

- La gestión continua de la exposición a amenazas (CTEM) mejora la capacidad de las organizaciones para identificar y mitigar proactivamente las ciberamenazas.

- La implantación de un programa CTEM puede acelerar el crecimiento de los empleados al fomentar el desarrollo de habilidades y conocimientos críticos.

- Los programas CTEM contribuyen a reducir las lagunas de cualificación entre los empleados, minimizando el riesgo de errores costosos.

- Al potenciar las capacidades de innovación, CTEM fomenta la colaboración y las nuevas ideas estratégicas dentro de las organizaciones.

- La implantación satisfactoria del CTEM puede aumentar significativamente la productividad al proporcionar a los empleados las herramientas y los recursos necesarios.

¿Qué es la gestión continua de la exposición a amenazas (CTEM)?

La gestión continua de la exposición a amenazas (CTEM) es el proceso de identificar, medir y priorizar los riesgos para los activos críticos.

La noción de CTEMun marco que permite a las empresas evaluar de forma continua y coherente la vulnerabilidad de sus activos físicos y digitales, fue presentado por Gartner en julio de 2022.

Es un componente esencial de una estrategia de ciberresiliencia.

CTEM ayuda a las organizaciones a gestionar de forma proactiva el impacto de las amenazas internas y externas mediante la identificación, evaluación y mitigación de los riesgos. Este proceso incluye:

- Identificar los activos críticos más susceptibles de sufrir ciberataques.

- Evaluar la probabilidad de que estos activos puedan ser atacados.

- Mitigar el riesgo implantando controles como cortafuegos, sistemas de detección de intrusos, políticas de seguridad y otras contramedidas.

Simplifique la gestión continua de la exposición a amenazas con PowerDMARC.

Ventajas de implantar un programa CTEM en una organización

Los programas CTEM están diseñados para responder a las necesidades específicas de una empresa y sus empleados. Estos programas pueden personalizarse en función del tamaño, el sector y los objetivos de la empresa.

A continuación se enumeran algunas de las ventajas de implantar un programa CTEM en una organización:

Crecimiento acelerado de los empleados

Los empleados que participan en programas CTEM han informado de un crecimiento acelerado en sus carreras. Esto se debe a que los conjuntos de habilidades se desarrollan mediante la aplicación de las mejores prácticas aprendidas durante las sesiones de formación, lo que permite a los individuos crecer más rápidamente de lo que lo harían de otra manera. Junto con la implementación del software de beneficios para empleados perfecto, las empresas pueden atraer y retener a los miembros del equipo con la oferta de ampliar su experiencia a través de la adquisición de habilidades CTEM. Un enfoque tan completo, y gestionado adecuadamente con las herramientas de software mencionadas, es bueno tanto para los empleados como para el crecimiento de la organización.

Reducción de las diferencias de cualificación

Cuando implanta un programa CTEM, hay menos posibilidades de que sus empleados tengan lagunas de cualificación que puedan dar lugar a costosos errores o pérdidas de productividad. Esto se debe a que estos programas ayudan a identificar qué habilidades necesitan los empleados para avanzar en sus carreras y llenar los vacíos entre donde están ahora y donde quieren ir.

Mayor capacidad de innovación

Los CTEM también ayudan a mejorar la capacidad de innovación dentro de las organizaciones al aportar nuevas ideas para futuras estrategias de crecimiento y oportunidades de colaboración entre los miembros del equipo fuera de sus áreas funcionales de especialización, de forma muy parecida a un programa de innovación para empleados.

Mayor utilización de los recursos

Es más probable que los empleados comprometidos y motivados encuentren formas de aumentar la utilización de los recursos. El resultado puede ser una reducción significativa de los gastos generales y un aumento de la rentabilidad.

Aumento de la productividad

Un programa CTEM le ayudará a aumentar la productividad proporcionando a sus empleados las herramientas, la formación y los recursos adecuados. La integración de un servicio de telefonía VoIP, por ejemplo, puede agilizar la comunicación y ayudar a los empleados a hacer su trabajo mejor y más rápido, lo que en última instancia conduce a una mayor productividad. Un lugar de trabajo que prioriza el crecimiento y reconoce a los empleados apreciados fomenta un equipo motivado y comprometido, impulsando el éxito general․.

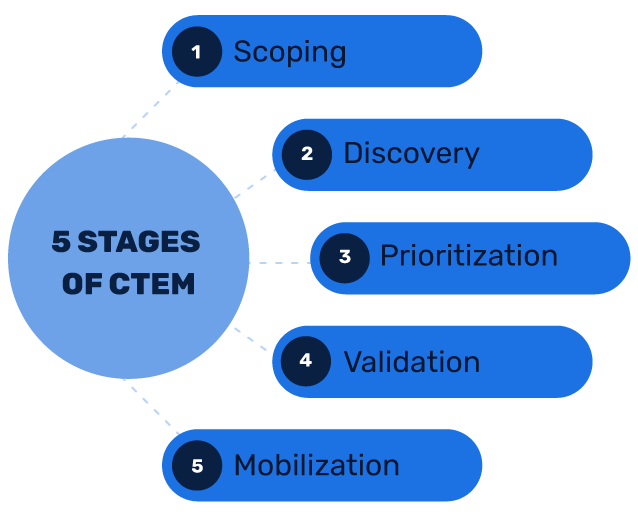

Las cinco etapas de un programa CTEM

El programa CTEM está diseñado como un marco flexible que puede adaptarse y modificarse para satisfacer las necesidades de cada organización.

"Para 2026, las organizaciones que prioricen sus inversiones en seguridad basándose en un programa de gestión continua de la exposición tendrán tres veces menos probabilidades de sufrir una brecha." Gartner

Sin embargo, hay cinco etapas clave que siguen la mayoría de los programas CTEM:

Alcance

El primer paso en cualquier programa CTEM es definir el alcance del proyecto. Esto implica definir claramente el problema, recopilar información al respecto y elaborar un plan para abordarlo.

La determinación del alcance puede producirse a cualquier nivel de detalle, desde la planificación estratégica de alto nivel hasta los trabajos de ingeniería de detalle.

La ventaja de un alcance bien definido es que orienta sobre cómo proceder con el proyecto, de modo que todos los implicados saben lo que se espera de ellos.

Descubrimiento

En la fase de descubrimiento, se empieza a recopilar toda la información necesaria para completar el proyecto, lo que incluye entrevistas con las partes interesadas, estudios de investigación, recopilación y análisis de datos y mucho más.

Sigues trabajando a escala abstracta y debes tratar con tecnologías o enfoques específicos.

Sólo intentas comprender mejor los problemas hablando con personas que puedan verse afectadas por ellos (tanto directa como indirectamente).

Priorización

En esta fase, se centra en identificar los principales problemas. Esto puede hacerse encuestando a los empleados o mediante análisis estadísticos.

Una vez identificados los principales problemas, debe determinar qué nivel de mejora será necesario para resolverlos.

Validación

Una vez identificados los principales problemas, es hora de validarlos.

En esta fase, debe realizar algunas entrevistas a los empleados o organizar grupos de discusión para conocer su opinión sobre si estos problemas están afectando negativamente a la empresa.

También debe mirar los datos sobre estos problemas, como las quejas de los clientes o las tasas de rotación de empleados.

Movilización

Una vez que su equipo haya validado sus principales problemas y determinado qué mejoras deben producirse para resolverlos, ¡es hora de movilizarse!

Esto significa crear un plan de acción que describa los pasos específicos que deben llevarse a cabo para que se produzcan mejoras.

¿Cómo pueden las organizaciones medir el éxito de su programa CTEM?

Las organizaciones pueden medir el éxito de su programa de Gestión Continua de Amenazas y Exposición (CTEM) a través de diversas métricas e indicadores técnicos.

He aquí algunas formas muy técnicas de medir el éxito de los programas CTEM:

- Tiempo medio de detección (MTTD): Calcule el tiempo medio para detectar nuevas vulnerabilidades, amenazas o exposiciones en su entorno. Un MTTD más bajo indica una detección más rápida y un programa CTEM más exitoso.

- Tiempo medio de respuesta (MTTR): Mide el tiempo medio que se tarda en responder y remediar las vulnerabilidades o amenazas identificadas. Un MTTR más bajo indica una respuesta y resolución eficientes.

- Tiempo de respuesta a incidentes: Realice un seguimiento del tiempo de respuesta a los incidentes de seguridad detectados a través del programa CTEM. Esta métrica puede ayudar a evaluar la capacidad del programa para gestionar amenazas en tiempo real.

- Índice de corrección de vulnerabilidades: Supervise la tasa a la que se corrigen las vulnerabilidades identificadas. Puede expresarse como porcentaje e idealmente debería ser alto, lo que indica una mitigación oportuna.

- Reducción del riesgo: Cuantificar la reducción del riesgo asociado a las vulnerabilidades y exposiciones a lo largo del tiempo. Utilizar sistemas de puntuación de riesgos para evaluar la postura de riesgo global y medir cómo mejora gracias a las actividades de CTEM.

- Tasa de falsos positivos: Calcula el porcentaje de alertas o detecciones que son falsos positivos. Una tasa de falsos positivos más baja sugiere que el programa reduce eficazmente el ruido y se centra en las amenazas auténticas.

- Cobertura de activos: Mida el porcentaje de activos de su organización (por ejemplo, servidores, puntos finales, aplicaciones) supervisados continuamente por el programa CTEM. Una alta cobertura de activos garantiza una seguridad integral.

3 retos en el camino hacia la consecución del CTEM

Cumplir los objetivos de un programa de Gestión Continua de Amenazas y Exposición (CTEM) puede ir acompañado de varios retos de alta tecnología:

- Integración y correlación de datos: CTEM se basa en datos procedentes de diversas fuentes, como fuentes de información sobre amenazas, inventarios de activos, análisis del tráfico de red y herramientas de seguridad. Integrar y correlacionar estos diversos conjuntos de datos en tiempo real puede ser un reto técnico. La precisión, coherencia y puntualidad de los datos son cruciales para una detección y respuesta eficaces ante las amenazas.

- Complejidad de automatización y orquestación: CTEM depende en gran medida de la automatización para recopilar, analizar y responder rápidamente a las amenazas y vulnerabilidades. El desarrollo y el mantenimiento de flujos de trabajo de automatización complejos, incluidos los libros de jugadas para la respuesta a incidentes y la corrección, pueden ser técnicamente exigentes. Garantizar que estos flujos de trabajo se adapten a las amenazas y entornos cambiantes es un reto constante.

- Escalabilidad y rendimiento: A medida que las organizaciones crecen o se enfrentan a un aumento de las amenazas cibernéticas, el programa CTEM debe ampliarse para gestionar un volumen creciente de datos y eventos de seguridad. Garantizar el rendimiento óptimo del programa, incluso con cargas elevadas, requiere soluciones técnicas avanzadas, como infraestructura escalable, procesamiento de datos distribuidos y algoritmos eficientes.

Palabras finales

¿Cuál es la conclusión final? CTEM es una opción viable y eficaz para ayudarle a reducir la huella de seguridad de sus aplicaciones y mantener el control sobre ellas durante todo el ciclo de vida de desarrollo.

Debe tener en cuenta las ventajas de CTEM a la hora de gestionar y mitigar los riesgos para su organización. Puede ayudar a minimizar las actividades maliciosas contra su organización, reducir el tiempo necesario para evaluar y responder a las amenazas y vulnerabilidades y disminuir los recursos y costes asociados a la seguridad.

- Email Salting Attacks: Cómo el texto oculto burla la seguridad - 26 de febrero de 2025

- Aplanamiento del FPS: ¿Qué es y por qué lo necesitas? - 26 de febrero de 2025

- DMARC frente a DKIM: diferencias clave y cómo funcionan juntos - 16 de febrero de 2025