Un estándar de Internet ampliamente conocido que facilita la mejora de la seguridad de las conexiones entre servidores SMTP (Simple Mail Transfer Protocol) es el SMTP Mail Transfer Agent-Strict Transport Security (MTA-STS). MTA-STS resuelve los problemas existentes en SMTP seguridad del correo electrónico aplicando el cifrado TLS en tránsito.

Historia y origen de la MTA-STS

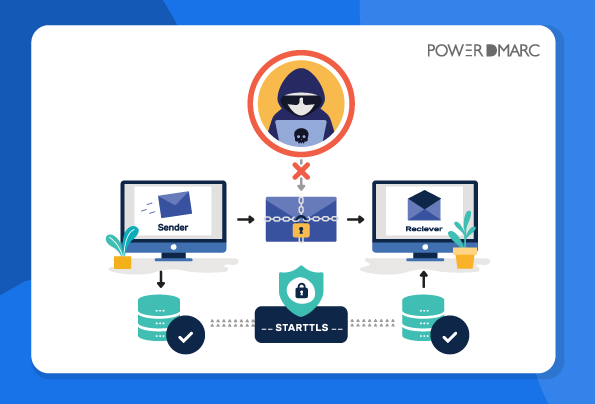

En el año 1982 se especificó por primera vez SMTP y no contenía ningún mecanismo para proporcionar seguridad a nivel de transporte para asegurar las comunicaciones entre los agentes de transferencia de correo. Sin embargo, en 1999, se añadió el comando STARTTLS a SMTP que a su vez soportaba la encriptación de los correos electrónicos entre los servidores, proporcionando la capacidad de convertir una conexión no segura en una segura que se encripta utilizando el protocolo TLS.

En ese caso, te estarás preguntando si SMTP adoptó STARTTLS para asegurar las conexiones entre servidores, por qué fue necesario el cambio a MTA-STS y para qué servía. Vamos a hablar de ello en las siguientes secciones de este blog.

¿Qué es MTA-STS? (Agente de Transferencia de Correo de Seguridad Estricta de Transporte - Explicación)

MTA-STS es un estándar de seguridad que garantiza la transmisión segura de correos electrónicos a través de una conexión SMTP cifrada. Las siglas MTA significan Message Transfer Agent (Agente de Transferencia de Mensajes), que es un programa que transfiere mensajes de correo electrónico entre ordenadores. Las siglas STS significan Strict Transport Security, que es el protocolo utilizado para implementar el estándar. Un agente de transferencia de correo (MTA) o un agente de transferencia de mensajes seguro (SMTA) con MTA-STS funciona de acuerdo con esta especificación y proporciona un canal seguro de extremo a extremo para el envío de correo electrónico a través de redes no seguras.

El protocolo MTA-STS permite que un cliente SMTP verifique la identidad del servidor y se asegure de que no se está conectando a un impostor, exigiendo al servidor que proporcione la huella digital de su certificado en el apretón de manos TLS. A continuación, el cliente verifica el certificado con un almacén de confianza que contiene certificados de servidores conocidos.

Introducción de MTA-STS Email Security

MTA-STS se introdujo para colmar la brecha de seguridad en las comunicaciones SMTP. Como estándar de seguridad, MTA-STS garantiza la transmisión segura de correos electrónicos a través de una conexión SMTP cifrada.

Las siglas MTA corresponden a Message Transfer Agent (agente de transferencia de mensajes), que es un programa que transfiere mensajes de correo electrónico entre ordenadores. Las siglas STS corresponden a Strict Transport Security, que es el protocolo utilizado para aplicar la norma. Un agente de transferencia de correo (MTA) o agente seguro de transferencia de mensajes (SMTA) compatible con MTA-STS funciona de acuerdo con esta especificación y proporciona un canal seguro de extremo a extremo para el envío de correo electrónico a través de redes no seguras.

El protocolo MTA-STS permite que un cliente SMTP verifique la identidad del servidor y se asegure de que no se está conectando a un impostor, exigiendo al servidor que proporcione la huella digital de su certificado en el apretón de manos TLS. A continuación, el cliente verifica el certificado con un almacén de confianza que contiene certificados de servidores conocidos.

La necesidad de pasar al cifrado TLS forzado

STARTTLS no era perfecto y no solucionaba dos problemas importantes: el primero es que se trata de una medida opcional, por lo que STARTTLS no evita los ataques de tipo "hombre en el medio" (MITM). Esto se debe a que un atacante MITM puede modificar fácilmente una conexión e impedir que se produzca la actualización del cifrado. El segundo problema es que, aunque STARTTLS esté implementado, no hay forma de autenticar la identidad del servidor remitente, ya que SMTP no validan certificados.

Mientras que la mayoría de los correos electrónicos salientes hoy en día están protegidos con seguridad de la capa de transporte (TLS) un estándar de la industria adoptado incluso por el correo electrónico de consumo, los atacantes todavía pueden obstruir y manipular su correo electrónico incluso antes de que se cifre. Si no transporta sus correos electrónicos a través de una conexión segura, sus datos podrían verse comprometidos o incluso modificados y manipulados por un ciberatacante.

Aquí es donde MTA-STS interviene y soluciona este problema, garantizando el tránsito seguro de sus correos electrónicos y mitigando con éxito los ataques MITM. Además, los MTA almacenan archivos de políticas MTA-STS, lo que hace más difícil para los atacantes lanzar un ataque de suplantación de DNS.

¿Cómo funciona el MTA-STS?

El protocolo MTA-STS se despliega mediante un registro DNS que especifica que un servidor de correo puede obtener un archivo de políticas de un subdominio específico. Este archivo de políticas se obtiene a través de HTTPS y se autentica con certificados, junto con la lista de nombres de los servidores de correo del destinatario. La implementación de MTA-STS es más sencilla en el lado del destinatario que en el del remitente, ya que debe ser compatible con el software del servidor de correo. Aunque algunos servidores de correo admiten MTA-STS, como PostFixno todos lo hacen.

Los principales proveedores de servicios de correo, como Microsoft, Oath y Google, admiten MTA-STS. Gmail de Google ya ha adoptado las políticas de MTA-STS en los últimos tiempos. MTA-STS ha eliminado los inconvenientes en la seguridad de las conexiones de correo electrónico haciendo que el proceso de asegurar las conexiones sea fácil y accesible para los servidores de correo soportados.

Las conexiones de los usuarios a los servidores de correo suelen estar protegidas y cifradas con el protocolo TLS, pero a pesar de ello existía una falta de seguridad en las conexiones entre servidores de correo antes de la implantación del MTA-STS. Con el aumento de la concienciación sobre la seguridad del correo electrónico en los últimos tiempos y el apoyo de los principales proveedores de correo de todo el mundo, se espera que la mayoría de las conexiones entre servidores estén cifradas en un futuro próximo. Además, el MTA-STS garantiza eficazmente que los ciberdelincuentes en las redes no puedan leer el contenido del correo electrónico.

Pasos para configurar MTA-STS para su dominio

Para configurar MTA-STS para su dominio puede seguir los pasos que se indican a continuación:

- Comprueba si tu dominio tiene configuraciones MTA-STS existentes. Si utiliza Google Workspace para sus correos electrónicos, puede hacerlo fácilmente con la ayuda de esta guía.

- Cree y publique una política MTA-STS, configurada por separado para cada dominio. El archivo de política MTA-STS define los servidores de correo electrónico habilitados para MTA-STS que utiliza ese dominio.

- Una vez creado el archivo de política, debe cargarlo en un servidor web público al que puedan acceder fácilmente servidores remotos.

- Por último, cree y publique su registro DNS MTA-STS (registro TXT "_mta-sts") para indicar a los servidores receptores que sus mensajes de correo electrónico deben estar cifrados mediante TLS para que se consideren auténticos, y que sólo se les debe permitir el acceso a la bandeja de entrada del destinatario si se cumple la primera condición.

Una vez que tenga un archivo de política activo, los servidores de correo externos no permitirán el acceso al correo electrónico sin una conexión segura.

3 Modos de política MTA-STS: Ninguna, Pruebas y Aplicar

Los tres valores disponibles para los modos de política MTA-STS son los siguientes:

- Ninguno: Esta política anula su configuración MTA-STS ya que los servidores externos considerarán el protocolo inactivo para el dominio

- Pruebas: Mientras se aplique esta política, los correos electrónicos transferidos a través de una conexión no cifrada no se rechazarán, sino que, con TLS-RPT activado, seguirá recibiendo informes TLS sobre la ruta de entrega y el comportamiento del correo electrónico.

- Aplicar: Por último, si la política está activada, los correos electrónicos enviados a través de una conexión SMTP no cifrada serán rechazados por el servidor.

El MTA-STS ofrece protección contra el :

- Ataques a la baja

- Ataques Man-In-The-Middle (MITM)

- Resuelve múltiples problemas de seguridad SMTP, incluidos los certificados TLS caducados y la falta de compatibilidad con protocolos seguros.

Fácil implantación de MTA-STS con PowerDMARC

MTA-STS requiere un servidor web habilitado para HTTPS con un certificado válido, registros DNS y un mantenimiento constante. El analizador analizador DMARC de PowerDMARC le hace la vida mucho más fácil al gestionar todo esto por usted, completamente en segundo plano. Una vez que le ayudemos a configurarlo, no tendrá que volver a pensar en ello.

Con la ayuda de PowerDMARC, puede desplegar MTA-STS alojado en su organización sin la molestia de gestionar sus certificados públicos. Nosotros le ayudamos:

- Realice actualizaciones de políticas y optimizaciones de su registro con un solo clic sin tener que acceder a su configuración DNS.

- Verifique la versión de su política y la validación del certificado

- Detectar fallos en la aplicación de la política MTA-STS

- Aloje su archivo de texto de política MTA-STS

- Detecte más rápidamente los fallos de conexión, los éxitos de conexión y los problemas de conexión con informes simplificados.

Regístrese hoy mismo para imponer rápidamente que los correos electrónicos se envíen a su dominio a través de una conexión cifrada TLS, y hacer que su conexión sea segura contra MITM y otros ciberataques.

- Solucionar el error SPF: Superar el límite de demasiadas búsquedas DNS de SPF - 26 de abril de 2024

- ¿Cómo publicar un registro DMARC en 3 pasos? - 2 de abril de 2024

- ¿Por qué falla DMARC? Solucionar el fallo de DMARC en 2024 - 2 de abril de 2024