Uno standard Internet ampiamente conosciuto che facilita il miglioramento della sicurezza delle connessioni tra i server SMTP (Simple Mail Transfer Protocol) è l'SMTP Mail Transfer Agent-Strict Transport Security (MTA-STS). L'MTA-STS risolve i problemi esistenti nella sicurezza delle e-mail SMTP sicurezza della posta elettronica di sicurezza delle e-mail SMTP, applicando la crittografia TLS in transito.

Storia e origine dell'MTA-STS

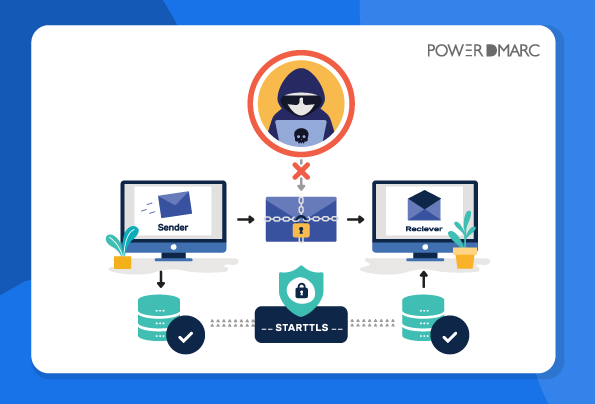

Nel 1982, SMTP è stato specificato per la prima volta e non conteneva alcun meccanismo per fornire sicurezza a livello di trasporto per proteggere le comunicazioni tra gli agenti di trasferimento della posta. Tuttavia, nel 1999 è stato aggiunto a SMTP il comando STARTTLS, che a sua volta supportava la crittografia delle e-mail tra i server, fornendo la possibilità di convertire una connessione non sicura in una sicura, crittografata con il protocollo TLS.

In questo caso, vi starete chiedendo se SMTP ha adottato STARTTLS per proteggere le connessioni tra i server, perché è stato necessario il passaggio a MTA-STS e a cosa serve. Approfondiamo l'argomento nelle sezioni successive di questo blog!

Che cos'è MTA-STS? (Mail Transfer Agent Strict Transport Security - Spiegazione)

MTA-STS è uno standard di sicurezza che garantisce la trasmissione sicura delle e-mail attraverso una connessione SMTP crittografata. L'acronimo MTA sta per Message Transfer Agent, un programma che trasferisce i messaggi di posta elettronica tra i computer. L'acronimo STS sta per Strict Transport Security, che è il protocollo utilizzato per implementare lo standard. Un agente di trasferimento della posta (MTA) o un agente di trasferimento sicuro dei messaggi (SMTA) consapevole di MTA-STS opera in conformità a questa specifica e fornisce un canale end-to-end sicuro per l'invio di e-mail su reti non protette.

Il protocollo MTA-STS consente a un client SMTP di verificare l'identità del server e di assicurarsi che non si stia collegando a un impostore, richiedendo al server di fornire l'impronta digitale del suo certificato nell'handshake TLS. Il client verifica quindi il certificato con un archivio di fiducia contenente certificati di server noti.

Introduzione alla sicurezza e-mail MTA-STS

MTA-STS è stato introdotto per colmare il divario di sicurezza nelle comunicazioni SMTP. Come standard di sicurezza, MTA-STS garantisce la trasmissione sicura delle e-mail attraverso una connessione SMTP crittografata.

L'acronimo MTA sta per Message Transfer Agent, un programma che trasferisce i messaggi di posta elettronica tra i computer. L'acronimo STS sta per Strict Transport Security, che è il protocollo utilizzato per implementare lo standard. Un agente di trasferimento della posta (MTA) o un agente di trasferimento sicuro dei messaggi (SMTA) consapevole di MTA-STS opera in conformità a questa specifica e fornisce un canale end-to-end sicuro per l'invio di e-mail su reti non protette.

Il protocollo MTA-STS consente a un client SMTP di verificare l'identità del server e di assicurarsi che non si stia collegando a un impostore, richiedendo al server di fornire l'impronta digitale del suo certificato nell'handshake TLS. Il client verifica quindi il certificato con un archivio di fiducia contenente certificati di server noti.

La necessità di passare alla crittografia TLS forzata

STARTTLS non era perfetto e non è riuscito a risolvere due problemi principali: il primo è che si tratta di una misura opzionale, quindi STARTTLS non riesce a prevenire gli attacchi man-in-the-middle (MITM). Questo perché un attaccante MITM può facilmente modificare una connessione e impedire l'aggiornamento della crittografia. Il secondo problema è che, anche se STARTTLS è implementato, non c'è modo di autenticare l'identità del server di invio, come avviene con SMTP non convalidano i certificati.

Mentre la maggior parte dei messaggi di posta elettronica in uscita sono oggi protetti da sicurezza del livello di trasporto (TLS) uno standard di settore adottato anche dalle e-mail dei consumatori, gli aggressori possono comunque ostacolare e manomettere le vostre e-mail anche prima che vengano crittografate. Se non trasportate le vostre e-mail su una connessione sicura, i vostri dati potrebbero essere compromessi o addirittura modificati e manomessi da un cyber-attaccante.

È qui che MTA-STS interviene e risolve questo problema, garantendo un transito sicuro per le vostre e-mail e mitigando con successo gli attacchi MITM. Inoltre, gli MTA memorizzano i file dei criteri MTA-STS, rendendo più difficile per gli aggressori lanciare un attacco di spoofing DNS. attacco di spoofing DNS.

Come funziona MTA-STS?

Il protocollo MTA-STS viene implementato mediante un record DNS che specifica che un server di posta può recuperare un file di criteri da un sottodominio specifico. Questo file di criteri viene recuperato tramite HTTPS e autenticato con certificati, insieme all'elenco dei nomi dei server di posta del destinatario. L'implementazione dell'MTA-STS è più semplice dal lato del destinatario rispetto a quello dell'invio, poiché deve essere supportata dal software del server di posta. Alcuni server di posta supportano MTA-STS, come ad esempio PostFixnon tutti lo supportano.

I principali fornitori di servizi di posta come Microsoft, Oath e Google supportano MTA-STS. Gmail di Google ha già adottato le politiche MTA-STS in tempi recenti. MTA-STS ha rimosso gli inconvenienti nella sicurezza delle connessioni e-mail, rendendo il processo di protezione delle connessioni facile e accessibile per i server di posta supportati.

Le connessioni dagli utenti ai server di posta sono solitamente protette e crittografate con il protocollo TLS, tuttavia, nonostante ciò, prima dell'implementazione di MTA-STS, esisteva una mancanza di sicurezza nelle connessioni tra i server di posta. Con l'aumento della consapevolezza della sicurezza della posta elettronica negli ultimi tempi e il supporto dei principali provider di posta in tutto il mondo, si prevede che la maggior parte delle connessioni ai server sarà criptata nel prossimo futuro. Inoltre, l'MTA-STS garantisce efficacemente che i criminali informatici sulle reti non siano in grado di leggere il contenuto delle e-mail.

Passi per impostare MTA-STS per il proprio dominio

Per configurare l'MTA-STS per il vostro dominio, potete seguire i passaggi indicati di seguito:

- Verificare se il dominio ha configurazioni MTA-STS esistenti. Se utilizzate Google Workspace per le vostre e-mail, potete farlo facilmente con l'aiuto di questa guida guida.

- Creare e pubblicare un criterio MTA-STS, configurato separatamente per ogni dominio. Il file dei criteri MTA-STS definisce i server di posta elettronica abilitati a MTA-STS utilizzati da quel dominio.

- Dopo aver creato il file dei criteri, è necessario caricarlo su un server web pubblico, facilmente accessibile da server remoti.

- Infine, creare e pubblicare il record DNS MTA-STS (record TXT "_mta-sts") per indicare ai server di ricezione che le e-mail devono essere crittografate con TLS per essere considerate autentiche e che l'accesso alla casella di posta del destinatario deve essere consentito solo se la prima condizione è vera.

Una volta che si dispone di un file di criterio attivo, i server di posta esterni non consentiranno l'accesso alle e-mail senza una connessione sicura.

3 Modalità dei criteri MTA-STS: Nessuna, Test e Applicazione

I tre valori disponibili per le modalità dei criteri MTA-STS sono i seguenti:

- Nessuno: Questo criterio annulla la configurazione di MTA-STS poiché i server esterni considereranno il protocollo inattivo per il dominio.

- Prova: Con questo criterio, le e-mail trasferite su una connessione non crittografata non verranno rifiutate; al contrario, con TLS-RPT abilitato si continueranno a ricevere i rapporti TLS sul percorso di consegna e sul comportamento delle e-mail.

- Forza: Infine, se si attiva il criterio Enforce, i messaggi di posta elettronica trasferiti tramite una connessione SMTP non crittografata verranno rifiutati dal server.

MTA-STS offre una protezione contro :

- Attacchi al ribasso

- Attacchi Man-In-The-Middle (MITM)

- Risolve diversi problemi di sicurezza SMTP, tra cui i certificati TLS scaduti e la mancanza di supporto per i protocolli sicuri.

Installazione semplice di MTA-STS con PowerDMARC

MTA-STS richiede un server web abilitato HTTPS con un certificato valido, record DNS e una manutenzione costante. L'analizzatore PowerDMARC analizzatore DMARC di PowerDMARC vi semplifica la vita gestendo tutto questo in background. Una volta che vi abbiamo aiutato a configurarlo, non dovrete più pensarci.

Con l'aiuto di PowerDMARC, è possibile distribuire MTA-STS in hosting nella vostra organizzazione senza dover gestire i certificati pubblici. Vi aiutiamo a:

- Aggiornate con un solo clic i criteri e le ottimizzazioni del vostro record senza dover accedere alle impostazioni DNS.

- Verificare la versione del criterio e la convalida del certificato

- Rilevare i guasti dell'applicazione dei criteri MTA-STS

- Ospitare il file di testo dei criteri MTA-STS

- Individuate più rapidamente i fallimenti delle connessioni, i successi delle connessioni e i problemi di connessione grazie a rapporti semplificati.

Iscrivetevi per imporre rapidamente l'invio di e-mail al vostro dominio tramite una connessione crittografata TLS e rendere la vostra connessione sicura contro MITM e altri attacchi informatici.

- Correggere il perturbatore SPF: Superare il limite di troppe ricerche DNS di SPF - 26 aprile 2024

- Come pubblicare un record DMARC in 3 passi? - 2 aprile 2024

- Perché il DMARC non funziona? Risolvere il fallimento del DMARC nel 2024 - 2 aprile 2024