Microsoft 는 이메일 사용자에게 Office 365와 관련된 모든 도메인을 적절히 보호할 것을 권장합니다. onmicrosoft.com 도메인을 보호하지 않으면 위협 행위자가 스푸핑 공격에 쉽게 악용할 수 있습니다. 다행히도 onmicrosoft.com 하위 도메인을 사용하는 경우 SPF가 이미 사용하도록 설정되어 있을 것입니다. 하지만 SPF만으로는 스푸핑 공격을 막을 수 없습니다. 이를 위해서는 DMARC가 필요합니다! 이제 onmicrosoft.com 도메인에 DKIM 및 DMARC를 구현하여 이메일 보안을 개선하는 방법을 알아보세요.

주요 내용

- Office 365와 관련된 모든 도메인을 보호하는 것은 위협 행위자의 악용을 방지하는 데 필수적입니다.

- SPF는 onmicrosoft.com 도메인에 자동으로 사용하도록 설정되지만 그 자체만으로는 스푸핑 공격을 방지하기에 충분하지 않습니다.

- DKIM을 구현하면 이메일에 디지털 서명을 추가하여 전송 중에 진위를 확인함으로써 보안 계층을 추가할 수 있습니다.

- DMARC를 사용하면 승인되지 않은 이메일에 대한 정책을 설정하고 SPF 및 DKIM과 함께 보호 기능을 강화할 수 있습니다.

- 정기적으로 DKIM 키를 교체하고 DMARC 보고서를 모니터링하면 이메일 보안 전략을 더욱 강화할 수 있습니다.

onmicrosoft.com 또는 MOERA 도메인이란 무엇인가요?

onmicrosoft.com domains are your Microsoft Online Email Routing Address domain, also known as MOERA for short. Your MOERA domain is formatted as <domain>.onmicrosoft.com and is a default address given to every Microsoft tenant during onboarding. It is typically assigned during the initial setup phase. When you sign up for Microsoft 365, you are required to provide a unique domain name. Microsoft then creates a domain in the format yourcompany.onmicrosoft.com.

MOERA 주소는 Microsoft 시스템 내부에서 이메일을 라우팅하는 데 사용됩니다. 예를 들어 사용자의 기본 이메일 주소가 [email protected] 인 경우에도 [email protected] 과 같은 MOERA 주소가 백그라운드에서 사용될 수 있습니다.

PowerDMARC로 보안을 간소화하세요!

모든 도메인에서 인증이 중요한 이유는 무엇인가요?

마이크로소프트는 수년 동안 피싱 공격의 표적이 되어 왔습니다! 실제로, 2024년에 마이크로소프트는 가장 많이 사칭된 글로벌 브랜드로 선정되었으며, 그 뒤를 이어 구글이 그 뒤를 이었습니다.

사칭 공격에서는 유명 브랜드를 스푸핑하여 해당 도메인에서 악의적인 가짜 이메일을 보냅니다. 즉, 공격자는 onmicrosoft.com 도메인을 스푸핑하여 고객에게 피싱 이메일을 보낼 수 있으며, 고객은 이를 클릭하고 사기를 당할 수 있습니다. 이러한 공격의 결과로 고객으로부터 부정적인 피드백, 신뢰의 단절, 평판 손상 등의 피해를 입게 됩니다.

그렇기 때문에 모든 도메인을 보호하는 것이 필수적입니다! 이를 위해 사용할 수 있는 몇 가지 이메일 인증 프로토콜을 소개합니다:

- SPF: 발신자 정책 프레임워크(SPF)를 사용하면 도메인의 전송 소스를 인증할 수 있습니다. 기본적으로 onmicrosoft.com 도메인은 SPF가 사용 설정되어 있습니다. 따라서 수신 서버는 이 도메인을 인증된 이메일 발신자로 인식합니다.

- DKIM: 도메인키 식별 메일(DKIM)은 이메일에 디지털 서명을 추가하는 데 도움이 됩니다. 이러한 서명은 인증 중에 수신자가 확인합니다. 이메일이 전송 중에 변경되지 않고 진본인지 확인하는 데 도움이 됩니다. onmicrosoft.com 도메인에 대해 수동으로 설정해야 합니다.

- DMARC: 도메인 기반 메시지 인증 보고 및 적합성(DMARC)을 사용하면 승인되지 않은 이메일에 대해 정책 기반 조치를 취할 수 있습니다. 이메일이 SPF 및/또는 DKIM 검사에 실패하면 조치를 취할 수 있습니다! DMARC를 사용하여 이메일을 거부, 격리 또는 전달할 수 있는 DMARC 정책.

onmicrosoft.com 도메인에 DKIM을 추가하는 단계

onmicrosoft.com 도메인에 DKIM을 추가하려면 아래 단계를 따르세요:

1. 로그인 Microsoft Defender 포털에 로그인합니다.

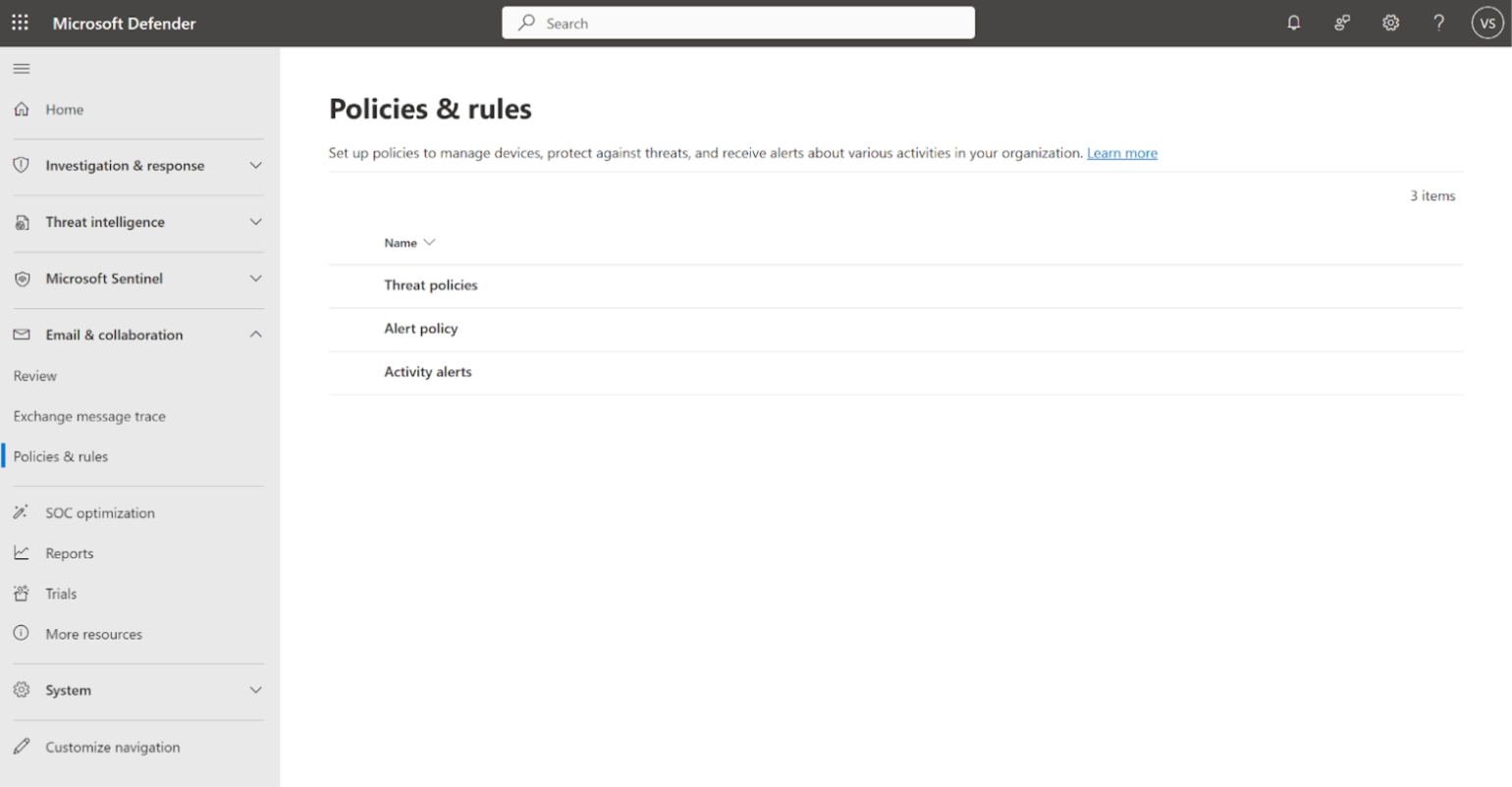

2. 이메일 및 협업 > 정책 및 규칙 > 위협 정책으로 이동합니다.

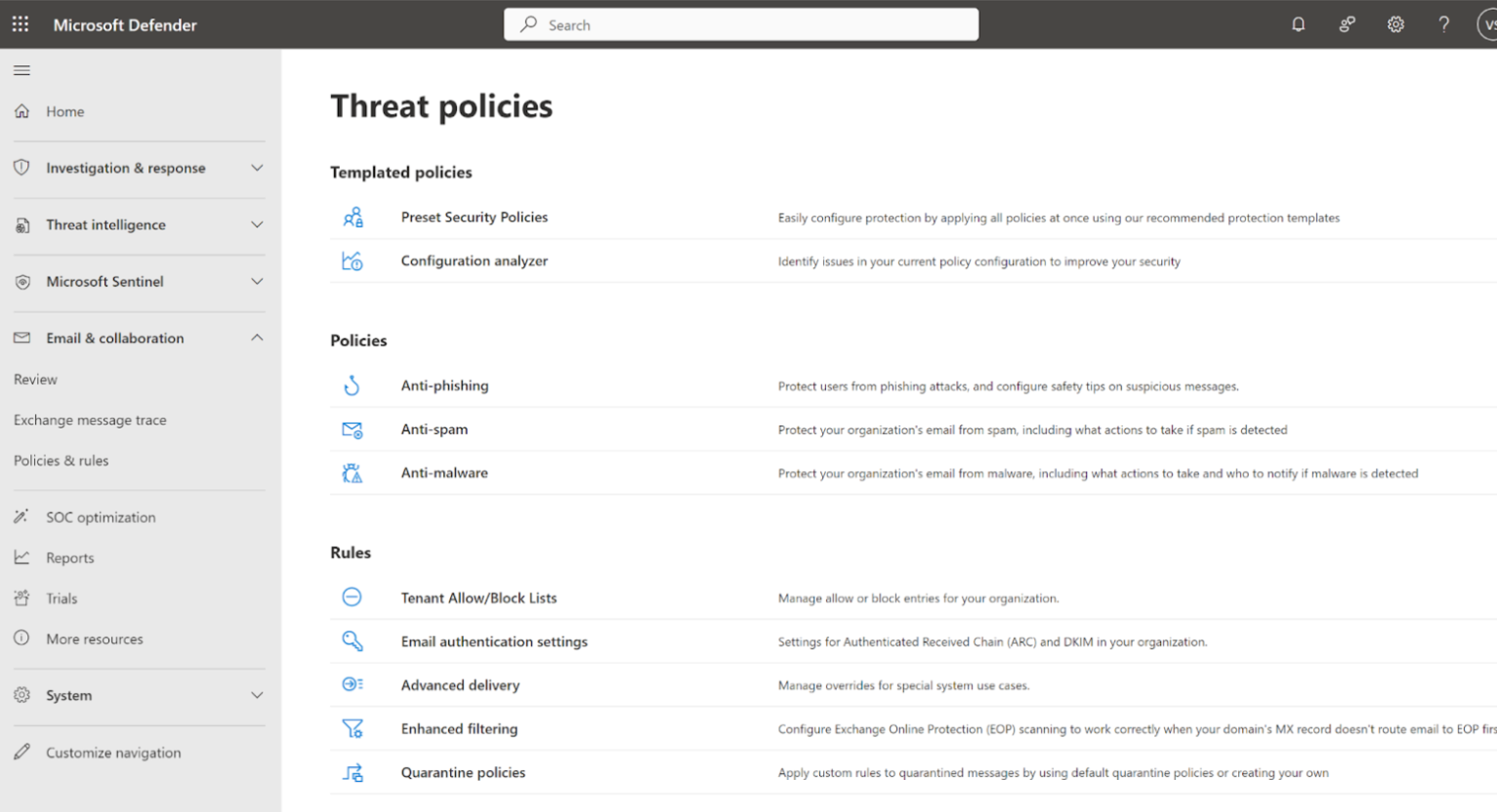

3. '규칙' 섹션까지 아래로 스크롤하여 이메일 인증 설정을 클릭합니다.

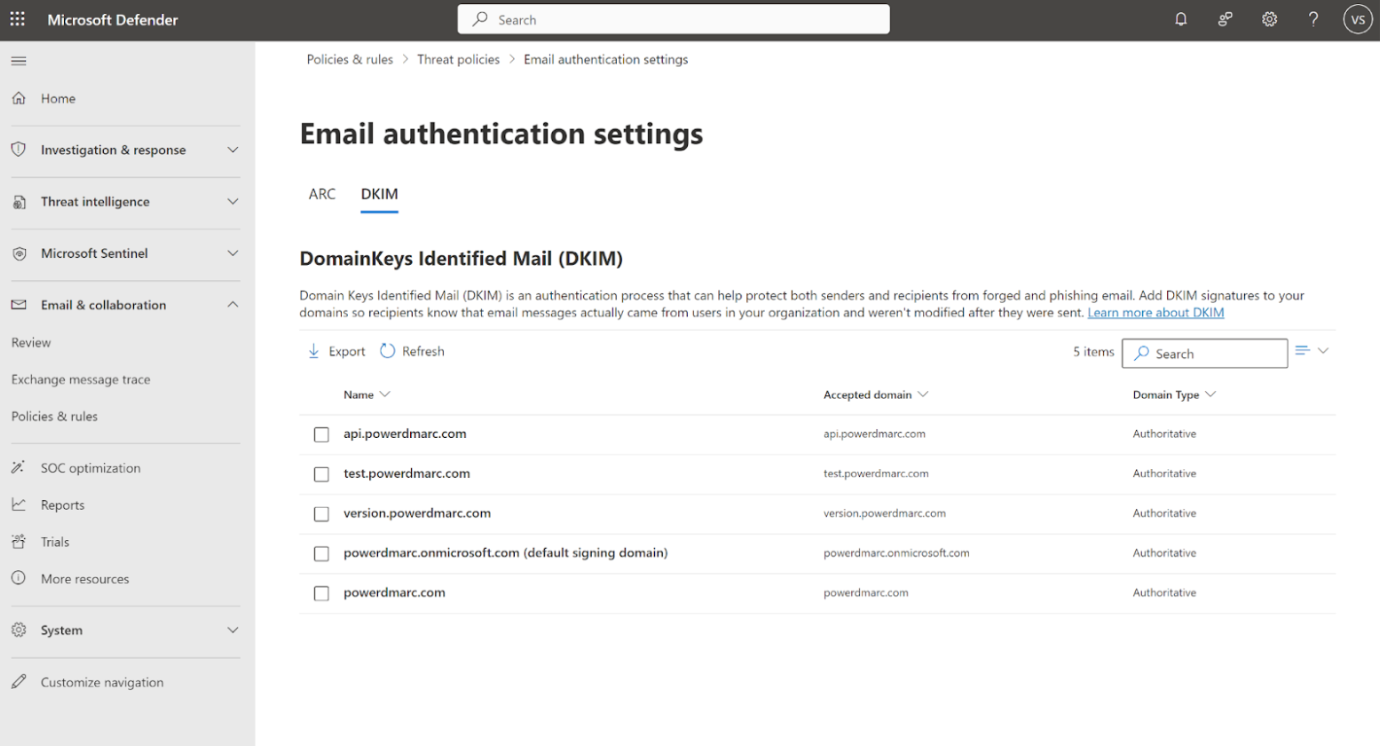

4. 온마이크로소프트닷컴 도메인의 DKIM 탭을 선택하고 사용을 클릭합니다.

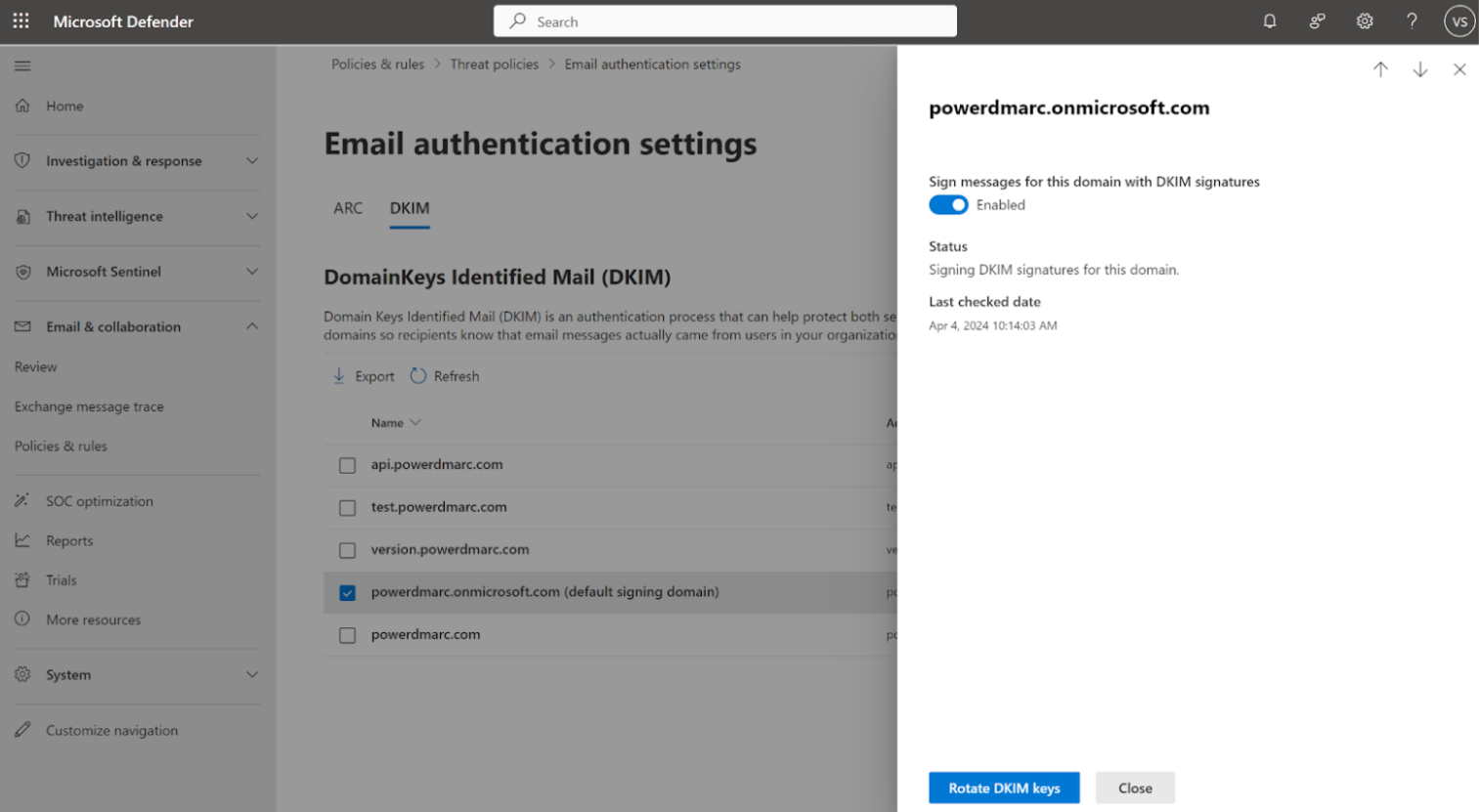

5. DKIM 키 회전을 클릭하여 다른 선택기가 있는 두 번째 DKIM 레코드를 DNS 레코드에 추가합니다.

포털에서 도메인에 대해 DKIM을 활성화하는 데 몇 분에서 1시간 정도 걸릴 수 있습니다. DNS 전파가 완료되면 Microsoft는 DKIM 구성에 두 번째 선택기를 추가할 것을 권장합니다. 이 단계에서는 DKIM 키를 주기적으로 교체할 수 있어 보안을 더욱 강화할 수 있습니다.

onmicrosoft.com 도메인에 DMARC를 추가하는 단계

1. 로그인 Microsoft Office 365 관리 센터에 로그인합니다.

2. 설정 > 도메인으로 이동하여 onmicrosoft.com 도메인을 선택합니다.

3. 선택했으면 DNS 레코드 > 레코드 추가를 클릭합니다.

4. 4."사용자 지정 DNS 레코드 추가" 팝업 상자에서 다음 설정을 구성합니다:

유형: TXT

TXT 이름: _dmarc

TXT 값v=DMARC1; p=reject;

TTL: 1 시간

선호하는 DMARC 정책 (p=) 보호 기능은 제공하지 않지만 도메인 모니터링에 유용한 "없음"의 DMARC 정책으로 시작하는 것이 좋습니다. 그런 다음 천천히 "격리"로 전환하고 마지막으로 "거부"로 전환하여 사이버 공격을 적극적으로 방지하세요.

'저장'을 클릭하고 몇 분에서 한 시간 정도 기다렸다가 변경 사항을 기록에 저장합니다.

온마이크로소프트닷컴 DKIM 및 DMARC 설정을 확인하는 단계

DMARC 및 DKIM 설정을 저장한 후에는 관리자 센터에서 이러한 설정을 확인해야 합니다.

- Microsoft Office 365 관리 센터에서 설정 > 도메인으로 이동하여 onmicrosoft.com 도메인을 선택합니다.

- DNS 레코드를 클릭하고 아래로 스크롤하여 "사용자 정의 레코드"로 이동합니다. 여기에서 새로 추가된 DMARC 레코드를 볼 수 있습니다.

- 아래로 스크롤하여 " 추가 Microsoft Office 365 레코드 "로 이동하면 이 섹션에서 도메인에 구성된 2개의 새 DKIM 레코드를 볼 수 있습니다.

이러한 기록을 발견하면 모든 준비가 완료된 것입니다!

마지막 말

onmicrosoft.com 도메인에 DKIM 및 DMARC를 사용하도록 설정하는 것은 이메일 보안을 강화하기 위한 중요한 단계입니다. 스푸핑 및 사칭으로부터 브랜드 평판을 보호하는 데 도움이 될 수 있습니다. 가이드에 설명된 대로 Microsoft에서 설명한 단계를 따르면 도메인 보안에 필요한 프로토콜을 사용하도록 설정할 수 있습니다.

이러한 프로토콜을 손쉽게 구현하고 모니터링하는 데 도움이 되는 직관적인 플랫폼을 제공하여 이 프로세스를 간소화합니다. PowerDMARC를 사용하면 포괄적인 인사이트와 실시간 알림을 통해 도메인의 보안과 규정 준수를 유지할 수 있습니다. 지금 바로 PowerDMARC로 이메일 보안을 관리하고 커뮤니케이션이 보호되고 있다는 사실을 알고 안심하세요. 시작하기 무료 평가판 지금 시작하세요!

- 이메일 솔팅 공격: 숨겨진 텍스트가 보안을 우회하는 방법 - 2025년 2월 26일

- SPF 평탄화: 평탄화란 무엇이며 왜 필요한가요? - 2025년 2월 26일

- DMARC와 DKIM: 주요 차이점 및 함께 작동하는 방법 - 2025년 2월 16일