Em 1982, quando o SMTP foi especificado pela primeira vez, não continha qualquer mecanismo de segurança ao nível do transporte para assegurar as comunicações entre os agentes de transferência de correio. Contudo, em 1999, o comando STARTTLS foi adicionado ao SMTP que, por sua vez, suportava a encriptação de emails entre os servidores, proporcionando a capacidade de converter uma ligação não segura numa segura que é encriptada utilizando o protocolo TLS.

No entanto, a encriptação é opcional no SMTP, o que implica que as mensagens de correio electrónico podem ser enviadas mesmo em texto simples. Mail Transfer Agent-Strict Transport Security (MTA-STS) é um padrão relativamente novo que permite aos provedores de serviços de correio a capacidade de impor a Segurança da Camada de Transporte (TLS) para assegurar ligações SMTP, e especificar se os servidores SMTP que enviam e-mails devem recusar-se a entregar e-mails a hosts MX que não oferecem TLS com um certificado de servidor fiável. Está provado que mitiga com sucesso os ataques de downgrade de TLS e de Man-In-The-Middle (MITM). Relatório SMTP TLS (TLS-RPT) é uma norma que permite a comunicação de problemas na conectividade TLS que é experimentada por aplicações que enviam emails e detectam erros de configuração. Permite a comunicação de problemas de entrega de correio electrónico que ocorrem quando um correio electrónico não está encriptado com TLS. Em Setembro de 2018, a norma foi documentada pela primeira vez no RFC 8460.

Porque é que os seus e-mails requerem encriptação em trânsito?

O principal objectivo é melhorar a segurança ao nível dos transportes durante as comunicações SMTP e garantir a privacidade do tráfego de correio electrónico. Além disso, a encriptação de mensagens de entrada e saída aumenta a segurança da informação, utilizando a criptografia para salvaguardar a informação electrónica. Além disso, ataques criptográficos como o Man-In-The-Middle (MITM) e o TLS Downgrade têm ganho popularidade nos últimos tempos e tornaram-se uma prática comum entre os cibercriminosos, que pode ser evitada através da aplicação da encriptação TLS e da extensão do apoio a protocolos seguros.

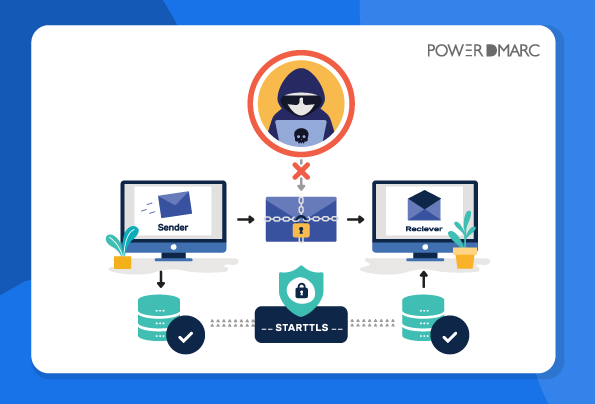

Como é lançado um anexo MITM?

Uma vez que a encriptação teve de ser adaptada ao protocolo SMTP, a actualização para entrega encriptada tem de depender de um comando STARTTLS que é enviado em texto claro. Um atacante MITM pode facilmente explorar esta funcionalidade realizando um ataque de downgrade na ligação SMTP, adulterando o comando de upgrade, forçando o cliente a voltar a enviar o e-mail em texto claro.

Após interceptar a comunicação, um atacante do MITM pode facilmente roubar a informação decifrada e aceder ao conteúdo do e-mail. Isto porque o SMTP sendo o padrão da indústria para a transferência de correio electrónico utiliza a encriptação oportunista, o que implica que a encriptação é opcional e as mensagens de correio electrónico ainda podem ser entregues em texto claro.

Como é lançado um TLS Downgrade Attack?

Uma vez que a encriptação teve de ser adaptada ao protocolo SMTP, a actualização para entrega encriptada tem de depender de um comando STARTTLS que é enviado em texto claro. Um atacante MITM pode explorar esta funcionalidade executando um ataque de downgrade na ligação SMTP, alterando o comando de actualização. O atacante pode simplesmente substituir o STARTTLS por uma string que o cliente não consegue identificar. Por conseguinte, o cliente volta prontamente a enviar o e-mail em texto simples.

Em suma, um ataque de downgrade é frequentemente lançado como parte de um ataque MITM, de modo a criar um caminho para permitir um ataque que não seria possível no caso de uma ligação encriptada sobre a última versão do protocolo TLS, substituindo ou eliminando o comando STARTTLS e fazendo retroceder a comunicação para texto claro.

Para além de aumentar a segurança da informação e mitigar os ataques de monitorização generalizada, a encriptação de mensagens em trânsito também resolve múltiplos problemas de segurança SMTP.

Conseguir Criptografia de e-mails TLS Enforcedida com MTA-STS

Se não conseguir transportar os seus e-mails através de uma ligação segura, os seus dados podem ser comprometidos ou mesmo modificados e adulterados por um ciber-atacante. É aqui que o MTA-STS intervém e resolve este problema, permitindo o trânsito seguro das suas mensagens de correio eletrónico, bem como atenuando com êxito os ataques criptográficos e melhorando a segurança das informações através da aplicação da encriptação TLS. Simplificando, o MTA-STS obriga a que as mensagens de correio eletrónico sejam transferidas através de um caminho encriptado por TLS e, caso não seja possível estabelecer uma ligação encriptada, a mensagem de correio eletrónico não é entregue, em vez de ser entregue em texto não criptografado. Além disso, os MTAs armazenam ficheiros de política MTA-STS, tornando mais difícil para os atacantes lançar um ataque de falsificação de DNS.

A MTA-STS oferece protecção contra :

- Ataques de rebaixamento

- Ataques de homem no meio (MITM)

- Resolve múltiplos problemas de segurança SMTP, incluindo certificados TLS expirados e falta de suporte para protocolos seguros.

Os principais fornecedores de serviços de correio, tais como Microsoft, Oath, e Google apoiam a MTA-STS. Sendo o Google o maior actor da indústria, atinge a fase central ao adoptar qualquer protocolo, e a adopção do MTA-STS pelo google indica a extensão do apoio para protocolos seguros e realça a importância da encriptação de correio electrónico em trânsito.

Resolução de problemas na entrega de correio electrónico com TLS-RPT

O Relatório SMTP TLS fornece aos proprietários de domínios relatórios de diagnóstico (em formato de ficheiro JSON) com detalhes elaborados sobre e-mails que foram enviados para o seu domínio e enfrentam problemas de entrega, ou que não puderam ser entregues devido a um ataque de downgrade ou outros problemas, para que possa resolver o problema proactivamente. Assim que activar o TLS-RPT, os Agentes de Transferência de Correio irão começar a enviar relatórios de diagnóstico relativos a problemas de entrega de correio electrónico entre servidores de comunicação para o domínio de correio electrónico designado. Os relatórios são normalmente enviados uma vez por dia, cobrindo e transmitindo as políticas MTA-STS observadas pelos remetentes, estatísticas de tráfego, bem como informações sobre falhas ou problemas na entrega de correio electrónico.

A necessidade de implantar o TLS-RPT :

- Caso um e-mail não seja enviado ao seu destinatário devido a qualquer problema na entrega, será notificado.

- O TLS-RPT proporciona maior visibilidade em todos os seus canais de correio electrónico, de modo a obter uma melhor percepção de tudo o que se passa no seu domínio, incluindo as mensagens que não estão a ser entregues.

- O TLS-RPT fornece relatórios de diagnóstico aprofundados que lhe permitem identificar e chegar à raiz do problema da entrega de correio electrónico e corrigi-lo sem qualquer atraso.

Adopção do MTA-STS e do TLS-RPT tornado fácil e rápido pelo PowerDMARC

MTA-STS requer um servidor web HTTPS com um certificado válido, registos DNS, e manutenção constante. PowerDMARC torna a sua vida muito mais fácil ao lidar com tudo isso para si, completamente em segundo plano - desde a geração de certificados e ficheiro de políticas MTA-STS até à aplicação de políticas, ajudamo-lo a escapar às tremendas complexidades envolvidas na adopção do protocolo. Uma vez que o ajudamos a configurá-lo com apenas alguns cliques, nunca mais terá sequer de pensar no assunto.

Com a ajuda dos Serviços de Autenticação de Email do PowerDMARC , pode implementar o Hosted MTA-STS na sua organização sem o incómodo e a um ritmo muito rápido, com a ajuda do qual pode impor o envio de emails para o seu domínio através de uma ligação encriptada TLS, tornando assim a sua ligação segura e mantendo os ataques MITM à distância.

PowerDMARC facilita a sua vida, tornando o processo de implementação do SMTP TLS Reporting (TLS-RPT) fácil e rápido, na ponta dos seus dedos! Assim que se inscrever no PowerDMARC e activar os Relatórios SMTP TLS para o seu domínio, tomamos a dor de converter os complicados ficheiros JSON contendo os seus relatórios de problemas de entrega de correio electrónico, em documentos simples e legíveis (por resultado e por fonte de envio), que pode passar e compreender com facilidade! A plataforma PowerDMARC detecta automaticamente e transmite subsequentemente os problemas que enfrenta na entrega de correio electrónico, para que os possa abordar e resolver prontamente num instante!

Inscreva-se hoje para receber o seu DMARC grátis!

- Aumento de fraudes fiscais e ataques de imitação de e-mail do IRS durante a época fiscal - 2 de maio de 2024

- Segurança de e-mail 101 para combater fraudes de criptografia - 30 de abril de 2024

- Como encontrar o melhor fornecedor de soluções DMARC para a sua empresa? - 25 de abril de 2024