A escuta e a imitação tornaram-se demasiado comuns e frequentes na paisagem digital de hoje em dia. Actores ameaçadores lançam ataque MITM técnicas de acesso e roubo de detalhes sensíveis para cibercrimes. Os alvos habituais são os utilizadores de plataformas financeiras, empresas SaaS, plataformas de comércio electrónico, e outros websites que requerem registo e contêm detalhes financeiros.

Este blog irá discutir profundamente o que é um ataque de homem no meio e formas de o evitar.

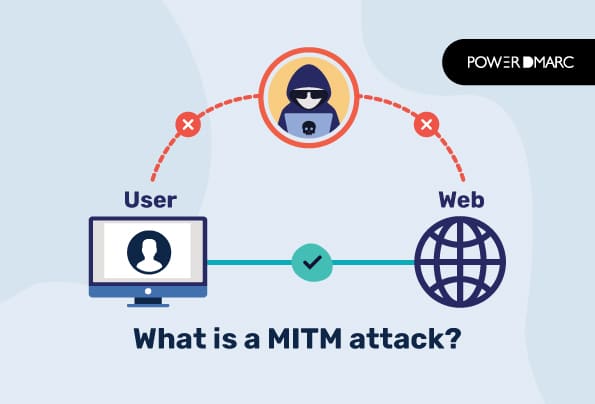

O que é um Homem no Meio do Ataque?

Um ataque de homem no meio ou ataque MITM é um ataque de espionagem em que um actor cibernético obstrui a comunicação e a transferência de dados entre os servidores do remetente e do receptor. Eles actuam como terceiros entre a cadeia de comunicação; assim, o nome "homem no meio" está associado a esta actividade cibernética. Desta forma, os actores da ameaça comportam-se como partes legítimas para ambos os fins.

Ataques de homem no meio são tentativas de interceptar, roubar, ou modificar dados, perturbar a comunicação, e enviar ligações maliciosas a qualquer das partes.

Fases de um Homem no Meio do Ataque

Há duas fases de um ataque MITM padrãointercepção e decifragem. Vamos conhecê-los em pormenor.

Intercepção

Na fase de intercepção de um ataque de homem no meioOs actores da ameaça tentam aceder a um sistema vulnerável e sabotar a comunicação ou a troca de dados entre as partes com a ajuda de recursos maliciosos como software e ferramentas. Comportam-se como procuradores entre vítimas (proprietários de websites) e utilizadores (clientes, potenciais clientes, etc.) para roubar dados e credenciais ou injectar malware.

Como os actores maliciosos estão posicionados no meio, obtêm detalhes sensíveis dos remetentes que podem modificar ou corromper antes de os passar para o outro extremo. O wifi não seguro é uma porta comum para intercepção ao lado de outras técnicas discutidas abaixo.

- IP Spoofing

Em IP spoofing, ameaçam os intervenientes enviar pacotes IP maliciosos utilizando endereços IP falsos para mascarar. É geralmente usado para tentar ataques DDoS ou mascarar a verdadeira identidade de um atacante. A falsificação de IP torna o phishing mais impactante e desafiante de controlar, uma vez que e-mails falsos parecem provir de uma fonte genuína.

A falsificação de endereços IP impede que as autoridades descubram quem são, pelo que não podem ser localizados. Evita que os dispositivos das vítimas entreguem notificações sobre ataques, para que possam completar o processo sem problemas.

- DNS Spoofing

Falsificação do DNS é uma técnica de cibercrime em que os hackers desviam o pedido de um navegador da web para um determinado sítio web e redireccionam o utilizador para outro sítio web. Geralmente, o outro sítio web é falso ou imita o original para que possam roubar detalhes sensíveis do utilizador.

A falsificação do DNS é tentada alterando os endereços IP dos servidores DNS para iniciar ataques de phishing ou injectar malware.

- ARP Spoofing

Em ARP spoofing, os actores da ameaça enviam mensagens fraudulentas do ARP ou do Protocolo de Resolução de Endereços para enganar outros dispositivos, para que estes se apercebam de que estão ligados e comuniquem com outra pessoa. Desta forma, os hackers roubam e interceptam dados para uso malicioso.

Para tentar a ARP spoofing, os hackers ou esperam para aceder aos pedidos da ARP ou distribuem uma mensagem não autorizada chamada 'ARP gratuita'. Enquanto o primeiro método é menos destrutivo e tem um alcance mais restrito, o segundo é mais impactante e complicado.

- Sequestro de emails

Ataques MITM por e-mail são geralmente destinados aos bancos e outras instituições financeiras para roubar os dados dos clientes para a supervisão de todas as transacções. Os hackers também enviam e-mails falsos que parecem provir de uma fonte legítima, onde os destinatários são solicitados a partilhar detalhes sensíveis. Assim, é importante utilizar protocolos de autenticação de correio electrónico como o SPF e DMARC para prevenir ataques de sequestro de correio electrónico.

SPF assegura que apenas os endereços IP autorizados podem enviar e-mails utilizando o seu domínio, enquanto o DMARC especifica como tratar os e-mails que falham as verificações SPF e DKIM (outro protocolo de autenticação de e-mail).

Decifragem

A fase de desencriptação é a próxima coisa a saber enquanto se compreende o que é um ataque MITM.

Após a encriptação, os hackers descodificam os dados obtidos de forma não ética num ataque MITM bem sucedido vendê-la no mercado negro ou utilizá-la para tentar actividades maliciosas. Os dados roubados são utilizados para transacções em linha, falsificação, mascaramento, etc. Seguem-se dois métodos de desencriptação comuns.

- HTTPS Spoofing

No HTTS spoofing, os hackers enganam o seu navegador web para considerarem legítimo um sítio web ilegítimo. Basicamente, alteram os pedidos de endereço baseados em HTTPS para os redireccionar para os seus pontos finais equivalentes a HTTPS.

- Sequestro de SSL

SSL é a abreviatura de Secure Socket Layer, uma tecnologia baseada na Internet para a segurança e salvaguarda de dados sensíveis trocados entre dois endereços IP. Se visitar um site não seguro cujo URL começa com HTTP, um navegador seguro SSL redireccioná-lo-á automaticamente para a sua versão segura com um URL HTTPS.

Sequestro IN SSL, ataque MITMers manipulam os computadores e servidores das vítimas para interceptar a rota alterada para roubar dados sensíveis.

Sinais de um Ataque de Homem no Meio

Os hackers estão a tornar-se mais sofisticados à medida que utilizam ferramentas prontamente disponíveis compradas no mercado negro. Isto torna a encriptação e desencriptação mais rápidas e fáceis para eles. No entanto, não é assim tão difícil proteger-se contra ataques de homem no meio do caminho se se educar a si próprio e aos membros da sua equipa na leitura dos seus sinais. Vejamos quais são estes sinais.

Desconexões frequentes

Os hackers desligam à força os utilizadores para interceptar os seus nomes de utilizador e palavras-passe quando voltam a ligar. Considere-o uma bandeira vermelha se estiver desconectado ou repetidamente desconectado de um determinado website.

URLs estranhas ou mal soletradas na barra de endereços

Confirmar os URLs se parecerem estranhos ou se tiverem uma alteração ortográfica. Por vezes, os hackers tentam desviar o DNS criando sites falsos com ligeiras alterações ortográficas - por exemplo, substituindo O (a 15ª letra do alfabeto inglês) por 0 (zero). Assim, talvez não note que está a visitar www.amaz0n.com em vez de www.amazon.com.

URL inseguro

Não visite sites cujos URLs começam com HTTP em vez de HTTPS, especialmente se tiver de fazer mais do que apenas ler qualquer informação. Estes não são seguros e encriptados, o que significa que os cibercriminosos podem interceptar dados trocados entre duas partes.

Como impedir os ataques do MITM?

Está a pensar em como parar os ataques de homem no meio? Basta ser cauteloso e praticar os bons métodos de higiene na Internet partilhados abaixo.

Evitar redes Wi-Fi não seguras e públicas

As redes públicas wi-fi não são seguras. Portanto, evite ligar-se a elas enquanto viaja ou efectua transacções em linha. Pode utilizar a ligação encriptada da sua operadora sem fios ou routers com segurança WPA2.

Utilizar uma VPN

A adição de uma VPN ou Rede Privada Virtual encripta o tráfego entre os pontos terminais e o servidor VPN. Isto faz com que seja um desafio para os actores da ameaça terem sucesso num ataque MITM.

Sempre fora dos sítios Web cruciais

Não guarde palavras-passe em navegadores; saia sempre dos sítios Web sensíveis uma vez terminada a sua actividade. Isto implica fortemente em websites financeiros como bancos e gateways de pagamento.

Definir Senhas Únicas e Fortes

Utilizar senhas únicas para todas as plataformas importantes e alterá-las a cada 3-4 meses. Uma senha forte deve ter pelo menos 12 caracteres com letras maiúsculas, letras minúsculas, números, e símbolos especiais.

Certifique-se de que não são demasiado óbvios para adivinhar - por exemplo, o nome do seu animal de estimação ou local de nascimento.

Utilizar Autenticação Multi-Factor

A autenticação multi-factor é um método de segurança que requer mais do que uma forma (para além da palavra-passe) de aceder a uma conta ou dispositivo. Estes métodos secundários são a verificação de impressões digitais, detecção facial, OTP, etc.

Parar os ataques por e-mail MITM com MTA-STS

Finalmente, o método mais eficaz para proteger as suas comunicações por e-mail contra ataques do MITM é o Mail Transfer Agente - Strict Transport Security (MTA-STS). Esta tecnologia de autenticação de e-mail permite-lhe proteger os seus e-mails em trânsito, tornando obrigatória a encriptação na camada de transporte em SMTP.

Saber o que é um ataque MITM é importante, especialmente para as empresas orientadas para a tecnologia. São bastante comuns na paisagem digital actual, e os hackers estão a tornar-se mais sofisticados em culminar os seus esforços em resultados sem deixar vestígios. Isto torna importante que os proprietários de domínios tomem medidas adequadas e reforcem a encriptação durante a transferência para evitar que os atacantes interceptem as suas comunicações por correio electrónico.

- 10 melhores dicas e estratégias de proteção de correio eletrónico - 15 de maio de 2024

- A Blockchain pode ajudar a melhorar a segurança do e-mail? - 9 de maio de 2024

- Proxies de centro de dados: Revelando o cavalo de batalha do mundo proxy - 7 de maio de 2024