По мере того как технологии стремительно развиваются и эволюционируют, растут и виртуальные угрозы и атаки. Появляются новые формы угроз на основе электронной почты, которые становятся все более интенсивными и масштабными. Один из важных примеров недавно обнаруженной угрозы на основе электронной почты приведен в подробном исследовании Researchgate - она известна как BreakSPF, которая использует существующие уязвимости в одном из наиболее широко используемых протоколов аутентификации электронной почты, Sender Policy Framework (SPF). Особую тревогу вызывает то, что этот новый тип угрозы может нанести масштабный вред и поставить под угрозу миллионы доменов одновременно.

Ключевые выводы

- Атака BreakSPF использует уязвимости в слишком разрешительных конфигурациях SPF для эффективной подделки электронной почты.

- Традиционные меры защиты электронной почты, такие как SPF и DKIM, могут быть обойдены атакой BreakSPF, что подчеркивает необходимость усиления стратегий защиты.

- Большое количество ненужных IP-адресов в записях SPF может привести к нарушениям безопасности, поэтому очень важно упростить конфигурацию SPF.

- Мониторинг отчетов DMARC может дать представление о потенциальных уязвимостях и необычных действиях, связанных с протоколами аутентификации электронной почты.

- Применение строгих политик DMARC необходимо для защиты от атак, поскольку разрешительные политики могут сделать домены уязвимыми для подделки.

Что такое атака BreakSPF - новый трюк хакеров

BreakSPF - это новый механизм атаки, который обходит проверки SPF, пытаясь подделать электронную почту. Домены с разрешительной конфигурацией SPF особенно уязвимы для такого рода атак. BreakSPF использует тот факт, что многие организации используют общую почтовую инфраструктуру, предоставляемую поставщиками облачных почтовых услуг, прокси-серверами или сетями доставки контента (CDN). с общими IP-пулами. Широко определенные диапазоны IP-адресов в записях SPF этих общих почтовых инфраструктур создают благодатную почву для действий хакеров и злоумышленников.

Предотвращайте атаки BreakSPF с помощью PowerDMARC!

Атака BreakSPF по сравнению с другими угрозами, связанными с электронной почтой

Большинство традиционных атак на подмену электронной почты или фишинг пытаются обойти защиту электронной почты с помощью социальной инженерии или вредоносного ПО. BreakSPF, с другой стороны, нацелен на сам механизм SPF, используя ту самую систему, которая призвана защитить вас от попыток подмены электронной почты. Другими словами, если основные, традиционные атаки на подмену электронной почты или фишинг могут быть заблокированы проверками SPF или DKIM, то в случае атаки BreakSPF угрожающие лица могут обойти эти проверки, что позволяет поддельным письмам легко попадать в почтовые ящики ничего не подозревающих получателей.

Как работает BreakSPF: Обход проверок SPF

Согласно докладу конференции Researchgate"51,7 % доменов имеют SPF-записи, включающие более 65 536 (216) IP-адресов". Такой большой диапазон не только опасен, но и совершенно не нужен, поскольку большинству почтовых доменов не требуется такое количество IP-адресов. Чрезмерно вложенные и слишком большие записи SPF могут привести к тому, что лимиты SPF-поиска могут быть превышены. Это может позволить хакерам проскользнуть через существующие протоколы безопасности. Это происходит потому, что при слишком сложной записи SPF и превышении лимита поиска SPF защитный слой перестает выполнять ту работу, которую он изначально должен был выполнять.

Вот как работает атака: злоумышленник определяет популярный домен (например, example.com), который имеет уязвимую конфигурацию SPF, то есть его SPF-запись разрешает широкий диапазон IP-адресов. Злоумышленник использует публичные сервисы, предоставляющие доступ к IP-адресам в этом разрешенном диапазоне. Затем с этих IP-адресов жертвам отправляются поддельные электронные письма. Поскольку проверка SPF проверяет IP-адрес отправителя и считает его легитимным (поскольку он входит в SPF-запись домена), поддельные письма проходят проверки SPF и DMARC. В результате жертвы получают подлинные письма, обошедшие стандартные меры проверки подлинности электронной почты.

Ключевые элементы этой атаки включают:

- Целевой домен имеет запись SPF с чрезмерно разрешенными диапазонами IP-адресов.

- Злоумышленник контролирует достаточно публичной инфраструктуры, чтобы выбрать IP-адреса, включенные в эту SPF-запись.

- Злоумышленник может отправлять поддельные электронные письма, не прибегая к таким продвинутым возможностям, как подмена DNS или изменение записей DNS.

Типы атак на BreakSPF

Передача электронной почты обычно осуществляется по двум основным каналам: HTTP-серверы и SMTP-серверы. Исходя из этого, сама атака BreakSPF подразделяется Researchgate на три отдельные группы:

1. Атаки на фиксированные IP-адреса

При атаках на фиксированные IP-адреса злоумышленники сохраняют долгосрочный контроль над определенными IP-адресами. Действуя как агенты передачи почты (MTA), они отправляют вредоносные поддельные письма непосредственно на почтовый сервис жертвы. Для таких атак часто используется общая инфраструктура, например облачные серверы и прокси-сервисы. Традиционные механизмы защиты от спама, включая greylisting, обычно неэффективны против атак на фиксированные IP-адреса.

2. Атаки на динамические IP-адреса

При использовании этого метода злоумышленники не контролируют конкретные исходящие IP-адреса для каждого соединения. Однако они динамически определяют, какие домены наиболее уязвимы, исходя из текущего исходящего IP-адреса, и таким образом временно получают контроль над ними с помощью различных функций или методов. Поскольку эти IP-адреса постоянно меняются, традиционные методы составления черных списков IP-адресов снова становятся неэффективными против атак на динамические IP-адреса. Если предыдущий метод, атаки на фиксированные IP-адреса, использовал облачные серверы и прокси-сервисы, то атаки на динамические IP-адреса используют публичную инфраструктуру (например, бессерверные функции, платформы CI/CD и т. д.).

3. Кросс-протокольные атаки

При использовании кросс-протокольных атак злоумышленникам даже не нужно напрямую контролировать IP-адреса. Вместо этого хакеры внедряют данные SMTP внутри HTTP-пакетов данных. Затем они пересылают эти пакеты на почтовый сервис жертвы, используя HTTP-прокси и узлы выхода CDN. При кросс-протокольных атаках хакеры часто используют общую инфраструктуру (например, открытые HTTP-прокси, сервисы CDN и т. д.). Этот тип атак крайне сложно обнаружить или отследить, поскольку он происходит очень непрозрачно.

Влияние атак на BreakSPF

Домены по всему миру могут легко стать жертвой фишинговых атак и подвергнуть хакеры очень важные конфиденциальные данные в результате атак BreakSPF. Компании также могут потерять свою репутацию среди людей, которые доверяли им и исходящим от них сообщениям.

Многие известные компании могут понести значительные финансовые потери, а также потерять долю рынка из-за ухудшения репутации. Это означает, что атаки BreakSPF могут иметь как прямые, так и косвенные последствия не только для безопасности и конфиденциальности данных, но и для других аспектов бизнеса, таких как имидж бренда, продажи и положение на рынке.

Если смотреть не только на микроуровень воздействия на организации, то такие массовые фишинговые атаки и обширная подмена электронной почты подорвут доверие к обмену электронными сообщениями в целом, что скажется на личных, профессиональных и предпринимательских коммуникациях. Это касается и людей, полагающихся на электронную почту в своих побочных занятиях, таких как фриланс или онлайн-бизнес, успех которых в значительной степени зависит от безопасной и надежной переписки. Сдерживаемые этими угрозами, люди могут быть вынуждены перейти на альтернативные платформы, что нарушит устоявшуюся систему коммуникации и маркетинговые кампании, в которых электронная почта используется в качестве основной стратегии.

Таким образом, последствия атак BreakSPF выходят за рамки какой-либо конкретной географической или категориальной области. Они затрагивают частных лиц и компании, которые используют электронную почту для различных нужд и целей.

Как предотвратить атаку BreakSPF

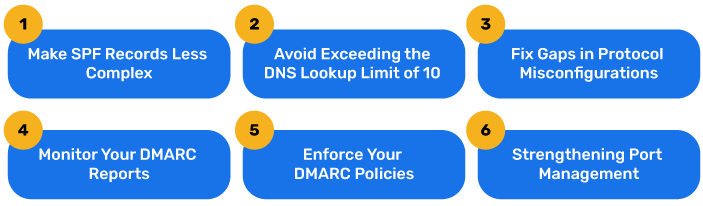

Существует несколько ключевых шагов, которые вы можете предпринять, чтобы предотвратить подобные атаки на ваш домен и защитить свой бизнес и сотрудников:

1. Сделать записи SPF менее сложными

Согласно лучшим практикам SPF, для данного домена должна существовать только одна запись SPF. К сожалению, сложные, многочисленные SPF-записи для одного домена сегодня очень распространены, поскольку владельцы доменов не уделяют достаточного внимания точному управлению SPF.

Такая недобросовестная практика приводит к сбоям в проверке SPF, в результате чего даже легитимные письма часто помечаются как спам. Это негативно сказывается на доставляемости электронной почты в целом, ставя под угрозу деловые коммуникации и репутацию.

2. Избегайте превышения лимита DNS-поиска в 10

"SPF Permerror: слишком много DNS-запросов" - это сообщение вы получите, если превысите лимит DNS-запросов в 10. Permerror расценивается как отказ SPF из-за постоянной ошибки и часто может помешать письму попасть в почтовый ящик адресата или отметить его как подозрительное. Это может привести к серьезным проблемам с показателями доставки электронной почты.

Есть несколько шагов, которые можно предпринять, чтобы не превысить лимит DNS-поиска в 10. Например, вы можете удалить ненужные утверждения "include" и вложенные IP-адреса, используя сглаживание SPF службы.

Предпочтительно оптимизировать запись SPF с помощью Макросы SPF. В PowerDMARC мы помогаем нашим клиентам достичь безошибочного SPF с неограниченным количеством просмотров каждый раз с помощью нашего размещённый SPF решение, которое использует интеграцию макросов.

Для получения дополнительной информации вы можете ознакомиться с нашей статьей в блоге о необходимых шагах для исправления ошибки SPF Permerror.

3. Устранение пробелов в неправильных конфигурациях протокола

BreakSPF может обойти проверку SPF и DMARC. Важно выявить и устранить любые пробелы или ошибки в принятии SPF и DMARC, чтобы предотвратить обход злоумышленниками проверок. К таким пробелам и ошибкам можно отнести неправильное принятие DMARC и SPF, отсутствие своевременных обновлений или оптимизаций и т. д.

4. Мониторинг отчетов DMARC

Включение отчетов DMARC для ваших доменов и внимательное отношение к ним также поможет вам обнаружить любые проблемы и неправильные конфигурации в существующих протоколах аутентификации электронной почты. Эти отчеты предоставляют множество информации, которая может привести к обнаружению подозрительных IP-адресов.

5. Обеспечение соблюдения политики DMARC

DMARC следует не только сочетать с SPF и DKIM, но и развертывать со строгими политиками, такими как DMARC Reject, чтобы избежать чрезмерно разрешительных политик. Политика DMARC none не обеспечивает никакой защиты от кибератак. Ее следует использовать только на начальном этапе аутентификации электронной почты (т. е. на этапе мониторинга).

Однако если вы продолжите следовать этой политике после начального этапа мониторинга, это может привести к серьезным проблемам безопасности, поскольку сделает ваш домен уязвимым для кибер-атак. Это связано с тем, что даже если DMARC не работает для вашей электронной почты, в соответствии с политикой "нет" письмо все равно будет доставлено в почтовый ящик получателя, часто с вредоносным содержимым.

6. Укрепление управления портами

Усиление и совершенствование управления портами облачных сервисов также поможет остановить злоумышленников от злоупотребления облачными IP-адресами. Облачные сервисы - частый источник кибератак. Это связано с тем, что облако часто используется в качестве хранилища важных и конфиденциальных данных, что делает его привлекательной целью для хакеров. Более того, облачные атаки могут привести к утечке данных, поскольку, как только хакерам удается получить доступ к облачному аккаунту, они сразу же могут увидеть и украсть все данные.

Поэтому, хотя хранение всех ваших данных на одной централизованной облачной платформе может иметь ряд преимуществ, оно также может быть очень опасным для вашей безопасности в Интернете. Поэтому такие проактивные меры, как шифрование данных, обнаружение вторжений и строгий контроль доступа, имеют первостепенное значение для повышения безопасности ваших облачных сервисов и вашего бизнеса в целом.

Подведение итогов

Вам нужна помощь и совет по поводу правильного применения протоколов аутентификации электронной почты? PowerDMARC готов помочь!

Обычная управляемая услуга SPF от PowerDMARC. PowerSPFпредлагает широкий спектр решений по управлению и оптимизации SPF для компаний со всего мира, помогая вам предотвратить BreakSPF и многие другие ошибки и проблемы, связанные с SPF. Повысьте безопасность вашего домена - свяжитесь с PowerDMARC сегодня и наслаждайтесь спокойствием при цифровом общении!

- Нейтральный механизм SPF (?all) объясняется: Когда и как его использовать - 23 июня 2025 г.

- Сбои в выравнивании доменов DKIM - исправления в RFC 5322 - 5 июня 2025 г.

- DMARCbis - что меняется и как подготовиться - 19 мая 2025 г.