В 1982 году, когда SMTP был впервые указан, он не содержал никакого механизма обеспечения безопасности на транспортном уровне для защиты связи между агентами по пересылке почты. Однако в 1999 году в SMTP была добавлена команда STARTTLS, которая в свою очередь поддерживала шифрование электронной почты между серверами, обеспечивая возможность преобразования небезопасного соединения в безопасное, зашифрованное с помощью протокола TLS.

Однако, шифрование является необязательным в SMTP, что подразумевает, что электронная почта может быть отправлена даже в виде простого текста. Агент по пересылке почты - Окружная транспортная безопасность (MTA-STS) Это относительно новый стандарт, позволяющий провайдерам почтовых услуг внедрять Transport Layer Security (TLS) для обеспечения безопасности SMTP-соединений, а также указывающий, должны ли отправляющие SMTP-серверы отказывать в доставке электронной почты на MX-хосты, которые не предлагают TLS с надежным сертификатом сервера. Было доказано, что она успешно смягчает TLS атаки на понижение и атаки Man-In-The-Middle (MITM). Отчетность SMTP TLS (TLS-RPT) Это стандарт, позволяющий сообщать о проблемах в соединении TLS, с которыми сталкиваются приложения, отправляющие электронную почту и обнаруживающие неправильные настройки. Он позволяет сообщать о проблемах с доставкой электронной почты, которые возникают, когда электронная почта не зашифрована с помощью TLS. В сентябре 2018 года стандарт был впервые задокументирован в RFC 8460.

Почему ваша электронная почта требует шифрования при транзите?

Основной целью является улучшение безопасности на транспортном уровне во время SMTP-коммуникации и обеспечение конфиденциальности почтового трафика. Кроме того, шифрование входящих и исходящих сообщений повышает безопасность информации, используя криптографию для защиты электронной информации. Кроме того, в последнее время все большую популярность приобретают криптографические атаки, такие как Man-In-The-Middle (MITM) и TLS Downgrade, от которых киберпреступники могут уклониться, применяя TLS-шифрование и расширяя поддержку безопасных протоколов.

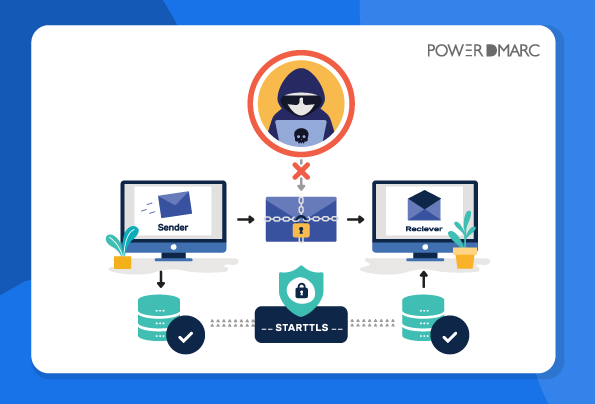

Как запущена атака MITM?

Поскольку шифрование должно было быть модернизировано в протокол SMTP, обновление для зашифрованной доставки должно полагаться на команду STARTTLS, которая посылается в чистом тексте. MITM-атакующий может легко воспользоваться этой функцией, выполнив атаку на SMTP-соединение с помощью взлома команды апгрейда, заставляя клиента вернуться к отправке электронной почты в чистом тексте.

После перехвата сообщения MITM-атакующий может легко украсть расшифрованную информацию и получить доступ к содержимому электронной почты. Это происходит потому, что SMTP, являющийся отраслевым стандартом передачи почты, использует оппортунистическое шифрование, которое подразумевает, что шифрование является необязательным, а электронная почта все равно может доставляться в чистом виде.

Как запускается атака TLS Downgrade?

Поскольку шифрование должно было быть модернизировано в протокол SMTP, обновление для зашифрованной доставки должно полагаться на команду STARTTLS, которая посылается в чистом тексте. MITM-атакующий может воспользоваться этой функцией, выполнив атаку на SMTP-соединение с помощью взлома команды апгрейда. Атакующий может просто заменить STARTTLS на строку, которую клиент не может идентифицировать. Таким образом, клиент легко возвращается к отправке электронной почты открытым текстом.

Короче говоря, атака на понижение часто запускается как часть MITM-атаки, чтобы создать путь для включения атаки, которая была бы невозможна в случае соединения, зашифрованного по последней версии протокола TLS, путем замены или удаления команды STARTTLS и отката соединения на чистый текст.

Помимо повышения уровня информационной безопасности и уменьшения числа распространенных атак мониторинга, шифрование транзитных сообщений также решает многочисленные проблемы безопасности SMTP.

Достижение принудительного шифрования TLS электронной почты с помощью MTA-STS

Если вы не сможете передавать электронную почту по защищенному соединению, ваши данные могут быть скомпрометированы или даже изменены и подделаны киберзлоумышленниками. Именно здесь на помощь приходит MTA-STS, который решает эту проблему, обеспечивая безопасную передачу электронной почты, а также успешно противодействуя криптографическим атакам и повышая уровень информационной безопасности за счет применения шифрования TLS. Проще говоря, MTA-STS заставляет передавать электронные письма по зашифрованному TLS пути, и в случае невозможности установить зашифрованное соединение электронное письмо вообще не доставляется, вместо того чтобы быть доставленным в открытом виде. Кроме того, MTA хранят файлы политик MTA-STS, что усложняет злоумышленникам проведение атаки с подменой DNS.

MTA-STS предлагает защиту от :

- нападения даунграйдов

- Атаки "Человек-в-среде" (MITM)

- Он решает многочисленные проблемы безопасности SMTP, включая просроченные TLS сертификаты и отсутствие поддержки защищенных протоколов.

Основные поставщики почтовых услуг, такие как Microsoft, Клятва и Google поддерживают MTA-STS. Google, будучи крупнейшим игроком отрасли, достигает центральной стадии при принятии любого протокола, и принятие MTA-STS от Google указывает на расширение поддержки безопасных протоколов и подчеркивает важность шифрования электронной почты при транспортировке.

Устранение неполадок при доставке электронной почты с помощью TLS-RPT

SMTP TLS Reporting предоставляет владельцам доменов диагностические отчеты (в формате JSON файла) с подробной информацией о сообщениях электронной почты, которые были отправлены на ваш домен и сталкиваются с проблемами доставки, или не могут быть доставлены из-за атаки понижения рейтинга или других проблем, так что вы можете исправить проблему проактивно. Как только вы включите TLS-RPT, агенты Mail Transfer Agents начнут посылать диагностические отчеты о проблемах с доставкой почты между сообщающимися серверами в указанный почтовый домен. Отчеты обычно отправляются один раз в день, охватывая и передавая политики MTA-STS, наблюдаемые отправителями, статистику трафика, а также информацию о сбоях или проблемах с доставкой электронной почты.

Необходимость развертывания TLS-RPT :

- В случае, если электронное письмо не будет отправлено получателю из-за какой-либо проблемы с доставкой, вы получите уведомление.

- TLS-RPT обеспечивает улучшенную видимость на всех ваших каналах электронной почты, так что вы получаете лучшее представление обо всем, что происходит в вашем домене, включая сообщения, которые не могут быть доставлены.

- TLS-RPT предоставляет подробные диагностические отчеты, которые позволяют определить и добраться до корня проблемы с доставкой электронной почты и исправить ее без каких-либо задержек.

Принятие MTA-STS и TLS-RPT сделано легко и быстро PowerDMARC

MTA-STS требует веб-сервер с поддержкой HTTPS с действительным сертификатом, DNS-записями и постоянным обслуживанием. PowerDMARC делает вашу жизнь намного проще, управляя всем этим для вас, полностью в фоновом режиме - от создания сертификатов и файла политики MTA-STS до внедрения политики, мы поможем вам избежать огромных сложностей, связанных с принятием протокола. Как только мы поможем вам настроить его всего несколькими щелчками мыши, вам даже не придется думать об этом снова.

С помощью службы PowerDMARC Email Authentication Services вы можете развернуть Hosted MTA-STS в своей организации без лишних хлопот и в очень быстром темпе, с помощью которых вы сможете внедрить электронную почту, отправляемую в ваш домен по зашифрованному TLS соединению, тем самым сделав ваше соединение безопасным и не допуская MITM-атак.

PowerDMARC облегчает вам жизнь, делая процесс внедрения SMTP TLS отчётности (TLS-RPT) простым и быстрым, под рукой! Как только вы регистрируетесь в PowerDMARC и включаете SMTP TLS Reporting для вашего домена, мы берем на себя боль преобразования сложных JSON файлов, содержащих ваши отчеты о проблемах с доставкой электронной почты, в простые, читаемые документы (по результату и по источнику отправки), которые вы можете легко просмотреть и понять! Платформа PowerDMARC автоматически обнаруживает и впоследствии передает проблемы, с которыми вы сталкиваетесь при доставке электронной почты, чтобы вы могли оперативно их решить и устранить в кратчайшие сроки!

Зарегистрируйтесь, чтобы получить ваш бесплатный DMARC сегодня!

- Рост числа налоговых мошенничеств и атак, выдающих себя за сотрудников налоговой службы по электронной почте, в период налогового сезона - 2 мая 2024 г.

- Безопасность электронной почты 101 для борьбы с криптовалютными мошенниками - 30 апреля 2024 г.

- Как найти лучшего поставщика решений DMARC для вашего бизнеса? - 25 апреля 2024 г.