最近的网络安全新闻 Infoblox Threat Intel发现了一个僵尸网络,入侵了 13,000 台 MikroTik 设备!该僵尸网络利用 SPF DNS 记录配置中的漏洞绕过电子邮件防御系统。利用漏洞后,僵尸网络欺骗了约 20,000 个网站域名来传播恶意软件。

主要收获

为什么僵尸网络是一种持续性威胁?

僵尸网络是由受到威胁的设备组成的网络,由威胁行为者远程操纵和控制。僵尸网络一直是网络安全的持久威胁。它们具有广泛分布的特性,因此很容易成为传播大规模恶意活动的媒介。

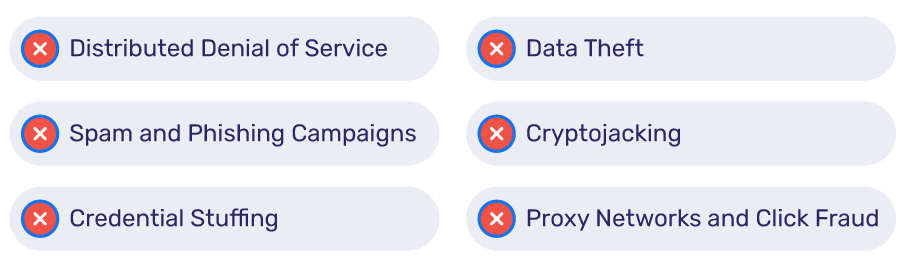

僵尸网络过去曾造成过以下事件:

- 分布式拒绝服务(DDoS 攻击)分布式拒绝服务攻击(DDoS Attacks,DDoS)的目的是使目标网络不堪重负,使服务瘫痪或分散防御者的注意力。

- 垃圾邮件和网络钓鱼活动垃圾邮件和网络钓鱼活动的目的是窃取敏感信息或传播恶意软件。

- 凭证填充 来自动尝试使用被盗凭据登录。

- 数据盗窃为牟利或进一步攻击而提取个人或公司数据的行为。

- 加密劫持加密劫持是指劫持设备资源来挖掘加密货币。

- 代理网络与点击欺诈点击欺诈是一种掩盖攻击者位置、欺骗广告商的行为。

在 Infoblox 最近发现的恶意软件垃圾邮件活动中,僵尸网络利用了 13,000 多台被入侵的 MikroTik 路由器。这是网络安全行业日益关注的问题。

利用 PowerDMARC 简化安全性!

恶意软件活动剖析

货运发票垃圾邮件

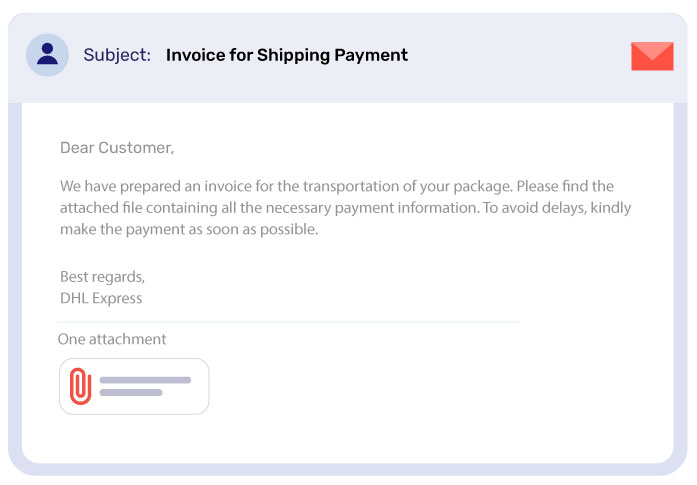

2024 年 11 月下旬,Infoblox 发现了一个发票垃圾邮件活动。发送的垃圾邮件冒充 DHL 货运发票,其中的 ZIP 文件包含恶意 JavaScript 有效载荷。这些 ZIP 附件具有一致的命名约定,如

- 发票(2-3 位数字).zip

- 跟踪(2-3 位数字).zip

有效载荷分析

ZIP 文件又称 JavaScript 文件,可执行 Powershell 脚本。这些脚本连接到恶意软件命令与控制 (C2) 服务器,该服务器托管在一个可疑的 IP 地址上。该 IP 地址曾在网络上进行过恶意活动。僵尸网络由此创建了一个网络,启动了木马恶意软件传播链。

MikroTik 路由器是如何受到攻击的?

根据 Infoblox 的调查,超过 13,000 台 MikroTik 路由器被僵尸网络劫持。这些路由器被配置为 SOCKS 代理。这掩盖了它们的来源,使它们无法识别。

MikroTik 路由器因其固有的关键漏洞,很容易成为僵尸网络的攻击目标:

- 路由器存在远程代码执行漏洞,通过验证访问很容易利用该漏洞。

- 通过部署 SOCK 代理,威胁行动者得以隐藏自己的原始身份。

- 一些设备在出厂时带有默认的 "admin "账户,其中包含空白密码。

SPF 配置错误在助长垃圾邮件活动中的作用

接收邮件服务器通过 DNS TXT 记录来验证电子邮件发件人的合法性。SPF 或发件人策略框架记录就是这样一个例子。然而,数千个发送域中的许可 SPF 记录为攻击者提供了绕过验证检查所需的漏洞。

配置错误的 SPF 记录示例

非许可 SPF 记录的示例如下:

v=spf1 include:example.domain.com -all

上述示例只允许指定的服务器代表域发送电子邮件。未明确授权的域将无法通过 SPF。

许可 SPF 记录的示例如下:

v=spf1 include:example.domain.com +all

上述示例允许任何服务器以域的名义发送电子邮件,从而实现欺骗和冒充。Infloblox 发现使用类似这样的许可 SPF 配置来发起恶意活动。

检查 SPF 配置以防止漏洞利用

您可以使用以下任一方法检查域的 SPF 配置:

手动查询

域名所有者可以使用 NSlookup 或 Dig 命令查询 SPF 记录:

- 在 Linux/MacOS 上 dig +short txt example.com | grep spf

- 在 Windows 上 nslookup -type=txt example.com | Select-String -Pattern "spf"

自动查找

检查 SPF DNS 配置的更简单方法是使用 PowerDMARC 的 SPF 检查工具.

- 在工具箱中输入您的域名(如 domain.com)

- 点击 "查找 "按钮

- 查看结果

就是这么简单!无需运行 Powershell 脚本或命令,也无需任何技术知识,就能轻松即时地检查 SPF。

尾注:经验教训

僵尸网络能够利用DNS 漏洞发动复杂的欺骗攻击,这凸显了遵循电子邮件安全最佳实践的必要性:

- 域名所有者必须定期审核 DNS 记录,以确保正确的 SPF、DKIM 和 DMARC配置。

- 域名所有者必须避免使用过于宽松的 SPF 或 DMARC 策略长期使用。

- 删除或保护设备上的默认管理员账户。

- 启用 DMARC 报告以监控电子邮件流量并检测未经授权的访问。

- 最重要的是,使用SPF 宏优化服务(如托管 SPF等 SPF 宏优化服务来修复 SPF 错误和弱点,并轻松遵守 SPF DNS 查找限制。

MikroTik 僵尸网络漏洞的发现证明,复杂的网络攻击日益令人担忧。为了保持安全,企业必须更新其安全堆栈,为人工智能支持的现代网络安全技术铺平道路。这将使他们能够无缝地驾驭威胁环境,同时不受伤害。

- 电子邮件加盐攻击:隐藏文本如何绕过安全性- 2025 年 2 月 26 日

- SPF 扁平化:它是什么,为什么需要它?- 2025 年 2 月 26 日

- DMARC 与 DKIM:主要区别及如何协同工作- 2025 年 2 月 16 日