Las escuchas y la suplantación de identidad se han vuelto demasiado comunes y frecuentes en el panorama digital actual. Los actores de las amenazas despliegan técnicas de ataque MITM para acceder y robar datos sensibles para cometer ciberdelitos. Los objetivos habituales son los usuarios de plataformas financieras, empresas de SaaS, plataformas de comercio electrónico y otros sitios web que requieren el registro y contienen detalles financieros.

Este blog discutirá en profundidad lo que es un ataque man-in-the-middle y las formas de prevenirlo.

¿Qué es un ataque de hombre en el medio?

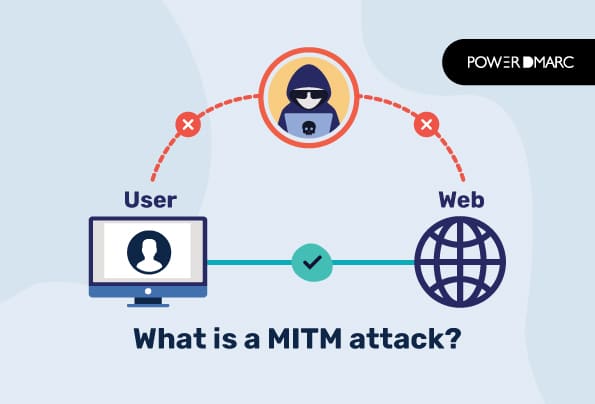

Un ataque de hombre en el medio o MITM es un ataque de escucha en el que un ciberagente obstruye la comunicación y la transferencia de datos entre los servidores del emisor y del receptor. Actúan como un tercero entre la cadena de comunicación; de ahí que el nombre "hombre en el medio" se asocie a esta actividad cibernética. De este modo, los actores de la amenaza se comportan como partes legítimas para ambos extremos.

Los ataques Man-in-the-middle intentan interceptar, robar o modificar datos, interrumpir la comunicación y enviar enlaces maliciosos a cualquiera de las partes.

Fases de un ataque de hombre en el medio

Hay dos fases de un ataque MITM estándarla interceptación y el descifrado. Conozcámoslas en detalle.

Interceptación

En la fase de interceptación de un ataque man-in-the-middlelos actores de la amenaza intentan acceder a un sistema vulnerable y sabotear la comunicación o los datos intercambiados entre las partes con la ayuda de recursos maliciosos como software y herramientas. Se comportan como proxies entre las víctimas (propietarios de sitios web) y los usuarios (clientes, prospectos, etc.) para robar datos y credenciales o inyectar malware.

Como los actores maliciosos se sitúan en el medio, obtienen detalles sensibles de los remitentes que pueden modificar o corromper antes de pasarlos al otro extremo. El wifi inseguro es una puerta de entrada común para la interceptación junto con otras técnicas que se comentan a continuación.

- Suplantación de IP

En Suplantación de IPlos actores de la amenaza envían paquetes IP maliciosos utilizando direcciones IP falsas para enmascararse. Generalmente se utiliza para intentar ataques DDoS o enmascarar la identidad real de un atacante. La suplantación de IP hace que el phishing sea más impactante y difícil de controlar, ya que los correos electrónicos falsos parecen proceder de una fuente genuina.

La suplantación de la dirección IP impide que las autoridades descubran quiénes son, para que no puedan ser rastreados. Evita que los dispositivos de las víctimas reciban notificaciones sobre los ataques para que puedan completar el proceso sin problemas.

- Suplantación de DNS

La suplantación de DNS es una técnica de ciberdelincuencia en la que los hackers secuestran la solicitud de un navegador web para un sitio determinado y redirigen al usuario a otro sitio web. Generalmente, el otro sitio web es falso o imita al original para poder robar datos sensibles del usuario.

La suplantación de DNS se intenta mediante la alteración de las direcciones IP de los servidores DNS para iniciar ataques de phishing o inyectar malware.

- Suplantación de ARP

En Suplantación de ARPlos actores de la amenaza envían mensajes ARP o de Protocolo de Resolución de Direcciones fraudulentos para engañar a otros dispositivos y hacerles creer que están conectados y comunicándose con otra persona. De este modo, los hackers roban e interceptan datos para un uso malicioso.

Para intentar la suplantación de ARP, los hackers esperan a acceder a las peticiones de ARP o distribuyen un mensaje no autorizado llamado "ARP gratuito". Mientras que el primer método es menos destructivo y tiene un alcance más reducido, el segundo es más impactante y complicado.

- Secuestro de correo electrónico

Los ataques MITM por correo electrónico se dirigen generalmente a los bancos y otras instituciones financieras para robar los datos de los clientes con el fin de supervisar todas las transacciones. Los hackers también envían correos electrónicos falsos que parecen proceder de una fuente legítima y en los que se pide a los destinatarios que compartan detalles sensibles. Por ello, es importante utilizar protocolos de autenticación de correo electrónico como SPF y DMARC para evitar los ataques de secuestro de correo electrónico..

SPF garantiza que sólo las direcciones IP autorizadas puedan enviar correos electrónicos utilizando su dominio, mientras que DMARC especifica cómo tratar los correos electrónicos que no superan las comprobaciones SPF y DKIM (otro protocolo de autenticación de correo electrónico).

Desencriptación

La fase de descifrado es lo siguiente que hay que saber para entender qué es un ataque MITM.

Tras el cifrado, los hackers descifran los datos obtenidos de forma no ética en un ataque MITM exitoso para venderlos en el mercado negro o utilizarlos para intentar actividades maliciosas. Los datos robados se utilizan para transacciones en línea, falsificación, suplantación de identidad, etc. A continuación se describen dos métodos de descifrado habituales.

- Suplantación de HTTPS

En el spoofing HTTS, los hackers engañan a su navegador web para que considere un sitio web ilegítimo como legítimo. Básicamente, alteran las solicitudes de direcciones basadas en HTTPS para redirigirlas a sus puntos finales equivalentes a HTTPS.

- Secuestro de SSL

SSL es la abreviatura de Secure Socket Layer, una tecnología basada en Internet para asegurar y salvaguardar los datos sensibles que se intercambian entre dos direcciones IP. Si visita un sitio web no seguro cuya URL comienza por HTTP, un navegador con SSL le redirigirá automáticamente a su versión segura con una URL HTTPS.

En el secuestro de SSL, el ataque MITMmanipulan los ordenadores y servidores de las víctimas para interceptar la ruta cambiada y robar datos sensibles.

Señales de un ataque Man-in-the-Middle

Los piratas informáticos son cada vez más sofisticados, ya que utilizan herramientas fácilmente disponibles compradas en el mercado negro. Esto hace que el cifrado y el descifrado sean más rápidos y fáciles para ellos. Sin embargo, no es tan difícil protegerse contra los ataques del hombre en el medio si te educas a ti mismo y a los miembros de tu equipo en la lectura de sus señales. Veamos cuáles son.

Desconexiones frecuentes

Los hackers desconectan a los usuarios a la fuerza para interceptar sus nombres de usuario y contraseñas cuando se vuelven a conectar. Considere una señal de alarma si se desconecta o se desconecta repetidamente de un sitio web en particular.

URLs extrañas o mal escritas en la barra de direcciones

Confirme las URL si tienen un aspecto extraño o una alteración ortográfica. A veces, los piratas informáticos intentan secuestrar el DNS creando sitios web falsos con ligeros cambios ortográficos, por ejemplo, sustituyendo la O (la decimoquinta letra del alfabeto inglés) por el 0 (cero). Así, es posible que no note que está visitando www.amaz0n.com en lugar de www.amazon.com.

URL no segura

No visites sitios web cuyas URL empiecen por HTTP en lugar de HTTPS, especialmente si tienes que hacer algo más que leer alguna información. Estos no son seguros ni están encriptados, lo que significa que los ciberdelincuentes pueden interceptar los datos intercambiados entre dos partes.

¿Cómo detener los ataques MITM?

¿Está pensando en cómo detener los ataques man-in-the-middle? Sólo tienes que ser precavido y poner en práctica los buenos métodos de higiene en Internet que compartimos a continuación.

Evite las redes Wi-Fi públicas y no seguras

Las redes wi-fi públicas no son seguras. Por eso, evita conectarte a ellas mientras viajas o realizas transacciones en línea. Puedes utilizar la conexión encriptada de tu operador de telefonía móvil o los routers con seguridad WPA2.

Utilice una VPN

Alañadir una VPN o Red Privada Virtual se cifra el tráfico entre los puntos finales y el servidor VPN. Esto dificulta a los actores de amenazas el éxito de un ataque MITM..

Cierre siempre la sesión de los sitios web importantes

No guarde las contraseñas en los navegadores; cierre siempre la sesión de los sitios web sensibles una vez que haya terminado su actividad. Esto es muy importante en los sitios web financieros, como los bancos y las pasarelas de pago.

Establezca contraseñas únicas y fuertes

Utilice contraseñas únicas para todas las plataformas importantes y cámbielas cada 3-4 meses. Una contraseña sólida debe tener al menos 12 caracteres con letras mayúsculas, minúsculas, números y símbolos especiales.

Asegúrate de que no son demasiado obvios para adivinarlos, por ejemplo, el nombre de tu mascota o el lugar de nacimiento.

Utilice la autenticación multifactorial

La autenticación multifactor es un método de seguridad que requiere más de una forma (aparte de la contraseña) para acceder a una cuenta o dispositivo. Estos métodos secundarios son la verificación de huellas dactilares, la detección facial, la OTP, etc.

Detenga los ataques MITM al correo electrónico con MTA-STS

Por último, el método más eficaz para proteger sus comunicaciones por correo electrónico contra los ataques MITM es el Agente de Transferencia de Correo - Seguridad de Transporte Estricta (MTA-STS). Esta tecnología de autenticación de correo electrónico le permite proteger sus correos electrónicos en tránsito haciendo obligatorio el cifrado de la capa de transporte en SMTP.

Saber qué es un ataque MITM es importante, sobre todo para las empresas tecnológicas. Son bastante comunes en el panorama digital actual, y los hackers son cada vez más sofisticados a la hora de culminar sus esfuerzos en resultados sin dejar rastro. Esto hace que sea importante que los propietarios de dominios tomen las medidas adecuadas y apliquen el cifrado durante la transferencia para evitar que los atacantes intercepten sus comunicaciones por correo electrónico.

- Seguridad del correo electrónico 101 para combatir las criptoestafas - 30 de abril de 2024

- ¿Cómo encontrar el mejor proveedor de soluciones DMARC para su empresa? - 25 de abril de 2024

- PowerDMARC y Zendata forjan una alianza para mejorar la seguridad de los dominios - 25 de abril de 2024