1982年にSMTPが初めて仕様化されたとき、SMTPにはメール転送エージェント間の通信を保護するトランスポートレベルのセキュリティを提供する仕組みはありませんでした。しかし、1999年にSMTPに追加されたSTARTTLSコマンドは、サーバー間の電子メールの暗号化をサポートし、非セキュアな接続をTLSプロトコルで暗号化されたセキュアな接続に変換する機能を提供しました。

しかし、SMTPでは暗号化はオプションであり、平文であっても電子メールの送信が可能であることを意味する。 メール転送エージェント-制限付きトランスポートセキュリティ(MTA-STSは比較的新しい規格で、メールサービスプロバイダーがSMTP接続を保護するためにTLS(Transport Layer Security)を実施したり、信頼できるサーバー証明書でTLSを提供していないMXホストへのメール配信を送信側SMTPサーバーが拒否するかどうかを指定したりすることができます。TLSダウングレード攻撃やMITM(Man-In-The-Middle)攻撃を軽減できることが実証されています。 SMTP TLSレポート(TLS-RPT)については、電子メールを送信するアプリケーションが経験するTLS接続の問題を報告し、設定ミスを検出するための規格です。電子メールがTLSで暗号化されていないときに発生する電子メール配信の問題の報告を可能にします。2018年9月、この規格はRFC 8460で初めて文書化されました。

なぜメールには転送時の暗号化が必要なのか?

その主な目的は、SMTP通信時のトランスポートレベルのセキュリティを向上させ、電子メールのトラフィックのプライバシーを確保することです。また、受信および送信メッセージの暗号化は、電子情報を保護するための暗号技術を用いて、情報セキュリティを強化します。 さらに、MITM(Man-In-The-Middle)やTLS Downgradeなどの暗号攻撃は、最近ではサイバー犯罪者の間で一般的になっていますが、TLSの暗号化を強制し、安全なプロトコルへのサポートを拡張することで回避することができます。

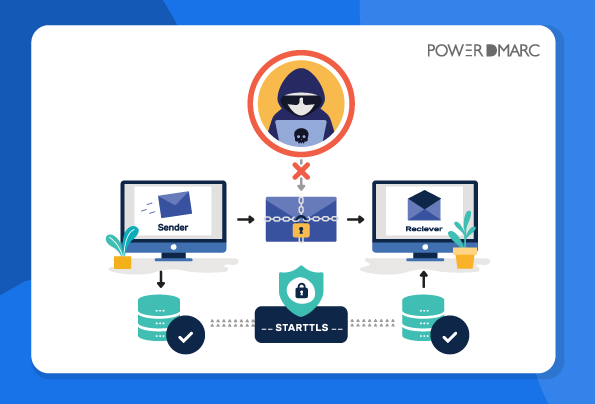

MITM攻撃はどのようにして行われるのか?

暗号化をSMTPプロトコルに組み込む必要があったため、暗号化配信のためのアップグレードは、平文で送信されるSTARTTLSコマンドに依存する必要がありました。MITM攻撃者は、アップグレードコマンドを改ざんすることでSMTP接続のダウングレード攻撃を実行し、クライアントを平文でのメール送信に強制的に戻すことで、この機能を容易に悪用することができます。

通信を傍受したMITM攻撃者は、復号化された情報を容易に盗み出し、電子メールの内容にアクセスすることができます。これは、メール転送の業界標準であるSMTPがオポチュニスティック暗号を使用しているためです。オポチュニスティック暗号とは、暗号化が任意であり、電子メールを平文で配信できることを意味します。

TLSダウングレード攻撃はどのように行われるのか?

暗号化をSMTPプロトコルに組み込む必要があったため、暗号化配信のためのアップグレードは、平文で送信されるSTARTTLSコマンドに依存する必要がありました。MITM攻撃者は、アップグレードコマンドを改ざんすることによってSMTP接続のダウングレード攻撃を行うことで、この機能を悪用することができます。攻撃者は、STARTTLSを、クライアントが識別できない文字列で単純に置き換えることができます。そのため、クライアントは容易に平文でのメール送信に戻ってしまいます。

つまり、ダウングレード攻撃は、MITM攻撃の一環として行われることが多く、最新バージョンのTLSプロトコルで暗号化された接続の場合には不可能な攻撃を可能にする経路を作るために、STARTTLSコマンドを置き換えたり削除したりして、通信を平文に戻すというものです。

情報セキュリティの強化や広汎なモニタリング攻撃の緩和以外にも、送信中のメッセージを暗号化することで、複数のSMTPセキュリティ問題を解決することができます。

MTA-STSによる電子メールの強制的なTLS暗号化の実現

安全な接続でメールを転送できなければ、データが漏洩したり、サイバー攻撃者によって改ざんされたりする可能性があります。そこでMTA-STSがこの問題を解決し、電子メールの安全な転送を可能にするとともに、TLS暗号化を実施することで暗号攻撃を軽減し、情報セキュリティを強化します。簡単に言えば、MTA-STSは電子メールがTLS暗号化された経路で転送されるように強制し、暗号化された接続が確立できない場合、電子メールは平文で配信される代わりに、まったく配信されません。さらに、MTAはMTA-STSポリシーファイルを保存するため、攻撃者がDNSスプーフィング攻撃を仕掛けることがより困難になります。

MTA-STSが提供するのは、...に対する保護です。

- ダウングレード・アタック

- MITM(Man-In-The-Middle)攻撃

- 期限切れのTLS証明書やセキュアなプロトコルのサポート不足など、複数のSMTPセキュリティ問題を解決します。

Microsoft、Oath、Googleなどの主要なメールサービスプロバイダがMTA-STSをサポートしています。業界最大手のGoogleは、どのプロトコルを採用しても中心的な役割を果たします。GoogleがMTA-STSを採用したことは、安全なプロトコルへのサポートが拡大していることを示しており、転送中のメール暗号化の重要性を強調しています。

TLS-RPTによるメール配信のトラブルシューティング

SMTP TLS Reportingは、お客様のドメインに送信されたメールのうち、配信問題に直面しているものや、ダウングレード攻撃などにより配信できなかったものについて、詳細な情報を記載した診断レポート(JSONファイル形式)をドメインオーナーに提供し、お客様が問題を事前に解決できるようにします。TLS-RPTを有効にするとすぐに、acquiescent Mail Transfer Agentは、通信しているサーバー間のメール配信問題に関する診断レポートを、指定されたメールドメインに送信し始めます。レポートは通常1日1回送信され、送信者が観測したMTA-STSポリシー、トラフィック統計、およびメール配信の失敗や問題に関する情報をカバーして伝えます。

TLS-RPTを導入する必要性について :

- 万が一、配送上の問題で受信者にメールが届かなかった場合は、お客様にお知らせします。

- TLS-RPTは、すべてのメールチャネルの可視性を高め、配信に失敗しているメッセージを含め、ドメイン内で起こっているすべてのことをよりよく把握できるようにします。

- TLS-RPTは、詳細な診断レポートを提供することで、メール配信の問題を特定して根本的に解決し、遅滞なく修正することができます。

MTA-STSとTLS-RPTの採用は、PowerDMARCで簡単かつスピーディに。

MTA-STSには、有効な証明書を備えたHTTPS対応のウェブサーバ、DNSレコード、および継続的なメンテナンスが必要です。PowerDMARCは、証明書やMTA-STSポリシーファイルの生成からポリシーの適用まで、これらすべてをバックグラウンドで処理することにより、プロトコルの採用に伴う非常に複雑な作業を回避することができ、お客様の生活をより快適にします。証明書やMTA-STSポリシーファイルの生成からポリシーの適用まで、完全にバックグラウンドで処理することで、お客様がプロトコルの採用に伴う非常に複雑な作業から逃れることができます。

PowerDMARCの電子メール認証サービスを利用すれば、手間をかけずにスピーディにホスト型MTA-STSを導入することができます。このサービスを利用すれば、TLS暗号化接続でドメインに電子メールを送信するように強制することができ、接続を安全にしてMITM攻撃を防ぐことができます。

PowerDMARCは、SMTP TLS Reporting (TLS-RPT)の実装プロセスを簡単かつスピーディに行うことで、お客様の生活をより快適にします。お客様がPowerDMARCにサインアップしてドメインのSMTP TLS Reportingを有効にするとすぐに、メール配信問題のレポートを含む複雑なJSONファイルを、お客様が簡単に見て理解できるようなシンプルで読みやすいドキュメント(結果ごと、送信元ごと)に変換する作業を行います。PowerDMARCのプラットフォームは、お客様が直面しているメール配信の問題を自動的に検出し、それを伝えることで、お客様はすぐに問題に対処し、解決することができます。

今すぐ登録して、無料のDMARCを手に入れよう

- ビジネスに最適なDMARCソリューション・プロバイダーを見つけるには?- 2024年4月25日

- PowerDMARCとZendata、ドメイン・セキュリティ強化のためのパートナーシップを締結- 2024年4月25日

- PowerDMARC、中東における電子メールセキュリティの実践を推進するためCNSと提携- 2024年4月24日