今日のデジタル環境では、盗聴やなりすましがあまりにも一般的かつ頻繁に行われるようになっています。脅威者は、MITM攻撃技術を駆使して攻撃手法を駆使して、機密情報を盗み出し、サイバー犯罪に利用しています。通常のターゲットは、金融プラットフォーム、SaaS企業、eコマースプラットフォーム、およびログインが必要で金融情報を含むその他のウェブサイトのユーザーです。

このブログでは、中間者攻撃とは何か? とその対策について詳しく解説します。

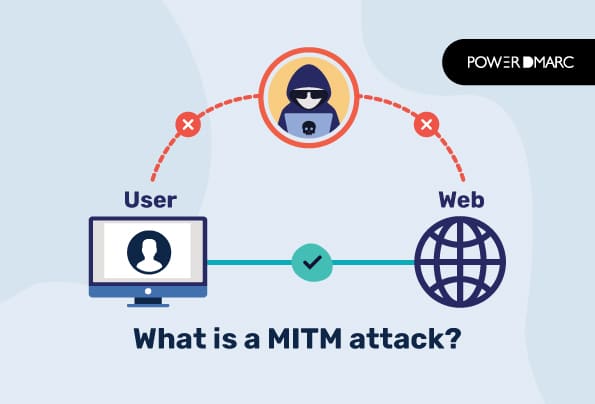

マンインザミドルアタックとは?

中間者攻撃(MITM attack)とは、送信側と受信側のサーバー間の通信やデータ転送をサイバーアクターが妨害する盗聴攻撃のことである。このため、「man in the middle」という名称は、このサイバー行為と関連付けられています。このように、脅威の行為者は、両者にとって正当な当事者として振る舞います。

中間者攻撃は、データの傍受、盗聴、改ざん、通信の妨害、いずれかの当事者に悪意のあるリンクを送信しようとするものである。

マン・イン・ザ・ミドル」攻撃のフェーズ

標準的なMITM攻撃には、次の2つの段階があります。傍受と復号化です。この2つの段階について詳しく説明します。

インターセプト

中間者攻撃の傍受フェーズでは 中間者攻撃脅威者は、脆弱なシステムにアクセスし、ソフトウェアやツールなどの悪意のあるリソースを使用して、当事者間で交換される通信やデータを妨害しようとします。脅威者は、被害者(ウェブサイトの所有者)とユーザー(顧客、見込み客など)の間でプロキシとして振る舞い、データや認証情報を盗み出したり、マルウェアを注入したりします。 マルウェア.

悪意のある行為者は中間に位置するため、送信者から機密情報を入手し、相手側に渡す前に修正したり破損させたりすることができます。安全が確保されていない無線LANは、後述する他の技術とともに、傍受の一般的なゲートウェイとなります。

- IPスプーフィング

で IPスプーフィング脅威者は、仮装のために偽のIPアドレスを使用して、悪意のあるIPパケットを送信します。一般的には、DDoS攻撃や攻撃者の身元を隠すために使用されます。IPスプーフィングでは、偽の電子メールが本物の送信元から送られてきたように見えるため、フィッシングの影響力が大きくなり、制御が困難になります。

IPアドレスの詐称により、当局に正体がばれないようにし、追跡できないようにする。被害者の端末に攻撃に関する通知が届くのを回避し、スムーズに手続きを完了できるようにします。

- DNSスプーフィング

DNSスプーフィングは、ハッカーが特定のウェブサイトに対するウェブブラウザーの要求を乗っ取り、ユーザーを別のウェブサイトにリダイレクトするサイバー犯罪の手法です。一般的に、別のウェブサイトは、ユーザーの機密情報を盗むために、元のウェブサイトを偽る、または模倣するものです。

DNSスプーフィングとは、DNSサーバーのIPアドレスを改ざんし、フィッシング攻撃やマルウェアの注入を試みるものです。

- ARPスプーフィング

で ARPスプーフィング脅威者は、不正なARP(アドレス解決プロトコル)メッセージを送信し、他のデバイスを騙して、自分が誰かと接続し、通信しているように見せかけます。このようにして、ハッカーは、悪意のある使用のためにデータを盗み、傍受します。

ARPスプーフィングを試みるために、ハッカーはARPリクエストにアクセスするのを待つか、「gratuitous ARP」と呼ばれる不正なメッセージを配信します。前者の方法は破壊力が弱く、到達範囲も狭いのですが、後者はインパクトが強く、複雑です。

- メールハイジャック

電子メールMITM攻撃 は、一般的に銀行やその他の金融機関を標的として、すべての取引を監視するために顧客の情報を盗み出すものです。また、ハッカーは正規の送信元から来たように見せかけた偽のメールを送り、受信者に機密情報を共有するよう求めます。したがって、SPFやDMARCなどの電子メール認証プロトコルを使用することが重要です。 DMARCのような電子メール認証プロトコルを使用して、電子メールハイジャック攻撃を防ぐことが重要です。.

SPFDMARCは、SPFおよびDKIMチェック(別の電子メール認証プロトコル)に失敗した電子メールをどのように扱うかを指定します。

復号化

MITM攻撃とは何かを理解する上で、次に知っておきたいのが復号化の段階です。 MITM攻撃とは何か.

ハッカーは暗号化した後、MITM攻撃で不正に入手したデータを復号化し、闇市場で販売したり、悪質な行為の企てに利用したりします。し、ブラックマーケットで販売したり、悪意のある活動を試みるために使用します。盗まれたデータは、オンライン取引、偽造、マスカレードなどに利用されます。一般的な復号化方法として、以下の2つがあります。

- HTTPSスプーフィング

HTTPS スプーフィングでは、ハッカーがウェブブラウザを欺いて、違法なウェブサイトを正当なものとして認識させます。彼らは基本的に、HTTPSベースのアドレス要求を変更し、HTTPSに相当するエンドポイントにリダイレクトします。

- SSLハイジャック

SSLはSecure Socket Layerの略で、2つのIPアドレス間でやり取りされる機密データを保護するためのインターネット上の技術です。SSLを搭載したブラウザは、HTTPで始まるURLの安全でないウェブサイトを訪問した場合、自動的にHTTPSのURLの安全なバージョンにリダイレクトします。

SSLハイジャックでは、 MITM攻撃は、被害者のコンピュータやサーバーを操作して、変更されたルートを傍受し、機密データを盗みます。

中間者攻撃(Man-in-the-Middle Attack)の兆候

ハッカーは、闇市場から購入した容易に入手できるツールを使用するため、より巧妙になってきています。そのため、ハッカーは暗号化と復号化をより速く、より簡単に行うことができるようになりました。しかし、中間者攻撃から身を守ることは、それほど難しいことではありません。しかし、中間者攻撃から身を守ることは、それほど難しいことではありません。それでは、これらが何であるか見てみましょう。

頻繁な切断

ハッカーは、ユーザーを強制的に切断し、再接続時にユーザー名とパスワードを傍受します。特定のウェブサイトからログアウトしたり、何度も切断されるようなことがあれば、赤信号だと考えてください。

アドレスバーに変なURLやスペルミスが表示される

URLの見た目が変だったり、スペルが変わっていたりする場合は確認する。例えば、O(アルファベットの15文字目)を0(ゼロ)に置き換えるなど、ハッカーはわずかなスペルの変更で偽のウェブサイトを作成し、DNSハイジャックを試みることがあります。例えば、O(アルファベット15文字)を0(ゼロ)に置き換えるなどです。そのため、www.amazon.com の代わりに www.amaz0n.com にアクセスしていることに気づかない場合があります。

無担保URL

URL が HTTPS ではなく HTTP で始まるウェブサイトは、特に情報を読む以上のことをする必要がある場合は、訪問しないようにしましょう。これらは安全で暗号化されていないため、サイバー犯罪者は2者間でやり取りされるデータを傍受することができます。

MITM攻撃を防ぐには?

中間者攻撃を阻止する方法を考えていますか??インターネットを利用する際は、以下の点に注意してください。

安全でない公共のWi-Fiネットワークを避ける

公共のWi-Fiネットワークは安全ではありません。そのため、旅行中やオンライン取引中に接続するのは避けましょう。無線通信事業者の暗号化された接続や、WPA2セキュリティ搭載のルーターを使用することができます。

VPNを利用する

VPNまたはVirtual Private Networkを追加すると、エンドポイントとVPNサーバー間のトラフィックが暗号化されます。これにより、脅威者がMITM攻撃を成功させることは困難となります。.

重要なウェブサイトからは常にログアウトする

ブラウザにパスワードを保存せず、活動が終わったら必ずログアウトしてください。これは、銀行や支払いゲートウェイのような金融関係のウェブサイトを強く意識してください。

ユニークで強力なパスワードの設定

重要なプラットフォームにはすべて一意のパスワードを使用し、3~4カ月ごとに変更する。強力なパスワードは、大文字、小文字、数字、特殊記号で少なくとも12文字にする必要があります。

例えば、ペットの名前や出生地など、推測されにくいものにしましょう。

多要素認証の利用

多要素認証とは、アカウントやデバイスにアクセスするために(パスワードとは別に)複数の方法を必要とするセキュリティ手法のことである。この二次的な方法とは、指紋認証、顔検出、OTPなどです。

MTA-STSで電子メールのMITM攻撃を阻止する

最後に、MITM攻撃からメール通信を保護する最も効果的な方法は、Mail Transfer Agent- Strict Transport Security (MTA-STS).この電子メール認証技術では、SMTPでトランスポート層の暗号化を必須とすることで、転送中の電子メールを保護することができます。

MITM攻撃とは何かを知ることはを知ることは、特に技術主導型の企業にとって重要です。今日のデジタル環境ではよくあることで、ハッカーは痕跡を残さず成果を上げるために、より巧妙になってきています。このため、ドメイン所有者は十分な対策を講じ、転送時の暗号化を強化し、攻撃者によるメール通信の傍受を防止することが重要です。

- 納税シーズンに増加する税金詐欺と国税庁の電子メールによるなりすまし攻撃- 2024年5月2日

- 暗号詐欺に対抗するための電子メール安全入門- 2024年4月30日

- ビジネスに最適なDMARCソリューション・プロバイダーを見つけるには?- 2024年4月25日