O pior tipo de esquema de phishing é do tipo que não se pode simplesmente ignorar: como a fraude do CEO. E-mails supostamente enviados pelo governo, dizendo-lhe para fazer esse pagamento pendente relacionado com impostos ou arriscar uma acção legal. E-mails que parecem ser enviados pela sua escola ou universidade, pedindo-lhe que pague aquela propina que não pagou. Ou mesmo uma mensagem do seu chefe ou CEO, dizendo-lhe para os transferir algum dinheiro "como um favor".

Takeaways de chaves

- A fraude de CEO é uma ameaça significativa que pode levar à perda de milhões de dólares todos os anos devido a e-mails de phishing convincentes.

- Educar os funcionários sobre as tácticas de phishing e os sinais de aviso é crucial para evitar ataques de fraude ao CEO.

- Os protocolos de autenticação de e-mail, como o DMARC, podem ajudar a bloquear e-mails não autorizados antes de chegarem à sua caixa de entrada.

- Procure sempre obter aprovação explícita através de canais alternativos antes de processar quaisquer transferências electrónicas solicitadas por correio eletrónico.

- Monitorizar e assinalar mensagens de correio eletrónico com nomes de domínio semelhantes pode reduzir o risco de ser vítima de tentativas de phishing.

O que é fraude de CEO?

O ataque de fraude do CEO é um esquema de phishing por correio electrónico em que os burlões se fazem passar pelo CEO de uma empresa numa tentativa de convencer os funcionários a enviar-lhes dinheiro. Os e-mails incluem tipicamente o nome real e o título comercial do CEO da empresa.

O problema com e-mails como este é que eles estão a fazer-se passar por uma figura de autoridade, quer seja o governo, o seu conselho universitário, ou o seu chefe no trabalho. Estas são pessoas importantes, e ignorar as suas mensagens terá quase de certeza consequências graves. Por isso, é obrigado a olhar para elas, e se parecer suficientemente convincente, poderá cair na realidade.

Proteja-se contra fraudes de CEOs com o PowerDMARC!

Não está imune à fraude do CEO

Um esquema de 2,3 mil milhões de dólares por ano é o que é. Pode estar a pensar: "O que poderia fazer com que as empresas perdessem tanto dinheiro com um simples esquema de correio electrónico? Mas ficaria surpreendido com o quão convincentes podem ser os e-mails de fraude de CEO.

Em 2016, a Mattel quase perdeu 3 milhões de dólares para um ataque de phishing quando um executivo financeiro recebeu um e-mail do CEO, instruindo-a a enviar um pagamento a um dos seus vendedores na China. Mas foi só depois de verificar mais tarde com o CEO que ela se apercebeu que ele nunca tinha enviado o e-mail. Felizmente, a empresa trabalhou com a polícia na China e nos EUA para recuperar o seu dinheiro alguns dias mais tarde, mas isso quase nunca acontece com estes ataques.

As pessoas tendem a acreditar que estes esquemas não lhes acontecerão... até que isso lhes aconteça. E esse é o seu maior erro: não se prepararem para a fraude do CEO.

Os esquemas de phishing não só podem custar à sua organização milhões de dólares, como também podem ter um impacto duradouro na reputação e credibilidade da sua marca. Corre o risco de ser visto como a empresa que perdeu dinheiro com um esquema de correio electrónico e de perder a confiança dos seus clientes cujas informações pessoais sensíveis armazena.

Em vez de se misturar para fazer o controlo de danos após o facto, faz muito mais sentido proteger os seus canais de correio electrónico contra golpes de phishing de lança como este. Eis algumas das melhores formas de garantir que a sua organização não se torne uma estatística no relatório do FBI sobre BEC.

Como prevenir a fraude do CEO: 6 passos simples

- Educar o seu pessoal em matéria de segurança

Este ponto é absolutamente crítico. Os membros da sua força de trabalho - e especialmente os da área financeira - precisam de compreender como funciona o Business Email Compromise. E não nos referimos apenas a uma apresentação aborrecida de 2 horas sobre como não escrever a palavra-passe num post-it. É necessário dar-lhes formação sobre como procurar sinais suspeitos de que um e-mail é falso, procurar endereços de e-mail falsos e pedidos anormais que outros membros da equipa parecem estar a fazer por e-mail. - Esteja atento aos sinais reveladores de falsificação

Os burlões por correio eletrónico utilizam todo o tipo de tácticas para o levar a satisfazer os seus pedidos. Estes podem ir desde pedidos/instruções urgentes para transferir dinheiro como forma de o levar a agir rapidamente e sem pensar, ou até mesmo pedir acesso a informações confidenciais para um "projeto secreto" que os superiores ainda não estão preparados para partilhar consigo. Estes são sinais de alerta sérios e é necessário verificar duas e três vezes antes de tomar qualquer medida. - Proteja-se com DMARC

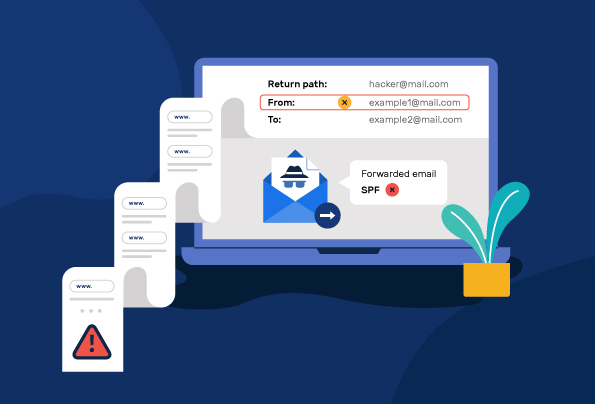

A forma mais fácil de evitar uma burla de phishing é nunca receber a mensagem de correio eletrónico. O DMARC é um protocolo de autenticação de correio eletrónico que verifica os e-mails provenientes do seu domínio antes de os entregar. Ao aplicar o DMARC no seu domínio, qualquer atacante que se faça passar por alguém da sua própria organização será detectado como um remetente não autorizado e o respetivo e-mail será bloqueado na sua caixa de entrada. Não tem de lidar com e-mails falsos.

Saiba mais sobre o que é DMARC.

- Obter aprovação explícita para transferências electrónicas

Esta é uma das formas mais fáceis e directas de impedir transferências de dinheiro para as pessoas erradas. Antes de se comprometer em qualquer transacção, tornar obrigatório o pedido de aprovação explícita por parte da pessoa que solicita o dinheiro, utilizando outro canal para além do correio electrónico. Para transferências bancárias maiores, tornar obrigatória a recepção de confirmação verbal. - Marcar e-mails com extensões semelhantes

O FBI recomenda que a sua organização crie regras de sistema que assinalem automaticamente os e-mails que utilizam extensões demasiado semelhantes às suas. Por exemplo, se a sua empresa utiliza o '123-business.com', o sistema pode detectar e sinalizar e-mails utilizando extensões como '123_business.com'. - Comprar nomes de domínio semelhantes

Os atacantes utilizam frequentemente nomes de domínio de aspeto semelhante para enviar e-mails de phishing. Por exemplo, se a sua organização tiver um "i" minúsculo no nome, podem utilizar um "I" maiúsculo ou substituir a letra "E" pelo número "3". Isto ajudará a reduzir as hipóteses de alguém utilizar um nome de domínio extremamente semelhante para lhe enviar mensagens de correio eletrónico.

- Configuração do DKIM: Guia passo a passo para configurar o DKIM para segurança de e-mail (2025) - 31 de março de 2025

- PowerDMARC é reconhecido como líder de rede para DMARC no G2 Spring Reports 2025 - 26 de março de 2025

- Como identificar e-mails falsos de fraude de confirmação de encomenda e proteger-se - 25 de março de 2025