OS REGISTOS DMARC Os registos DMARC, quando configurados da forma correta, podem beneficiá-lo de várias formas. Trata-se de um novo domínio da segurança do correio eletrónico que oferece aos proprietários de domínios uma grande quantidade de informações sobre as suas fontes de envio de correio eletrónico e o seu desempenho. A vulnerabilidade DMARC refere-se a erros muito comuns que os utilizadores cometem ao implementar o protocolo ou ao aplicá-lo.

As vulnerabilidades no seu sistema de autenticação de e-mail podem variar desde erros simples como sintaxe errada até erros mais complexos. Seja como for, a menos que resolva estes problemas e configure o seu protocolo correctamente, pode invalidar os seus esforços de segurança de correio electrónico.

Antes de analisarmos as possíveis vulnerabilidades que poderá encontrar na sua viagem de autenticação de correio electrónico, vamos fazer uma rápida análise de alguns conceitos básicos. São eles:

- O que é autenticação por correio electrónico?

- Como é que o DMARC autentica os seus e-mails?

- O impacto das vulnerabilidades de DMARC na sua capacidade de entrega de mensagens

O que é a Autenticação por Email?

Os cibercriminosos podem extrair benefícios financeiros interceptando comunicações por correio electrónico ou utilizando a engenharia social para defraudar vítimas insuspeitas.

A autenticação de emails refere-se a sistemas de verificação específicos que os proprietários de domínios podem configurar para estabelecer a legitimidade dos emails enviados a partir do seu domínio. Isto pode ser feito através de assinaturas digitais colocadas no corpo da mensagem, verificação dos endereços do caminho de retorno, e/ou alinhamento dos identificadores.

Assim que as verificações de autenticação confirmam a legitimidade da mensagem, o e-mail é lançado na caixa de entrada do destinatário.

Como é que o DMARC autentica os seus e-mails?

Quando uma empresa envia uma mensagem aos seus utilizadores, o e-mail viaja do servidor de envio para o servidor de recepção para completar a sua viagem de entregabilidade. Este correio electrónico tem um cabeçalho de: Mail From que é o cabeçalho visível que mostra o endereço de e-mail a partir do qual o e-mail foi enviado e um cabeçalho de caminho de retorno que é um cabeçalho oculto contendo o endereço do caminho de retorno.

Um atacante pode falsificar o domínio da empresa para enviar e-mails a partir do mesmo nome de domínio, no entanto, é muito mais difícil para eles mascarar o endereço do caminho de retorno.

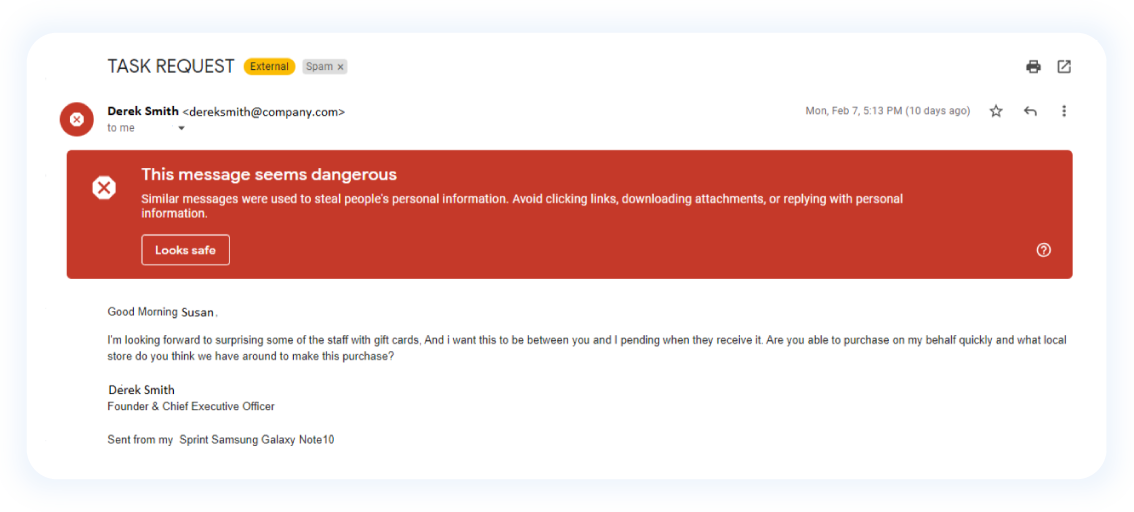

Vamos dar uma vista de olhos a este email suspeito:

Embora o endereço de correio electrónico associado à mensagem pareça vir de [email protected] que se sente genuíno, ao inspeccionar o endereço do caminho de retorno pode ser rapidamente estabelecido que o endereço de retorno é completamente alheio a company.com e foi enviado a partir de um domínio desconhecido.

Este endereço de devolução (também conhecido como endereço do caminho de retorno) é utilizado pelos servidores de receção de correio eletrónico para procurar o endereço SPF do remetente durante a verificação do DMARC. Se o DNS do remetente contiver o endereço IP que corresponde ao IP do correio eletrónico enviado, o SPF e, subsequentemente, o DMARC é aprovado, caso contrário, falha. Agora, de acordo com a política DMARC configurada pelo domínio de envio, a mensagem pode ser rejeitada, colocada em quarentena ou entregue.

Em alternativa, o DMARC pode também verificar se DKIM alinhamento do identificador para verificar a autenticidade de um e-mail.

O impacto das vulnerabilidades de DMARC na sua capacidade de entrega de mensagens

A probabilidade de as suas mensagens serem entregues aos seus clientes depende enormemente da precisão com que configurou o seu protocolo. As vulnerabilidades existentes na postura de segurança do correio electrónico da sua organização podem enfraquecer as probabilidades de as suas mensagens serem entregues.

Algumas indicações claras de lacunas no seu sistema de autenticação DMARC são as seguintes:

- Problemas na entregabilidade do correio electrónico

- Mensagens legítimas sendo marcadas como spam

- Avisos de erro DMARC durante a utilização de ferramentas online

Tipos de Vulnerabilidades de DMARC

Vulnerabilidade DMARC #1: Erros sintácticos nos registos DNS

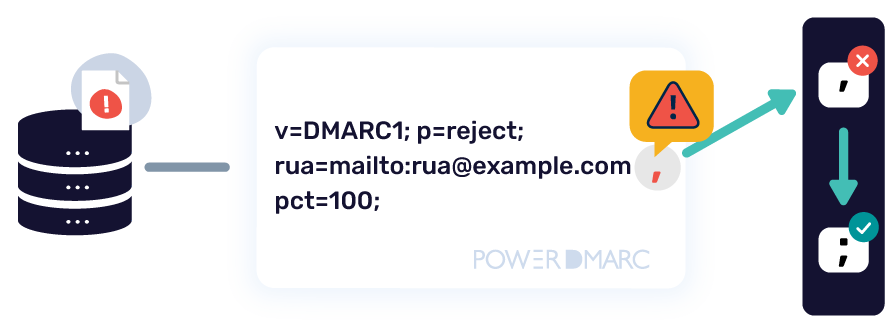

Um registo DMARC é um registo TXT com mecanismos separados por ponto e vírgula que especificam determinadas instruções para os MTAs receptores de correio eletrónico. Segue-se um exemplo:

v=DMARC1; p=rejeitar; rua=mailto:[email protected]; pct=100;

Pequenos detalhes como os separadores de mecanismos (;) desempenham um papel importante para determinar se o seu registo é válido, e portanto, não pode ser ignorado. É por isso que, para acabar com o trabalho de adivinhação, recomendamos que utilize os nossos Gerador de registos DMARC ferramenta para criar um registo TXT preciso para o seu domínio.

Vulnerabilidade DMARC #2: Nenhum registo DMARC encontrado / registo DMARC de vulnerabilidade em falta

Os proprietários de domínios podem muitas vezes deparar-se com uma mensagem enquanto utilizam ferramentas em linha, alertando para a falta de um registo DMARC no seu domínio. Isto pode ocorrer se não tiver um registo válido publicado no seu DNS.

O DMARC ajuda-o a proteger o seu domínio e organização contra uma vasta gama de ataques, incluindo phishing e spoofing directo de domínio. Vivendo num mundo digital com agentes de ameaça a tentar interceptar as comunicações por correio electrónico a cada passo do caminho, precisamos de exercer cautela e implementar medidas preventivas para parar estes ataques. O DMARC ajuda nesse processo para promover um ambiente de correio electrónico mais seguro.

Cobrimos um artigo detalhado sobre a fixação do não foi encontrado nenhum registo DMARC vulnerabilidade a que se pode referir clicando no link.

Vulnerabilidade DMARC #3: Política em nenhuma: apenas monitorização

Um erro frequente entre os utilizadores é que uma política DMARC em p=nenhuma é suficiente para proteger o seu domínio contra ataques. Na realidade, só uma política de rejeição/quarentena imposta pode ajudá-lo a construir as suas defesas contra a falsificação.

No entanto, uma política relaxada pode ser frutuosa se quiser apenas monitorizar os seus canais de correio electrónico, sem impor protecção. Recomenda-se no entanto que faça uma rápida mudança para p=rejeitar, uma vez que esteja confiante.

Colocámos isto sob a categoria de vulnerabilidade DMARC com base no critério de que a maioria dos utilizadores implementam o DMARC para obter um grau mais elevado de protecção contra ataques. Por conseguinte, uma política com aplicação zero pode não ter qualquer valor para eles.

Vulnerabilidade DMARC #4: política DMARC não activada

Semelhante à vulnerabilidade anterior, este alerta de erro pode muitas vezes ser o resultado da falta de uma política aplicada para o DMARC. Se tiver configurado o seu domínio com uma política sem política, tornando-o vulnerável a ataques de phishing, é uma prática recomendada mudar para p=rejeição/quarantena o mais cedo possível. Para o fazer, basta fazer um pequeno ajuste ao seu registo DNS existente para modificar e actualizar o seu modo de política.

Cobrimos um documento detalhado sobre como resolver o Política DMARC não activada erro que pode ver clicando no link.

Resolução de problemas de vulnerabilidades DMARC em tempo real

Para resolver estas questões pode considerar a implementação das seguintes etapas na sua organização:

- Faça uma lista de todas as suas fontes de envio de correio eletrónico autorizadas e configure uma ferramenta de monitorização DMARC para as seguir diariamente ou de vez em quando

- Tenha uma discussão com os seus vendedores de correio electrónico para fundamentar se eles apoiam as práticas de autenticação de correio electrónico

- Saiba mais sobre SPF, DKIM, e DMARC em detalhe antes de avançar para os próximos passos.

- Certifique-se de que o seu registo SPF não tem SPF Permerror implementando uma ferramenta de nivelamento de SPF

- Faça com que o seu processo de implementação de protocolos seja perfeito, com a ajuda de especialistas em DMARC, inscrevendo-se para um analisador DMARC gratuito. Isto pode ajudá-lo a passar para p=rejeitar em segurança com detecção de vulnerabilidade e ataque em tempo real.

A protecção do seu domínio é um dos passos primitivos para preservar a sua reputação e manter a sua credibilidade. Faça hoje da segurança do seu correio electrónico uma parte da sua postura de segurança!

- O que é a política DMARC? Nenhum, Quarentena e Rejeição - 15 de setembro de 2024

- Corrigir o erro de SPF: Ultrapassar o limite de demasiadas pesquisas de DNS do SPF - 26 de abril de 2024

- Como publicar um registo DMARC em 3 passos? - 2 de abril de 2024