Como o correio eletrónico continua a ser um canal de comunicação fundamental, a política DMARC para empresas e indivíduos continuará a ganhar importância. DMARC, na sua totalidade, significa Autenticação, Comunicação e Conformidade de Mensagens baseadas no Domínio. Representa um avanço significativo na segurança do correio eletrónico.

O DMARC fornece uma estrutura para os proprietários de domínios de correio eletrónico publicarem políticas sobre como os seus emails devem ser autenticados, ajudando a criar um ecossistema de email mais fiável. A implementação do DMARC significa que as organizações podem proteger proactivamente a sua marca, funcionários e clientes contra ameaças baseadas em correio eletrónico.

E embora não seja uma solução para todos os problemas de segurança relacionados com o correio eletrónico, o DMARC é uma ferramenta crucial na luta contra ataques de phishing e falsificação de correio eletrónico. Neste artigo, exploramos a política DMARC, como implementá-la, os desafios e as vantagens e por que razão deve optar pela nossa solução DMARC alojada para a implementação da política.

Takeaways de chaves

- O DMARC é um protocolo de autenticação de correio eletrónico essencial que ajuda a proteger os domínios contra phishing e spoofing.

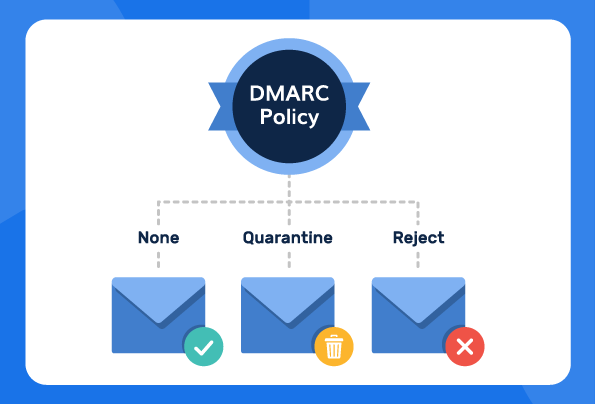

- As três opções de política DMARC incluem Nenhum, Quarentena e Rejeitar, cada uma fornecendo níveis variáveis de aplicação.

- A implementação do DMARC pode reduzir significativamente os riscos de ataques de phishing, que são um dos principais contribuintes para as violações de dados.

- A configuração do DNS para DMARC pode ser complexa e pode exigir conhecimentos técnicos especializados para uma implementação eficaz.

- A utilização de soluções automatizadas, como o PowerDMARC, pode simplificar o processo de configuração do DMARC e melhorar as capacidades de monitorização e criação de relatórios.

O que é uma Política DMARC?

A política DMARC é um sistema de validação de correio eletrónico que utiliza o Sistema de Nomes de Domínio (DNS) para dar instruções aos servidores de correio eletrónico receptores sobre a forma de tratar os emails que afirmam ser do seu próprio domínio, mas que não passam nas verificações de autenticação. É denotada pela etiqueta "p" no registo DMARC que especifica a ação que os servidores de correio devem tomar se um correio eletrónico falhar a validação DMARC.

Uma política corretamente implementada pode ajudá-lo a determinar o rigor com que pretende lidar com os e-mails que possam tentar fazer-se passar pela sua marca. Considere-o como um guarda de segurança para o seu domínio organizacional. Dependendo da sua identificação, o guarda determina se o deixa entrar no edifício (neste caso, a caixa de entrada do seu destinatário). Ele pode impedi-lo de entrar (rejeitar), pode enviá-lo para um local especial para análise posterior (quarentena) ou pode simplesmente deixá-lo entrar (nenhum).

A sua política DMARC, quando definida para p=reject, pode ajudá-lo a evitar a falsificação, o phishing e o abuso de nomes de domínio, actuando como um sinal de "não transgressão" para os maus actores que tentam fazer-se passar pela sua marca.

As 3 opções de política DMARC: Nenhum, Quarentena e Rejeitar

Os três tipos de política DMARC são:

1. DMARC Nenhum:

Uma política de "apenas monitorização" que não serve de proteção. É boa para as fases iniciais da sua jornada de implementação. Os emails são entregues, mas são gerados relatórios para mensagens não autenticadas. No registo DMARC , isto seria indicado por "p=none".

2. Quarentena DMARC:

Os e-mails suspeitos são assinalados e colocados na pasta de spam do destinatário para revisão. No registo DMARC, isto seria indicado por "p=quarantine".

3. Rejeição DMARC:

A opção mais rigorosa dá instruções aos servidores receptores para rejeitarem completamente as mensagens de correio eletrónico não autenticadas. No registo DMARC, isto seria indicado por "p=reject".

Which one you use depends on the level of enforcement email domain owners want to establish. The main difference between these policy options is determined by the action taken by the receiving mail transfer agent when adhering to the specified policy defined by the mail sender in their DNS records.

<

Simplifique a política DMARC com o PowerDMARC!

h2>1. Política DMARC: Nenhum

A política DMARC none (p=nenhuma) é um modo descontraído que não desencadeia qualquer ação do lado do destinatário. Esta política pode ser utilizada para monitorizar a atividade de correio eletrónico e é normalmente utilizada durante a fase inicial de implementação do DMARC para monitorização e recolha de dados.

Não fornece qualquer nível de proteção contra ciberataques e permite que todas as mensagens sejam entregues, independentemente dos resultados da autenticação. Esta opção é especificada no registo DMARC utilizando a etiqueta "p=none".

Exemplo: v=DMARC1; p=none; rua= mailto:(endereço de correio eletrónico);

Nenhum Casos de utilização de implementação de políticas

- O principal objetivo dos proprietários de domínios que seleccionam a política "nenhum" deve ser recolher informações sobre as fontes de envio e manter um controlo sobre as suas comunicações e capacidade de entrega, sem qualquer inclinação para uma autenticação rigorosa. Isto pode dever-se ao facto de ainda não estarem preparados para se comprometerem com a aplicação da lei e estarem a analisar a situação atual com calma.

- Os sistemas de receção de correio eletrónico tratam as mensagens enviadas de domínios configurados com esta política como "sem ação", o que significa que, mesmo que estas mensagens não cumpram a política DMARC, não será tomada qualquer ação para as descartar ou colocar em quarentena. Estas mensagens chegarão com êxito aos seus clientes.

- Os relatórios DMARC continuam a ser gerados se tiver configurado "p=none". O MTA do destinatário envia relatórios agregados para o proprietário do domínio organizacional, fornecendo informações detalhadas sobre o estado da autenticação de correio eletrónico para as mensagens que parecem ter origem no seu domínio.

2. Política DMARC: Quarentena

Esta opção é especificada no registo DMARC utilizando a etiqueta "p=quarantine". p=quarantine proporciona um certo nível de proteção, uma vez que o proprietário do domínio pode solicitar ao destinatário que reponha as mensagens de correio eletrónico na pasta de spam ou de quarentena para análise posterior, casoo DMARC falhe.

Esta política dá instruções ao servidor de correio eletrónico recetor para tratar com desconfiança as mensagens que falham a autenticação DMARC. É frequentemente implementada como um passo intermédio entre "none" e "reject".

Exemplo: v=DMARC1; p=quarentena; rua=mailto:(endereço de correio eletrónico);

Casos de uso de implementação de política de quarentena

- Em vez de descartar completamente os e-mails não autenticados, a política de "quarentena" oferece a possibilidade de os proprietários de domínios manterem a segurança e, ao mesmo tempo, oferecerem a opção de rever os e-mails antes de os aceitarem, adoptando a abordagem "verificar e depois confiar".

- A alteração da política DMARC para quarentena DMARC garante que as mensagens legítimas que falham na autenticação DMARC não serão perdidas antes de serem inspeccionadas de perto.

- Esta abordagem pode ser considerada intermédia em termos de aplicação e facilita uma transição suave para p=reject, em que os proprietários de domínios podem:

a) Avaliar o impacto do DMARC nas suas mensagens de correio eletrónico

b) Tomar decisões informadas sobre se devem ou não descartar os emails sinalizados. - A política de quarentena também ajuda a reduzir a desorganização da caixa de entrada, garantindo que esta não fica sobrecarregada com mensagens na pasta de spam.

3. Política DMARC: Rejeitar

Esta opção é especificada no registo DMARC utilizando "p=reject". Esta é a política mais rigorosa, dizendo aos receptores para rejeitarem mensagens não autenticadas.

A rejeição da política DMARC proporciona uma aplicação máxima, garantindo que as mensagens que não passam nas verificações DMARC não são entregues. A política é implementada quando os proprietários de domínios estão confiantes na sua configuração de autenticação de correio eletrónico.

Exemplo: v=DMARC1; p=reject; rua= mailto:(endereço de correio eletrónico);

Casos de utilização da implementação da política de rejeição

- A rejeição da política DMARC aumenta a segurança do seu correio eletrónico. Pode impedir que os atacantes lancem ataques de phishing ou falsificação direta de domínio. A política de rejeição do DMARC impede os e-mails fraudulentos, bloqueando as mensagens que parecem suspeitas.

- Se estiver suficientemente confiante para não colocar em quarentena mensagens suspeitas, a política "rejeitar" é adequada para si.

- É importante testar e planear exaustivamente antes de optar pela rejeição DMARC.

- Certifique-se de que o relatório DMARC está ativado para o seu domínio quando estiver a rejeitar DMARC.

- Para iniciar o seu percurso de aplicação, comece com p=nenhum e depois passe lentamente para rejeitar enquanto monitoriza os seus relatórios diários.

Outras políticas DMARC

O DMARC oferece parâmetros de política adicionais para ajustar a implementação.

- O parâmetro de percentagem (pct=) permite a implementação gradual da política, especificando a parte das mensagens sujeitas a DMARC.

Por exemplo: pct=50 aplica a política a 50% das mensagens. - A política de subdomínio (sp=) é um registo de política que define regras separadas para subdomínios. É útil quando os subdomínios exigem um tratamento diferente.

Por exemplo: v=DMARC1; p=rejeitar; sp=quarentena; rua=mailto:[email protected]`

Configure a política DMARC da maneira certa com o PowerDMARC!

Porque é que o DMARC é importante

Os e-mails podem ser facilmente falsificados, tornando difícil distinguir o verdadeiro de um falso perigoso. É aí que entra o DMARC. O DMARC é como um ponto de controlo de segurança do correio eletrónico que verifica a identidade do remetente antes de deixar passar as mensagens.

A Forbes estima que o custo associado ao cibercrime atingirá 10,5 triliões de dólares por ano até 2025. Entretanto, a Verizon informa que mais de 30% de todos os comprometimentos de dados resultam de ataques de phishing, o que realça a necessidade de uma proteção poderosa como o DMARC.

De acordo com o RFC 7489 da IETF, o DMARC tem a capacidade única de permitir que os remetentes de correio eletrónico definam preferências de autenticação. Ao activá-lo, também é possível obter relatórios sobre o tratamento de correio eletrónico e potenciais abusos de domínio. Isto faz com que o DMARC se destaque em termos de validação de domínio.

De acordo com as nossas estatísticas DMARC mais recentes, um número significativo de domínios continua a ser vulnerável a ataques de phishing devido à falta de implementação do DMARC.

Para iniciar o processo de configuração do DMARC, é necessário alterar o DNS corretamente e incluir registos DNS TXT para os protocolos. No entanto, a implementação manual do protocolo DMARC pode ser bastante complexa para utilizadores não técnicos. Pode até ser bastante dispendioso se contratar um CISO externo fraccionado para o gerir para a sua empresa. O analisador DMARC do PowerDMARC é, portanto, uma alternativa fácil. Com o nosso analisador DMARC, automatizamos a configuração da sua política DMARC, poupando-lhe tempo e dinheiro.

Opções de relatório DMARC

As opções de relatório para DMARC incluem:

- Relatórios agregados (rua=) para dados de alto nível sobre resultados de autenticação e fontes de envio.

- Relatórios forenses (ruf=) para informações pormenorizadas sobre falhas de autenticação.

Estes parâmetros permitem que as organizações obtenham informações valiosas sobre os resultados da autenticação DMARC, fornecendo informações sobre o número de e-mails que falham ou passam na autenticação DMARC. Um relatório DMARC também ajuda:

- Identificar potenciais problemas e padrões de abuso

- Detetar configurações incorrectas na sua configuração de correio eletrónico

- Obter informações sobre o comportamento do correio eletrónico e os fluxos de correio

- Rever os resultados da autenticação para os protocolos SPF e DKIM

Benefícios e desafios comuns na implementação do DMARC

Embora DMARC ofereça benefícios significativos para a segurança do correio eletrónicoas organizações enfrentam frequentemente vários desafios durante a implementação. Esta é a razão pela qual a maioria das pessoas opta pelo nosso DMARC alojado-um serviço que o ajuda a configurar, monitorizar e atualizar a sua solução DMARC facilmente numa plataforma na nuvem.

A implementação de políticas DMARC num cenário real segue normalmente uma abordagem faseada. Este método permite que as organizações reforcem gradualmente a sua segurança de correio eletrónico, minimizando o risco de perturbar o fluxo de correio eletrónico legítimo.

Pode seguir o nosso guia sobre como implementar o DMARC como uma aplicação de política "faça você mesmo". No entanto, idealmente, recomendamos que opte pela nossa solução DMARC alojada para obter assistência especializada. Os nossos profissionais orientam a sua implementação do DMARC e durante todo o seu percurso de aplicação.

Resolução de problemas de erros de política DMARC

Ao utilizar o DMARC, pode deparar-se com uma mensagem de erro. A seguir estão alguns erros comuns da política DMARC:

- Erros de sintaxe: Deve estar atento a quaisquer erros de sintaxe durante a configuração do seu registo para se certificar de que o seu protocolo funciona corretamente.

- Erros de configuração: Os erros durante a configuração da política DMARC são comuns e podem ser evitados através da utilização de uma ferramenta de verificação DMARC.

- Política DMARC sp: Se configurar uma política de rejeição DMARC, mas definir as suas políticas de subdomínio como nenhuma, não conseguirá obter conformidade. Isto deve-se a uma substituição de política nos seus emails de saída.

- Erro "Política DMARC não activada": Se os relatórios do seu domínio realçarem este erro, isso aponta para uma política de domínio DMARC em falta no seu DNS ou uma que esteja definida como "nenhuma". Edite o seu registo para incorporar p=reject/quarantine e isto deverá resolver o problema.

Aplicação de políticas DMARC com PowerDMARC

A plataforma de análise DMARC do PowerDMARC ajuda-o a configurar sem esforço o protocolo DMARC. Use nossa interface nativa da nuvem para monitorar e otimizar seus registros com apenas alguns cliques de um botão. Contacte-nos hoje para implementar uma política DMARC e monitorizar os seus resultados facilmente!

FAQs sobre a política DMARC

O nosso processo de revisão de conteúdos e de verificação de factos

Este conteúdo é da autoria de um especialista em cibersegurança. Foi meticulosamente revisto pela nossa equipa de segurança interna para garantir a precisão técnica e a relevância. Todos os factos foram verificados com base na documentação oficial da IETF. Também são mencionadas referências a relatórios e estatísticas que suportam as informações.

- Como criar e publicar um registo DMARC - 3 de março de 2025

- Como corrigir "Nenhum registo SPF encontrado" em 2025 - 21 de janeiro de 2025

- Como ler um relatório DMARC - 19 de janeiro de 2025

![How to fix 550 SPF Check Failed [SOLVED] Como corrigir 550 Falha na verificação SPF](https://powerdmarc.com/wp-content/uploads/2022/09/How-to-fix-550-SPF-Check-Failed-80x80.jpg)