В последние годы участились атаки программ-выкупов, заражающих компьютеры и заставляющих пользователей платить штрафы, чтобы вернуть свои данные. Поскольку новые тактики борьбы с вымогательством, такие как двойное вымогательство, оказались успешными, преступники требуют все больший выкуп. Средний размер требований выкупа составил 5,3 миллиона долларов в первой половине 2021 года, что на 518% больше по сравнению с аналогичным периодом 2020 года. С 2020 года средняя цена выкупа выросла на 82 процента, достигнув $570 000 в первой половине 2021 года в одиночку.

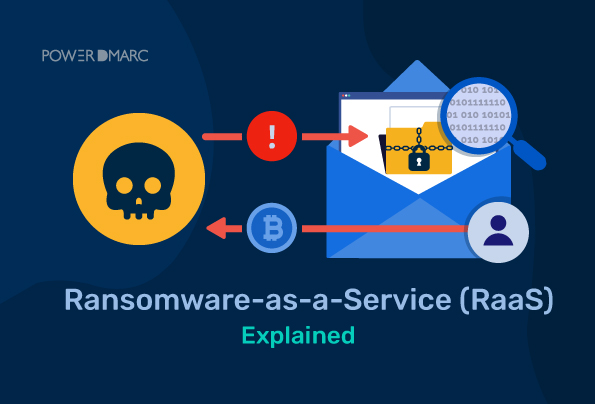

RaaS, или Ransomware-as-a-Service, делает эту атаку еще более опасной, позволяя любому человеку несколькими щелчками мыши запускать атаки ransomware на любой компьютер или мобильное устройство. Если у них есть подключение к Интернету, они могут взять под контроль другой компьютер, даже тот, которым пользуется ваш начальник или работодатель! Но что именно означает RaaS?

Что такое Ransomware-as-a-Service (RaaS)?

Ransomware-as-a-service (RaaS) стала популярной бизнес-моделью в экосистеме киберпреступности. Ransomware-as-a-service позволяет киберпреступникам легко развертывать атаки ransomware без каких-либо знаний в области кодирования или взлома.

Платформа RaaS предлагает ряд функций, которые облегчают злоумышленникам проведение атаки без особых знаний и опыта. Поставщик RaaS предоставляет код вредоносного ПО, который клиент (злоумышленник) может настроить под свои нужды. После настройки злоумышленник может мгновенно развернуть его через командно-контрольный (C&C) сервер платформы. Часто нет необходимости в сервере C&C; преступник может хранить файлы атаки на облачном сервисе, таком как Dropbox или Google Drive.

Поставщик RaaS также предоставляет услуги поддержки, которые включают техническую помощь в обработке платежей и поддержку расшифровки после атаки.

Ransomware-as-a-Service объясняется простым языком

Если вы слышали о Sofware-as-a-Service и знаете, как это работает, то понимание RaaS не должно быть сложным, поскольку оно работает на том же уровне. PowerDMARC также является SaaS-платформой, поскольку мы берем на себя роль решателей проблем для глобальных компаний, помогая им проверять подлинность своих доменов без ручных усилий и человеческого труда.

Именно это и есть RaaS. Технически одаренные исполнители вредоносных угроз в Интернете образуют конгломерат, который работает в форме нелегального бизнеса (обычно продавая свои услуги через темную паутину), продавая вредоносные коды и вложения, которые могут помочь любому человеку через Интернет заразить любую систему программой-выкупом. Они продают эти коды злоумышленникам, которые не хотят сами выполнять более сложную и техническую часть работы и ищут третьих лиц, которые могут им помочь. Как только злоумышленник совершит покупку, он сможет заразить любую систему.

Как работает Ransomware-as-a-Service?

В последнее время эта модель получения дохода приобрела большую популярность среди киберпреступников. Хакеры устанавливают в сети или системе программное обеспечение ransomware, шифруют данные, блокируют доступ к файлам и требуют выкуп за ключи для расшифровки. Оплата обычно производится в биткоинах или других видах криптовалюты. Многие семейства программ-вымогателей могут шифровать данные бесплатно, что делает их разработку и развертывание экономически выгодным. Злоумышленники берут деньги только в том случае, если жертвы платят; в противном случае они ничего на этом не зарабатывают.

Четыре модели доходов от RaaS:

Хотя можно создавать программы-вымогатели с нуля, используя ботнет и другие свободно распространяемые инструменты, у киберпреступников есть более простой вариант. Вместо того чтобы рисковать быть пойманными, создавая свой инструмент с нуля, преступники могут подписаться на одну из четырех основных моделей получения дохода от RaaS:

- Партнерские программы

- Месячные абонементы

- Массовые продажи

- Гибридные продажи по подписке и оптом

Наиболее распространенной является модифицированная партнерская программа, поскольку у партнеров меньше накладных расходов, чем у профессиональных киберпреступников, которые часто продают услуги вредоносного ПО на подпольных форумах. Аффилированные лица могут зарегистрироваться, чтобы зарабатывать деньги, продвигая скомпрометированные веб-сайты с помощью ссылок в спамовых письмах, рассылаемых миллионам жертв в течение определенного времени. После этого им нужно выплачивать деньги только тогда, когда они получают выкуп от своих жертв.

Почему RaaS опасен?

RaaS позволяет киберпреступникам использовать свои ограниченные технические возможности для получения прибыли от атак. Если киберпреступнику трудно найти жертву, он может продать ее компании (или нескольким компаниям).

Если киберпреступнику кажется сложным атаковать онлайн-цели, теперь есть организации, которые продадут ему уязвимые цели для эксплуатации. По сути, любой и каждый может начать атаку на ransomware с любого устройства без использования сложных методов, передав свои усилия стороннему поставщику услуг, что делает весь процесс легким и доступным.

Как предотвратить использование Ransomware-as-a-Service?

При атаке "ransomware-as-a-service" хакеры сдают свои инструменты в аренду другим преступникам, которые платят за доступ к коду, помогающему им заражать компьютеры жертв вымогательским ПО. Продавцы, использующие эти инструменты, получают деньги, когда их клиенты получают доход от зараженных жертв.

Выполнение следующих действий поможет вам предотвратить атаки ransomware-as-a-service:

1. Знайте методы атаки

Существует несколько различных способов заражения вашей организации вымогательским ПО. Знание того, как проводятся атаки, является лучшим способом защиты от них. Зная, как вас атакуют, можно сосредоточиться на том, какие системы безопасности и защиты вам нужны, а не просто установить антивирусное программное обеспечение и скрестить пальцы.

Фишинговые электронные письма - обычный путь для многих кибератак. Поэтому сотрудники должны помнить о том, что не следует переходить по встроенным ссылкам или открывать вложения от неизвестных отправителей. Регулярный пересмотр политики компании в отношении вложений электронной почты может помочь предотвратить заражение фишинговыми письмами и другими способами доставки вредоносного ПО, такими как макровирусы и трояны.

2. Используйте надежный пакет системной безопасности

Убедитесь, что на вашем компьютере постоянно установлено обновленное программное обеспечение безопасности. Если у вас нет антивирусного программного обеспечения, подумайте о его установке прямо сейчас. Антивирусное программное обеспечение может обнаружить вредоносные файлы до того, как они попадут на целевые компьютеры, предотвращая нанесение ущерба.

3. Регулярно создавайте резервные копии

Резервное копирование всей информации поможет предотвратить потерю важных данных, если ваша система будет заражена вредоносным ПО или программой-выкупом. Однако, если вы подверглись атакам вирусов или вредоносных программ, есть вероятность, что все ваши файлы не будут регулярно резервироваться - поэтому убедитесь, что у вас есть несколько резервных копий в разных местах на случай, если одна не удастся!

4. Защита от фишинга с помощью аутентификации электронной почты

Фишинговые электронные письма являются чрезвычайно распространенным и мощным вектором атаки при использовании ransomware. Чаще всего хакеры используют электронные письма, чтобы заставить жертву перейти по вредоносным ссылкам или вложениям, которые затем могут заразить ее компьютер программой-выкупом.

В идеале, вы всегда должны следовать наиболее обновленным практикам безопасности на рынке и загружать программное обеспечение только из надежных источников, чтобы избежать этих фишинговых афер. Но давайте посмотрим правде в глаза, когда вы являетесь частью организации с несколькими сотрудниками, глупо ожидать этого от каждого из ваших работников. Кроме того, постоянно следить за их действиями очень сложно и отнимает много времени. Именно поэтому внедрение политика DMARC является хорошим способом защиты вашей электронной почты от фишинговых атак.

Давайте посмотрим, какое место занимает DMARC в жизненном цикле заражения RaaS:

- Злоумышленник приобретает у оператора RaaS вредоносное вложение, содержащее вымогательское ПО

- Злоумышленник отправляет ничего не подозревающей жертве фишинговое письмо, выдающее себя за корпорацию XYZ, с купленным вложением

- У выдающего себя за другого домена (XYZ inc.) включен DMARC, который инициирует процесс аутентификации путем проверки личности отправителя

- При неудачной проверке сервер жертвы считает письмо вредоносным и отклоняет его в соответствии с политикой DMARC, настроенной владельцем домена.

Подробнее о DMARC как первая линия защиты от ransomware здесь.

- Фильтрация DNS

Ransomware использует командно-контрольные (C2) серверы для связи с платформой операторов RaaS. DNS-запрос часто передается от зараженной системы к серверу C2. Организации могут использовать решение безопасности фильтрации DNS для обнаружения попыток ransomware связаться с RaaS C2 и блокировать передачу. Это может действовать как механизм предотвращения заражения.

Заключение

Хотя Ransomware-as-a-Service (RaaS) является детищем и одной из самых последних угроз, настигающих пользователей цифровых технологий, для борьбы с ней крайне важно принять определенные превентивные меры. Для защиты от этой атаки можно использовать мощные средства защиты от вредоносного ПО и протоколы безопасности электронной почты, такие как комбинация DMARC, SPF и DKIM для обеспечения надлежащей защиты каждого почтового отправления.

- 10 лучших советов и стратегий защиты электронной почты - 15 мая 2024 г.

- Может ли блокчейн помочь повысить безопасность электронной почты? - 9 мая 2024 г.

- Прокси для дата-центров: Раскрытие рабочей лошадки мира прокси - 7 мая 2024 г.