DNSSEC (Domain Name System Security Extensions) добавляет важный уровень безопасности в систему доменных имен (DNS), которая преобразует доменные имена в IP-адреса. Однако система DNS уязвима для кибератак, таких как DNS-спуфинг и отравление кэша DNS . Вы не ослышались. Эти атаки могут перенаправлять пользователей на вредоносные веб-сайты, что приводит к краже данных или финансовым потерям.

Согласно отчету IDC Global DNS Threat Report , в 2022 году 88% компаний сообщили, что столкнулись с атакой DNS, которая обошлась им в среднем в 942 000 долларов. DNSSEC помогает предотвратить эти атаки, гарантируя, что вы подключаетесь только к легитимным веб-сайтам.

Итак, если вы беспокоитесь о безопасности своего присутствия в сети, вот все, что вам нужно знать о DNSSEC.

Ключевые выводы

- Внедрение DNSSEC необходимо для защиты от таких угроз, как подмена DNS и отравление кэша.

- DNSSEC повышает доверие, гарантируя, что данные DNS поступают из легитимных источников, и предотвращая перенаправление на поддельные веб-сайты.

- Соответствие нормам кибербезопасности, таким как GDPR, HIPAA и NIST, может быть достигнуто благодаря внедрению DNSSEC.

- Цифровые подписи, предоставляемые DNSSEC, обеспечивают целостность и подлинность ответов DNS, помогая блокировать поддельные данные.

- Для проверки правильности работы вашей реализации DNSSEC рекомендуется использовать инструмент проверки DNSSEC.

Что такое DNSSEC?

DNSSEC добавляет уровень безопасности к DNS, который проверяет правильность этой информации и отсутствие ее подмены злоумышленниками. DNSSEC — это расширение протокола DNS, разработанное для добавления функций безопасности, которые защищают DNS от различных типов кибератак.

DNS действует как интернет-каталог, который преобразует имена типа «example.com» в IP-адреса, которые компьютеры используют для подключения. Однако стандартный DNS не был создан с безопасностью как наивысшим приоритетом, что было ошибкой, поскольку это сделало его уязвимым для различных кибератак.

Следует прояснить, что DNSSEC не предназначен для шифрования данных, а только для обеспечения точности и подлинности ответов DNS. Благодаря этому он стал необходимым инструментом для защиты пользователей и организаций от фишинговых атак, атак типа «человек посередине» и других угроз безопасности.

Упростите DNSSEC с помощью PowerDMARC!

Почему DNSSEC важен для кибербезопасности

Организации, которые внедряют DNSSEC, защищают себя и своих пользователей от определенных кибератак. Киберугрозы становятся все более изощренными с каждым днем. Исследования показывают, что из 88% компаний, подвергшихся атакам, 31% из них понесли ущерб бренду, что означает, что потребители потеряли доверие к их бренду. Это показывает, насколько разрушительными могут быть последствия, если не использовать превентивные меры.

Внедрение DNSSEC — это упреждающий шаг по защите от постоянно меняющихся угроз и поддержанию безопасной цифровой среды для организаций и их клиентов.

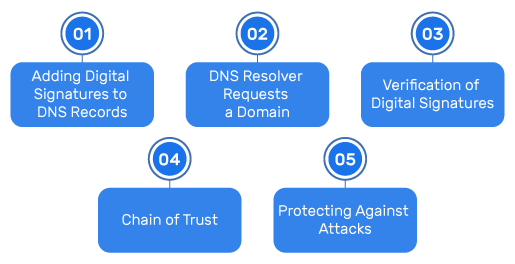

Как работает DNSSEC?

Вот как работает DNSSEC, шаг за шагом:

1. Добавление цифровых подписей в записи DNS

Когда домен защищен с помощью DNSSEC, его записи DNS (например, записи A, MX или TXT) имеют цифровую подпись. Эти криптографические подписи создаются с использованием криптографии с открытым ключом. Владелец домена генерирует пару криптографических ключей при использовании DNSSEC.

- Закрытый ключ используется для подписи данных DNS, создавая записи DNSKEY. Он генерирует уникальную цифровую подпись для каждой записи.

- В DNSSEC ключи подписи зоны (открытые ключи) публикуются в системе DNS, чтобы любой мог проверить цифровые подписи в записях DNS. Это обеспечивает криптографическую аутентификацию и целостность данных ответов DNS.

2. DNS-резолвер запрашивает домен

Когда пользователь пытается посетить веб-сайт, его устройство отправляет запрос DNS-резолверу, чтобы найти IP-адрес, связанный с доменным именем в пространстве имен DNS. Процесс разрешения DNS начинается, когда пользователь вводит доменное имя в своем браузере. Браузер отправляет рекурсивный DNS-запрос рекурсивному резолверу, обычно управляемому интернет-провайдером.

Если у резолвера нет кэшированного IP-адреса, он запрашивает ряд серверов: корневые серверы имен DNS, серверы доменов верхнего уровня (TLD) и авторитетные серверы имен. Эти серверы взаимодействуют для определения правильного IP-адреса, который затем отправляется обратно рекурсивному резолверу.

Резолвер кэширует эту информацию для будущего использования и возвращает IP-адрес браузеру пользователя, позволяя веб-странице загрузиться. Если авторитетный сервер не может найти информацию, он возвращает сообщение об ошибке, которое в зонах с поддержкой DNSSEC будет включать аутентифицированное доказательство отрицания существования.

3. Проверка цифровых подписей

DNS-резолвер проверяет, включен ли DNSSEC в домене. Если да, то резолвер использует открытый ключ из пары ключей для проверки цифровых подписей в записях DNS. В этом сценарии есть два случая:

- Если подписи совпадают, то распознаватель знает, что данные DNS подлинны и не были подделаны.

- Если подписи вообще не совпадают, то распознаватель отклоняет ответ. Это защищает пользователя от подключения к потенциально вредоносному сайту.

Если вы не знаете имена своих записей DNS, воспользуйтесь средством проверки записей DNS, чтобы узнать их.

4. Цепочка доверия

DNSSEC работает на основе концепции, называемой «цепочкой доверия». На вершине цепочки находится корневая зона DNS, имеющая цифровую подпись.

После этого каждый уровень иерархии DNS (например, root → .com → example.com) проверяет уровень ниже, создавая защищенную цепочку. Все это гарантирует, что каждый ответ DNS исходит от авторитетного сервера DNS.

5. Защита от атак

Наконец, DNSSEC защищает пользователей от таких атак, как:

- DNS-спуфинг : не позволяет злоумышленникам перенаправлять пользователей на поддельные веб-сайты. Это достигается путем обеспечения подлинности ответов DNS.

- Отравление кэша : предотвращает сохранение вредоносных данных в DNS-резолверах.

Что делает DNSSEC?

DNSSEC делает Интернет безопаснее, защищая данные протокола DNS от несанкционированного доступа. Как вы уже знаете, DNS преобразует доменные имена в IP-адреса, но не проверяет, откуда поступает информация. Это создает риск атак, которые DNSSEC может решить.

Он защищает от подделки, проверяя, что никто не изменил данные DNS во время передачи. Если злоумышленники пытаются изменить информацию, DNSSEC обнаруживает это и блокирует ответ. Это помогает пользователям подключаться к нужным веб-сайтам без беспокойства.

DNSSEC также подтверждает, что данные DNS поступают из правильного источника, используя якорь доверия в качестве основы. Это не позволяет хакерам выдавать себя за авторитетные серверы имен и перенаправлять пользователей на поддельные веб-сайты. Кроме того, это укрепляет доверие, особенно в таких отраслях, как банковское дело или здравоохранение, где безопасность имеет первостепенное значение.

Кроме того, DNSSEC поддерживает соответствие современным стандартам безопасности. Многие организации и правительства теперь требуют DNSSEC для соответствия правилам кибербезопасности. Он также поощряет компании внедрять более продвинутые инструменты безопасности для дальнейшей защиты онлайн-активности.

Настройка DNSSEC

Включение DNSSEC для вашего домена — важный шаг для его защиты от кибератак. Вот как вы можете настроить его в простом и пошаговом процессе:

1. Получите доступ к настройкам DNS вашего регистратора домена.

Сначала войдите в учетную запись, в которой вы зарегистрировали свое доменное имя. Теперь перейдите в раздел настроек DNS. Это часть вашей учетной записи, где вы управляете типами записей DNS, такими как A, CNAME или MX. У большинства регистраторов есть отдельная опция "DNSSEC", чтобы ее было легче найти.

2. Включить DNSSEC

Найдите опцию включения DNSSEC. У некоторых регистраторов может быть даже кнопка или переключатель для ее включения. После активации DNSSEC регистратор создаст определенные записи DNSSEC для вашего домена. Эти записи необходимы для следующих шагов.

3. Добавьте запись DS в настройки DNS вашего домена.

Запись DS (запись Delegation Signer) — это тип записи DNS, которая связывает ваш домен с системой DNSSEC. Запись DS содержит важную информацию, такую как ключи и алгоритмы, которые проверяют вашу настройку DNSSEC.

Скопируйте записи DS из регистратора и вставьте эту запись в настройки DNS в опции «Добавить запись». В конце убедитесь, что вы вставили правильную запись и сохранили ее.

4. Проверьте настройку

После добавления записи DS проверьте, правильно ли работает DNSSEC. Для этого вам нужно использовать инструмент проверки DNSSEC . Многие регистраторы также предоставляют встроенные инструменты проверки для подтверждения настройки.

Инструмент, который вы будете использовать, проверит вашу конфигурацию DNSSEC и покажет, есть ли какие-либо ошибки. Если все правильно, то ваш домен не защищен DNSSEC.

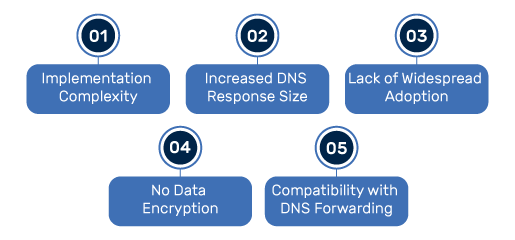

Проблемы и ограничения DNSSEC

Хотя DNSSEC повышает безопасность DNS, он не лишен своих проблем. Важно понимать эти проблемы, которые включают:

1. Сложность реализации

Настройка DNSSEC может быть довольно сложной, особенно для людей, которые вообще не знакомы с управлением DNS. Поэтому даже небольшие ошибки в настройке могут привести к сбоям в разрешении DNS.

2. Увеличенный размер ответа DNS

DNSSEC добавляет цифровые подписи в записи DNS. Это значительно увеличивает размер ответов DNS и приводит к проблемам с производительностью, особенно в более медленных сетях или старых системах. Производительность веб-сайта, в частности время разрешения DNS , значительно влияет на удержание клиентов на сайте по сравнению с переходом к конкуренту. Исследования Google показывают четкую корреляцию между временем загрузки страницы и показателями отказов пользователей. Когда время загрузки страницы увеличивается с 1 до 3 секунд, вероятность отказа возрастает до 32%, а когда оно достигает 5 секунд, вероятность взлетает до 90%. Для оптимального пользовательского опыта поиск DNS должен в идеале занимать менее 100 мс, предпочтительно менее 50 мс. Это дает 1-2 секунды для загрузки содержимого веб-сайта в браузере.

Анализ webpagetest.org cisco.com иллюстрирует эту концепцию. Первоначальный поиск DNS для cisco.com занимает 25 мс, за которым следует последующий поиск для перенаправления www.cisco.com , потребляя дополнительные 33 мс. Эти времена разрешения DNS вносят вклад в общую задержку соединения и время загрузки страницы, напрямую влияя на пользовательский опыт и потенциальное вовлечение клиентов.

3. Отсутствие широкого распространения

Несмотря на свои преимущества, DNSSEC не используется во всем мире. Согласно отчету APNIC за 2023 год , только около 40% доменов во всем мире внедрили его. Это означает, что он не может защитить пользователей, которые получают доступ к незащищенным доменам, что спасает общую эффективность DNSSEC.

4. Отсутствие шифрования данных

Хотя DNSSEC обеспечивает целостность и подлинность данных, он не шифрует DNS-запросы и ответы. Это означает, что содержимое DNS-запросов все равно может быть просмотрено злоумышленниками. В результате некоторые аспекты конфиденциальности пользователей остаются незащищенными. Для решения этой проблемы компании часто используют DNSSEC наряду с DNS по HTTPS (DoH) или DNS по TLS (DoT).

5. Совместимость с DNS-пересылкой

DNS Forwarding , который направляет DNS-запросы с одного сервера на другой, иногда может конфликтовать с DNSSEC. Если сервер пересылки не проверяет подписи DNSSEC, он может передавать неаутентифицированные ответы. Это ослабляет общую безопасность системы.

Преимущества использования DNSSEC

DNSSEC предлагает несколько преимуществ для повышения безопасности и надежности DNS. Вот основные преимущества использования DNSSEC:

1. Защищает от кибератак

DNSSEC гарантирует, что данные DNS не были изменены или подделаны злоумышленниками. Благодаря цифровой подписи записей DNS эта мера безопасности предотвращает кибератаки. Эта защита имеет первостепенное значение для защиты конфиденциальных данных и поддержания доверия в сети.

2. Повышает доверие к онлайн-услугам

С DNSSEC пользователи могут быть уверены, что посещаемые ими веб-сайты являются подлинными. Это особенно важно для таких отраслей, как банковское дело, здравоохранение и электронная коммерция, где доверие имеет решающее значение. DNSSEC создает цепочку доверия от корневых серверов имен DNS до отдельных доменов и тем самым повышает общее доверие к интернет-сервисам.

Для финансовых учреждений DNSSEC имеет большое значение для защиты как клиентов, так и учреждения от мошеннических действий, особенно учитывая деликатный характер онлайн-банковских транзакций. В электронной коммерции DNSSEC гарантирует, что клиенты не будут перенаправлены на вредоносные веб-сайты, тем самым защищая их финансовую информацию и предотвращая фишинговые атаки.

Медицинские организации также получают большую выгоду от DNSSEC. Это связано с тем, что он добавляет жизненно важный уровень защиты для защиты личной медицинской информации в онлайн-услугах здравоохранения и медицинских записях.

3. Поддерживает соблюдение нормативных требований

DNSSEC важен для организаций, чтобы соответствовать нормативным требованиям в рамках кибербезопасности, таких как GDPR, HIPAA и NIST. Он также важен для соответствия DMARC , поскольку он защищает записи ресурсов DNS, такие как SPF и DKIM .

Внедряя DNSSEC, организации могут продемонстрировать свою приверженность надежным методам безопасности и защиты данных. Это может оказаться особенно полезным во время аудитов и оценок в рамках процессов соответствия нормативным требованиям.

Кроме того, DNSSEC помогает предотвратить атаки DNS-спуфинга и отравления кэша, которые являются важными проблемами для конфиденциальности и целостности данных. Поскольку киберугрозы продолжают развиваться, роль DNSSEC в поддержании безопасной и соответствующей требованиям инфраструктуры, вероятно, станет еще более очевидной и значимой.

4. Предотвращает сбои в работе бизнеса

Кибератаки на DNS могут привести к простою веб-сайта, потере доверия клиентов и финансовым потерям. Процесс проверки DNSSEC снижает риск таких атак и помогает компаниям поддерживать бесперебойную работу сервисов.

Заключительные слова

DNSSEC — один из важнейших инструментов для повышения безопасности вашего домена и защиты его от киберугроз. Обеспечение подлинности и защиты DNS-данных от несанкционированного доступа помогает укреплять доверие и обеспечивает безопасность пользователей.

Если вы управляете веб-сайтом или онлайн-сервисом, вам следует рассмотреть возможность внедрения DNSSEC для защиты вашего домена.

Если вы уже внедрили DNSSEC для своего домена, проверьте его сейчас с помощью нашего инструмента проверки DNSSEC — зарегистрируйтесь бесплатно !