Широко известным интернет-стандартом, позволяющим повысить безопасность соединений между серверами SMTP (Simple Mail Transfer Protocol), является SMTP Mail Transfer Agent-Strict Transport Security (MTA-STS). MTA-STS решает существующие проблемы в SMTP безопасность электронной почты обеспечивая шифрование TLS в процессе передачи.

История и происхождение MTA-STS

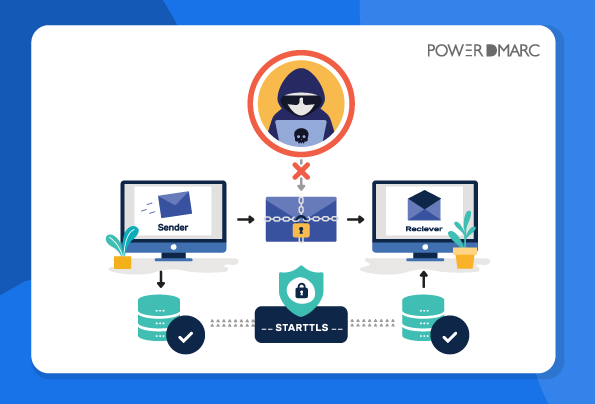

В 1982 году был впервые определен протокол SMTP, который не содержал никакого механизма обеспечения безопасности на транспортном уровне для защиты связи между агентами передачи почты. Однако в 1999 году в SMTP была добавлена команда STARTTLS, которая, в свою очередь, поддерживала шифрование электронной почты между серверами, обеспечивая возможность преобразования незащищенного соединения в защищенное, зашифрованное с помощью протокола TLS.

В таком случае вам должно быть интересно, почему SMTP принял STARTTLS для защиты соединений между серверами, зачем потребовался переход на MTA-STS и что он вообще дает. Давайте разберемся в этом в следующих разделах этого блога!

Что такое MTA-STS? (Mail Transfer Agent Strict Transport Security - объяснение)

MTA-STS - это стандарт безопасности, который обеспечивает безопасную передачу электронной почты через зашифрованное SMTP-соединение. Аббревиатура MTA означает Message Transfer Agent, то есть программу, которая передает сообщения электронной почты между компьютерами. Аббревиатура STS означает Strict Transport Security - протокол, используемый для реализации стандарта. MTA-STS-aware mail transfer agent (MTA) или secure message transfer agent (SMTA) работает в соответствии с этой спецификацией и обеспечивает безопасный сквозной канал для отправки электронной почты по незащищенным сетям.

Протокол MTA-STS позволяет SMTP-клиенту проверить идентичность сервера и убедиться, что он не подключается к самозванцу, требуя от сервера предоставить отпечаток его сертификата в процессе квитирования TLS. Затем клиент проверяет сертификат в хранилище доверия, содержащем сертификаты известных серверов.

Введение в систему защиты электронной почты MTA-STS

Стандарт MTA-STS был введен для устранения пробелов в безопасности при передаче сообщений по протоколу SMTP. Как стандарт безопасности, MTA-STS обеспечивает безопасную передачу электронных писем через зашифрованное SMTP-соединение.

Аббревиатура MTA означает Message Transfer Agent - программу для передачи электронных сообщений между компьютерами. Аббревиатура STS означает Strict Transport Security - протокол, используемый для реализации стандарта. Агент передачи почты (MTA) или агент безопасной передачи сообщений (SMTA), поддерживающий MTA-STS, работает в соответствии с этой спецификацией и обеспечивает безопасный сквозной канал для отправки электронной почты по незащищенным сетям.

Протокол MTA-STS позволяет SMTP-клиенту проверить идентичность сервера и убедиться, что он не подключается к самозванцу, требуя от сервера предоставить отпечаток его сертификата в процессе квитирования TLS. Затем клиент проверяет сертификат в хранилище доверия, содержащем сертификаты известных серверов.

Необходимость перехода на принудительное шифрование TLS

STARTTLS не был совершенен, и ему не удалось решить две основные проблемы: первая заключается в том, что он является необязательной мерой, поэтому STARTTLS не может предотвратить атаки типа "человек посередине" (MITM). Это связано с тем, что MITM-злоумышленник может легко модифицировать соединение и предотвратить обновление шифрования. Вторая проблема заключается в том, что даже если STARTTLS реализован, нет способа проверить подлинность сервера-отправителя, как в случае с SMTP почтовые серверы не проверяют сертификаты.

Хотя сегодня большинство исходящих сообщений электронной почты защищено с помощью Transport Layer Security (TLS) шифрованием, что является отраслевым стандартом, принятым даже в потребительской электронной почте, злоумышленники все равно могут помешать и подделать вашу электронную почту еще до того, как она будет зашифрована. Если вы отправляете электронную почту по защищенному соединению, ваши данные могут быть скомпрометированы или даже изменены и подделаны киберзлоумышленником.

Именно здесь на помощь приходит MTA-STS, который решает эту проблему, гарантируя безопасный транзит ваших писем, а также успешно противодействуя атакам MITM. Кроме того, MTA хранят файлы политик MTA-STS, что усложняет злоумышленникам задачу запуска атаку с подменой DNS.

Как работает МТА-СТС?

Протокол MTA-STS развертывается с помощью DNS-записи, определяющей, что почтовый сервер может получать файл политики с определенного поддомена. Этот файл политики загружается по протоколу HTTPS и аутентифицируется с помощью сертификатов, а также списка имен почтовых серверов получателя. Реализовать MTA-STS проще на стороне получателя, чем на стороне отправителя, поскольку она должна поддерживаться программным обеспечением почтового сервера. Хотя некоторые почтовые серверы поддерживают MTA-STS, например PostFixно не все.

Основные поставщики почтовых услуг, такие как Microsoft, Клятва и Google поддерживают MTA-STS. Google Gmail уже принял политику MTA-STS в последнее время. MTA-STS устранила недостатки в безопасности соединения электронной почты, сделав процесс обеспечения безопасности соединений легким и доступным для поддерживаемых почтовых серверов.

Соединения от пользователей к почтовым серверам обычно защищены и зашифрованы с помощью протокола TLS, однако, несмотря на это, до внедрения MTA-STS в соединениях между почтовыми серверами не хватало безопасности. С ростом осведомленности о безопасности электронной почты в последнее время и поддержкой со стороны основных почтовых провайдеров по всему миру, ожидается, что в ближайшем будущем большинство соединений между серверами будут зашифрованы. Кроме того, MTA-STS эффективно гарантирует, что киберпреступники в сетях не смогут прочитать содержимое электронной почты.

Шаги по настройке MTA-STS для вашего домена

Чтобы настроить MTA-STS для вашего домена, выполните следующие действия:

- Проверьте, есть ли в вашем домене существующие конфигурации MTA-STS. Если вы используете Google Workspace для своей электронной почты, вы можете легко сделать это с помощью этого руководства.

- Создайте и опубликуйте политику MTA-STS, настроенную отдельно для каждого домена. Файл политики MTA-STS определяет почтовые серверы с поддержкой MTA-STS, используемые этим доменом.

- После создания файла политики необходимо загрузить его на общедоступный веб-сервер, к которому могут легко получить доступ удаленные серверы.

- Наконец, создайте и опубликуйте DNS-запись MTA-STS (TXT-запись "_mta-sts"), чтобы указать принимающим серверам, что ваши письма должны быть зашифрованы TLS, чтобы считаться подлинными, и доступ к почтовому ящику получателя должен быть разрешен только в том случае, если верно первое.

Если у вас есть активный файл политики, внешние почтовые серверы не будут разрешать доступ к электронной почте без защищенного соединения.

3 режима политики MTA-STS: Нет, Тестирование и Усиление

Для режимов политики MTA-STS доступны следующие три значения:

- Нет: Эта политика сводит на нет вашу конфигурацию MTA-STS, поскольку внешние серверы будут считать протокол неактивным для домена.

- Тестирование: При использовании этой политики электронные письма, переданные по незашифрованному соединению, не будут отклонены, вместо этого при включенном TLS-RPT вы будете продолжать получать отчеты TLS о пути доставки и поведении электронной почты.

- Обеспечить: Наконец, при включении политики Enforce электронные письма, переданные через незашифрованное SMTP-соединение, будут отклонены вашим сервером.

MTA-STS предлагает защиту от :

- нападения даунграйдов

- Атаки типа "человек посередине" (MITM)

- Он решает множество проблем с безопасностью SMTP, включая просроченные сертификаты TLS и отсутствие поддержки безопасных протоколов.

Простое развертывание MTA-STS с помощью PowerDMARC

MTA-STS требует наличия веб-сервера с поддержкой HTTPS и действующим сертификатом, записей DNS и постоянного обслуживания. PowerDMARC DMARC-анализатор делает вашу жизнь намного проще, обрабатывая все это за вас, полностью в фоновом режиме. Как только мы поможем вам настроить его, вам больше никогда не придется об этом думать.

С помощью PowerDMARC вы можете развернуть Hosted MTA-STS в своей организации без хлопот с публичными сертификатами. Мы поможем вам:

- Обновление политики и оптимизация записи одним щелчком мыши без необходимости доступа к настройкам DNS.

- Проверьте версию политики и валидность сертификата

- Обнаружение сбоев в работе приложений политики MTA-STS

- Разместите текстовый файл политики MTA-STS

- С помощью упрощенных отчетов можно быстрее обнаружить сбои, успешные соединения и проблемы с подключением.

Зарегистрируйтесь сегодня, чтобы быстро обеспечить отправку электронной почты на ваш домен по зашифрованному TLS-соединению и защитить ваше соединение от MITM и других кибер-атак.

- Исправьте пермеррор SPF: Преодоление ограничения SPF Too Many DNS Lookups Limit - 26 апреля 2024 г.

- Как опубликовать запись DMARC за 3 шага? - 2 апреля 2024 г.

- Почему DMARC не работает? Устранение сбоев DMARC в 2024 году - 2 апреля 2024 г.