p=reject 之后的生活:为什么 DMARC 之旅远未结束

作者:

在你的DMARC安全策略中,p=reject之后的生活决定了他们域名的电子邮件安全态势的整体强度。

域名所有者经常会犯一个错误,那就是认为他们的电子邮件验证之路到执行阶段(DMARC p=rject)就结束了。他们殊不知,p=reject 之后是一个重要阶段,它决定了域名的总体强度 电子邮件安全态势。为了持续防范欺骗和网络钓鱼攻击,制定电子邮件安全策略势在必行。这包括持续监控、报告和管理,以确保电子邮件验证设置的整体健康。

让我们来了解一下,为什么一旦达到启用 p=reject 策略的目标,您的 DMARC 之旅还远远没有结束。

主要收获

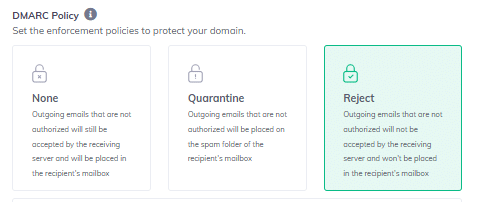

许可证 机制有3种明确的执行模式,人们可以部署,它们是。

拒绝是 DMARC 的最大执行策略,它可以帮助域名所有者阻止欺骗或 钓鱼邮件或网络钓鱼电子邮件。那些希望利用 DMARC 保护其域免受基于电子邮件的攻击载体的人可能会发现 p=reject 是一种合适的策略模式。

要启用 DMARC 的 p=reject 策略,只需在域名的 DNS 设置中编辑 DMARC DNS 记录即可,如下图所示:

以前的记录v=DMARC1; p=quarantine;

编辑记录v=DMARC1; p=reject;

保存对已编辑记录的更改,并给 DNS 一些时间来处理更改。

如果您是使用我们托管 DMARC 功能的 PowerDMARC 客户,您只需直接在我们的平台上点击策略设置中的 "拒绝 "选项,即可将 DMARC 策略模式从以前的模式更改为 p=拒绝,而无需访问您的 DNS。

更多的时候,域名所有者试图匆忙完成他们的协议部署过程,并期望尽快实现执行。然而,这并不值得推荐。让我们解释一下原因。

虽然拒绝政策有它自己的一套警告和免责条款,但它在防止各种电子邮件欺诈攻击方面的有效性是不可否认的。因此,现在让我们探讨如何安全地转向拒绝。

与其从强制政策开始,不如从提供更多灵活性和自由的东西开始,这正是p=none的作用。这个政策,虽然在保护方面没有什么作用,但可以作为一个优秀的监控工具,协助你的实施之旅。

监控你的电子邮件渠道可以帮助你防止由于错误的协议配置而导致的不必要的发送失败。它可以让你可视化和检测错误,并更快地排除故障。

DMARC 报告可以帮助您确定电子邮件验证策略的有效性。

虽然电子邮件认证不是银弹,但它可以成为你安全武器库中的一个有效工具。通过DMARC报告,你可以看到你的努力是否有效,以及你可能需要调整策略的地方。

有2种类型的报告。

在实施 DMARC 时,过多的厨师不会破坏肉汤。相反,安全专家建议将 DMARC 与 SPF 和 DKIM 搭配使用,以加强保护并降低误报的可能性。它还可以防止不必要的 DMARC 失败。

这在帮助你安全地实施拒绝策略方面起着关键的作用,确保即使SPF失败而DKIM通过,或者反过来,MARC将通过预期的信息。

当您试图避免不必要的 DMARC 失败时,在 SPF 记录中遗漏发送源可能会造成特别严重的后果。列出所有电子邮件发送源(包括第三方电子邮件供应商和服务提供商,如 Gmail、Microsoft O365、Yahoo Mail、Zoho 等)。

如果你只是把 SPF 和 DMARC 结合起来使用,这一点就特别重要。每次你添加或删除一个发送源,你的 SPF 记录都必须反映同样的变化。

一旦成功达到 p=拒绝,就会出现以下情况:

启用 p=reject 后,您的域并不会神奇地摆脱所有潜在和新出现的威胁!它只是在防御威胁方面做得更好了。这就是为什么您不应该在 p=reject 之后立即停止 DMARC 之旅的原因:

实现 p=reject 后,您必须采取以下必要步骤,以进一步加强电子邮件安全并维护域名声誉:

您可以继续查看 DMARC 报告并监控洞察力,以识别任何新的未授权电子邮件来源或错误配置。

确保同样的 p=reject 策略也适用于您的子域和非活动域。不安全的子域和停放域经常被黑客利用。

强制执行 DMARC 政策是对 BIMI.因此,一旦您实现了 DMARC,下一步自然就是为您的域名启用 BIMI!它将帮助您在发出的电子邮件中附加品牌徽标,并在 Google、Yahoo 和 Zoho Mail 等多个支持邮箱中获得蓝色验证复选标记。

使用 DMARC 保护您发出的电子邮件安全时,您收到的电子邮件会发生什么情况?启用 MTA-STS执行TLS加密,确保只有通过安全连接传输的邮件才能到达您的邮箱,从而防止中间人攻击。

审查并确保任何代表您发送电子邮件的第三方供应商遵守严格的电子邮件验证和安全标准。确保与供应商签订的合同中包含有关电子邮件验证合规性的条款。

预测性威胁情报服务可以通过先进的人工智能技术帮助您检测、预测和缓解新出现的基于电子邮件的威胁和网络攻击。将它们添加到您的安全堆栈中,可以大大提高您的域名保护能力。

监控电子邮件验证协议是 p=reject 之后生活中必不可少的一部分。它不仅能确保安全措施的有效性,还能让您更深入地了解其功能,从而确定最适合您的方案。

PowerDMARC 可帮助您实现从 p=none 到拒收的平稳过渡,同时为下一步做好准备。避免出现送达问题,轻松管理电子邮件验证协议、 联系联系我们!

什么是 DNS 转发及其 5 大优势

什么是 DNS 转发及其 5 大优势