电子邮件身份验证已成为网络安全的一项重要实践。这是因为假冒真实和知名组织的情况越来越多。据 福布斯预测,到 2025 年,每年与网络犯罪相关的成本将达到 10.5 万亿美元。

这就是采用电子邮件验证协议(如 DMARC等电子邮件验证协议变得至关重要的原因。基于域的消息验证、报告和一致性(DMARC)可以作为文本记录放入电子邮件发件人的域名系统(DNS)中。一旦启用,DMARC 就会开始验证和保护电子邮件。DMARC 策略可以防止网络钓鱼、电子邮件欺骗和勒索软件攻击,并提高电子邮件的送达率。

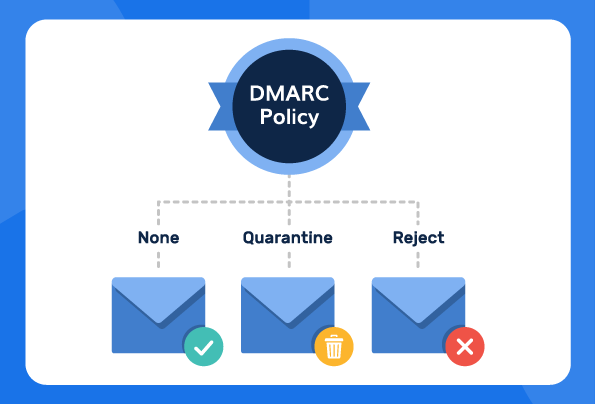

DMARC 策略指示电子邮件接收方如何处理验证失败的邮件。该策略可以指定三种可能的操作:

- DMARC 无

- DMARC 检疫

- DMARC 拒绝

将 DMARC 策略设置为 "拒绝",可以最大限度地降低域名滥用、品牌冒充、网络钓鱼和欺骗攻击的风险。

使用 DMARC 确保电子邮件安全

电子邮件很容易伪造,很难辨别真假。这就是 DMARC 的作用所在。DMARC 就像一个电子邮件安全检查站,在允许邮件通过之前会验证发件人的身份。事实上 Verizon 报告称超过 30% 的数据泄露都是由网络钓鱼攻击造成的,这就凸显了 DMARC 这种强大保护功能的必要性。通过使用 DMARC,您可以阻止欺骗企图,确保收件箱免受欺诈性电子邮件的攻击。

根据 RFC 7489的规定,DMARC 具有允许电子邮件发件人设置验证首选项的独特功能。启用该功能后,您还可以获得有关电子邮件处理和潜在域名滥用的报告。这使得 DMARC 在域名验证方面真正脱颖而出。

要开始 DMARC 的设置过程,需要对 DNS 做一些更改,并为协议添加 DNS TXT 记录。但是,对于非技术用户来说,手动执行该协议可能相当复杂。如果聘请外部 CISO 来为企业管理,成本甚至会相当高。因此,PowerDMARC 的DMARC 分析器是一个简单的替代方案。我们可以自动设置 DMARC 策略,为您节省时间和金钱。

在谷歌和雅虎发布新的电子邮件发件人要求之后,我找到了 PowerDMARC。PowerDMARC 很快就为我们提供了 DMARC 监控策略!它帮助我们慢慢地(但肯定地)转向强制政策,以获得更好的保护。",小企业主雷切尔?

什么是DMARC政策?

DMARC 策略是一组 DNS 级指令,可以设置为特殊的 TXT 记录。它告诉接收邮件服务器如何处理验证失败的电子邮件。它由DMARC记录中的 "p "标记表示,指定邮件服务器在邮件未通过 DMARC 验证时应采取的措施。

DMARC 策略在实践中可以帮助您确定如何严格处理可能试图冒充您的品牌的电子邮件。可以把它看作是您域名的保安。根据您的 ID,保安决定是否允许您进入大楼(这里指收件人的收件箱)。他可能会阻止你进入(拒绝),可能会将你发送到一个特殊的地方进行进一步审查(隔离),也可能直接让你进入(不允许)。

当您的 DMARC 策略为 p=reject 时,它可以帮助您防止欺骗、网络钓鱼和域名滥用,就像一个 "禁止擅闯 "标志,提醒那些试图冒充您品牌的不良行为者。

3 种 DMARC 政策:p=拒绝、p=无、p=隔离

根据电子邮件域名所有者希望建立的执行级别,有 3 种主要 DMARC 策略类型--无、隔离和拒绝。这些策略选项之间的主要区别取决于接收邮件传输代理在遵守邮件发件人在其 DNS 记录中定义的指定策略时所采取的行动。

下面是 3 种 DMARC 策略类型的简要概述和详细说明:

- DMARC 无:仅监控 "策略,不提供任何保护,适合部署初期使用。

- DMARC 隔离:标记或隔离未经授权的电子邮件。

- DMARC 拒绝:阻止收件箱访问未经授权的电子邮件

1.DMARC无政策

DMARC 策略无 (p=none) 是一种宽松模式,不会触发接收方的任何操作。该策略可用于监控电子邮件活动。它不提供任何级别的网络攻击保护。

无 政策实施用例

示例:v=DMARC1; p=none; rua= mailto:(电子邮件地址);

- 选择 "无 "策略的域名所有者的主要目的应该是收集发送源的信息,并对其通信和可发送性进行监控,而不会倾向于严格的身份验证。这可能是因为他们尚未准备好强制执行,正在慢慢分析当前形势。

- 接收电子邮件系统将从配置了此策略的域发送的邮件视为 "无操作 "邮件,这意味着即使这些邮件未能通过 DMARC,也不会采取任何措施丢弃或隔离它们。这些邮件将成功送达您的客户。

- DMARC 报告设置为 "p=none "时,仍会生成 DMARC 报告。收件人的 MTA 会向域名所有者发送汇总报告,为看似来自其域名的邮件提供详细的电子邮件验证状态信息。

2.DMARC 检疫政策

p= 隔离区提供了一定程度的保护,因为域所有者可以提示接收者将电子邮件退回到垃圾邮件文件夹,以便日后查看,以防万一DMARC 失败.

隔离策略实施用例

例如:v=DMARC1; p=quarantine; rua=mailto:(电子邮件地址);

- 隔离 "政策不是直接丢弃未经验证的电子邮件,而是采取 "先验证后信任 "的方法,为域名所有者提供维护安全的能力,同时还提供在接受电子邮件之前对其进行审查的选项。

- 将 DMARC 策略更改为 隔离可确保未通过 DMARC 验证的合法邮件不会在您仔细检查之前丢失。

- 在执行方面,这种方法可被视为中间方法,有利于顺利过渡到 p=拒绝,域名所有者可以 a) 评估 DMARC 对您的电子邮件的影响,b) 就是否应该丢弃标记的电子邮件做出明智的决定。

- 隔离策略还有助于减少收件箱的杂乱,确保您的收件箱不会被垃圾邮件塞得满满的。

3.DMARC 拒绝政策

最后,拒绝 DMARC 策略 (p=reject) 是一种执行策略。它确保拒绝未通过 DMARC 验证的邮件。DMARC 拒绝通过丢弃未经您授权的电子邮件来提供最大限度的执行。

拒绝政策实施用例

示例: v=DMARC1; p=reject; rua= mailto:(电子邮件地址);

- DMARC 拒绝增强了电子邮件的安全性。它可以防止攻击者发起网络钓鱼攻击或直接域名欺骗。DMARC 拒绝策略通过拦截可疑邮件来阻止欺诈性电子邮件。

- 如果您有足够的信心不隔离可疑邮件,那么 "拒绝 "策略就很适合您。

- 在选择拒绝 DMARC 之前,必须进行全面测试和计划。

- 在 DMARC 拒绝时,确保您的域已启用报告功能。

- 要 DIY 您的执行之旅,请从 p=none 开始,然后在监控每日报告的同时慢慢过渡到拒绝。

- 最好选择我们的 托管 DMARC解决方案来获得专家协助。我们的专业人员会指导您的 DMARC 实施和整个实施过程。

执行 DMARC 政策的好处

让我们深入了解为您的域设置严格的 DMARC 策略的优势:

1.直接防范网络钓鱼和 BEC

在 DMARC 拒绝时(在 执行)时,来自未经验证来源的电子邮件将被丢弃。这可以防止欺诈性电子邮件到达收件人的收件箱。因此,它能直接防止网络钓鱼攻击、欺骗、BEC 和 CEO 欺诈。

这一点尤为重要,因为

2.防范恶意软件的第一道防线

勒索软件和恶意软件通常通过假冒域名发送的虚假电子邮件传播。它们可以渗透并完全接管您的操作系统。拒收 DMARC 策略可确保将未经验证的电子邮件拦截在客户收件箱之外。这将自动防止客户点击有害附件。并进一步降低客户在不知情的情况下将勒索软件或恶意软件下载到系统中的几率。在这里,您的 DMARC 策略是抵御这些攻击的一道基本防线。

3.监控电子邮件渠道

如果您只想监控您的邮件交易和发送源,p=none 的 DMARC 就足够了。但是,这并不能保护您免受网络攻击。

4.在发送前审查可疑电子邮件

如果不想直接阻止未经授权的电子邮件,可以对其进行隔离。只需利用隔离 DMARC 策略,在接受可疑邮件之前对其进行审查。这样,电子邮件就会进入隔离文件夹,而不是收件箱。

哪种 DMARC 策略类型最好,为什么?

如果您想最大限度地提高电子邮件安全性并启用 Gmail 的蓝色勾选功能,DMARC 拒绝是最好的 DMARC 策略。.这是因为在 p=reject 时,域名所有者会主动阻止未经授权的邮件进入客户收件箱。您的 DMARC 策略可提供针对网络攻击的高度保护。这包括直接域名欺骗、网络钓鱼和其他形式的冒充威胁。因此,它也是一种有效的反网络钓鱼策略。

在 DMARC 执行中,您还可以实施 BIMI。通过 BIMI,您可以在 Gmail 和 Yahoo 收件箱中为您的电子邮件启用蓝色复选标记,这非常酷!

破解常见的 DMARC 政策误区

关于 DMARC 政策有一些常见的误解。其中一些可能会给您的邮件发送带来可怕的后果。让我们来了解一下这些误解及其背后的真相:

1.DMARC 不能防止欺骗

DMARC none 是一种 "不采取行动 "的策略,不能保护您的域名免受网络攻击。攻击者经常利用 p=none 策略来冒充域名。

多年来,一些域名所有者向 PowerDMARC 求助,解释他们是如何在实施了 DMARC 的情况下仍被欺骗的。经过进一步审查,我们的专家发现他们中的大多数人都将 DMARC 策略配置为 "无"。

2.在 p=none 时不会收到 DMARC 报告

即使在 p=none 时,只需为发件人指定一个有效的电子邮件地址,就能继续接收每日 DMARC 报告。

3.DMARC "隔离 "并不重要

DMARC 中的隔离策略经常被忽视,它在过渡阶段非常有用。域名所有者可以部署该策略,以实现从 "不采取行动 "到 "最大限度执行 "的平稳过渡。

4.DMARC 拒绝对可送达性的影响

即使在 DMARC 拒绝的情况下,您也可以确保您的合法电子邮件能够顺利送达。监控和分析发件人的活动会有所帮助。您还必须查看验证结果,以便更快地发现失败。

排除 DMARC 策略错误

以下是您可能会遇到的一些常见 DMARC 策略错误:

语法错误

在设置记录时,你应该警惕任何语法错误,以确保你的协议功能正确。

配置错误

配置 DMARC 策略时出错很常见,可以通过使用DMARC 检查器工具来避免。

DMARC sp政策

如果您配置了 DMARC 拒绝策略,但设置了子域策略为 "无",就无法实现合规性。这是由于出站电子邮件的策略覆盖造成的。

"DMARC 策略未启用 "错误

如果您在报告中遇到此错误信息,这说明您的 DNS 中缺少 DMARC 域策略或该策略被设置为 "无"。编辑您的记录,将 p=reject/quarantine 加入其中,这样就能解决问题。

更新、执行和优化 DMARC 政策的更安全方法

PowerDMARC 的 DMARC 分析器平台可帮助您轻松设置 DMARC 协议。使用我们的云原生界面,只需点击几下按钮即可监控和优化您的记录。让我们来了解一下它的主要优势:

- PowerDMARC 为您的 DMARC 聚合报告提供 7 种视图和过滤机制。每个视图的设计都是为了在任何 DMARC 策略模式下有效监控您的电子邮件流。

- 汇总报告易读、人性化、可导出

- 可对法证报告进行加密,以隐藏私人信息

- 我们的托管 DMARC 功能允许您轻松更新 DMARC 策略模式。您可以切换到 p=reject 模式,并实时有效地监控您的协议。为此,您无需进入 DNS 管理控制台。

- 我们的 24 小时积极支持团队将帮助您从宽松的 DMARC 政策顺利过渡到强制 DMARC 政策。这可以最大限度地提高您的安全性,同时确保可送达性。

- 您可以设置自定义电子邮件警报,以检测任何恶意活动,并尽早对威胁采取行动。

- 我们支持平台上的多租户和多语言翻译。这包括英语、法语、德语、日语、荷兰语、意大利语、西班牙语、俄语、挪威语、瑞典语和简体中文。

联系我们立即实施 DMARC 政策并轻松监控结果!

DMARC 政策常见问题解答

如何知道我的电子邮件是否符合 DMARC 标准?

PowerDMARC 客户可以通过查看仪表板摘要轻松评估其合规性。他们还可以借助 分析器.

如何修复 DMARC 策略?

您可以进入 DNS 管理页面手动修复策略。进入后,您需要编辑 DMARC TXT 记录。更简单的解决方案是使用我们的托管解决方案,只需单击一下即可更改策略。

默认 DMARC 策略是什么?

如果使用我们的 DMARC 生成器工具添加策略,我们会将 "无 "指定为默认模式。在手动执行过程中,您必须在 "p="字段中定义您的策略。否则,您的记录将被视为无效。

我们的内容和事实核查审查流程

本内容由网络安全专家撰写。我们的内部安全团队对其进行了仔细审核,以确保技术准确性和相关性。所有事实均已根据 IETF 官方文档进行核实。文中还提到了支持这些信息的报告和统计数据。

- 修复 SPF 错误克服 SPF DNS 查询次数过多限制- 2024 年 4 月 26 日

- 如何用三个步骤发布 DMARC 记录?- 2024 年 4 月 2 日

- DMARC 为什么会失败?在 2024 年修复 DMARC 故障- 2024 年 4 月 2 日