La autenticación del correo electrónico se ha convertido en una práctica importante en ciberseguridad. Esto se debe al aumento de la suplantación de identidad de organizaciones reales y conocidas. Según Forbesse prevé que el coste asociado a la ciberdelincuencia alcance los 10,5 billones de dólares anuales en 2025.

Por eso, la adopción de protocolos de autenticación del correo electrónico como DMARC resulta crucial. La autenticación, notificación y conformidad de mensajes basada en dominios, o DMARC, puede colocarse en el sistema de nombres de dominio (DNS) de un remitente de correo electrónico como un registro de texto. Una vez activado, DMARC empieza a validar y proteger los correos electrónicos. Una política DMARC puede evitar el phishing, la suplantación de identidad y los ataques de ransomware, además de mejorar los índices de entrega de correo electrónico.

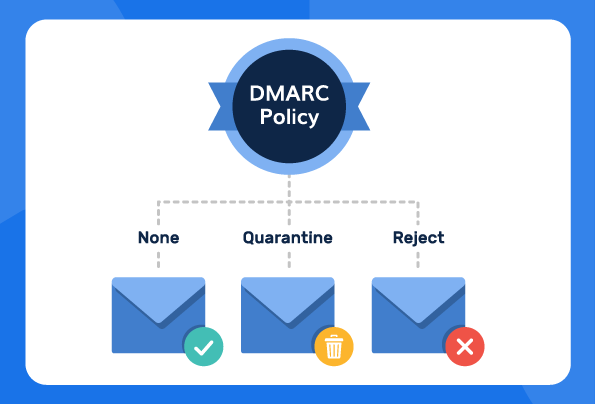

Su política DMARC indica a los receptores de correo electrónico cómo tratar los mensajes que no superan la autenticación. Esta política puede especificar tres acciones posibles:

- DMARC ninguno

- Cuarentena DMARC

- Rechazo DMARC

La política DMARC en "rechazar" puede minimizar el riesgo de abuso de dominio, suplantación de marca, phishing y ataques de spoofing.

Protección del correo electrónico con DMARC

Los mensajes de correo electrónico pueden falsificarse fácilmente, por lo que es difícil distinguir los auténticos de los falsos. Ahí es donde entra DMARC. DMARC es como un punto de control de seguridad del correo electrónico que verifica la identidad del remitente antes de dejar pasar los mensajes. De hecho, Verizon informa que más del 30% de todos los datos comprometidos son resultado de ataques de phishing, lo que subraya la necesidad de una protección potente como DMARC. Al utilizar DMARC, puede bloquear los intentos de suplantación de identidad y garantizar que su bandeja de entrada permanezca a salvo de correos electrónicos fraudulentos.

Según RFC 7489 del IETF, DMARC tiene la capacidad única de permitir a los remitentes de correo electrónico establecer preferencias para la autenticación. Al habilitarlo, también se pueden obtener informes sobre la gestión del correo electrónico y el posible abuso del dominio. Esto hace que DMARC destaque realmente en términos de validación de dominios.

Para iniciar el proceso de configuración de DMARC, es necesario realizar algunos cambios en DNS e incluir registros DNS TXT para los protocolos. Sin embargo, la implementación manual de este protocolo puede resultar bastante compleja para usuarios sin conocimientos técnicos. Incluso puede resultar bastante costoso si contrata a un CISO externo para que lo gestione para su empresa. Por ello, el analizador DM ARC de PowerDMARC es una alternativa sencilla. Automatizamos la configuración de su política DMARC, ahorrándole tiempo y dinero.

Encontré PowerDMARC después de que se publicaran los nuevos requisitos de remitente de correo electrónico de Google y Yahoo. PowerDMARC nos proporcionó una política DMARC de supervisión en un abrir y cerrar de ojos. Nos ayudó a cambiar lentamente (pero con seguridad) a una política reforzada para una mejor protección.", informó la pequeña empresaria Rachel R.

¿Qué es una política DMARC?

Una política DMARC es un conjunto de instrucciones a nivel de DNS que puede configurarse como un registro TXT especial. Indica a los servidores de correo receptores cómo tratar los correos electrónicos que no superan la autenticación. Se indica mediante la etiqueta "p" en el registro DMARC que especifica la acción que los servidores de correo deben realizar si un correo electrónico no supera la validación DMARC.

Una política DMARC en la práctica puede ayudarle a determinar el grado de rigor con el que desea tratar los correos electrónicos que intenten suplantar la identidad de su marca. Considérelo un guardia de seguridad para su dominio. Dependiendo de su identificación, el guardia determina si le deja entrar en el edificio (en este caso, la bandeja de entrada de su receptor). Puede que te impida entrar (rechazar), puede que te envíe a un lugar especial para una revisión posterior (cuarentena), o puede que simplemente te deje entrar (ninguno).

Su política DMARC cuando está en p=reject puede ayudarle a prevenir la suplantación de identidad, el phishing y el abuso de nombres de dominio, actuando como una señal de "no pasar" para los malos actores que intentan hacerse pasar por su marca.

3 Tipos de políticas DMARC: p=reject, p=none, p=quarantine

Dependiendo del nivel de cumplimiento que deseen establecer los propietarios de dominios de correo electrónico, existen 3 tipos principales de políticas DMARC: ninguna, cuarentena y rechazo. La principal diferencia entre estas opciones de política viene determinada por la acción tomada por el agente de transferencia de correo receptor al adherirse a la política especificada definida por el remitente de correo en su registro DNS.

A continuación se ofrece una breve descripción de los 3 tipos de políticas DMARC, junto con explicaciones detalladas:

- DMARC Ninguno: Una política de "sólo monitorización" que no ofrece protección - buena para las primeras etapas de su despliegue.

- Cuarentena DMARC: Marca o pone en cuarentena los correos electrónicos no autorizados.

- Rechazo DMARC: Bloquea el acceso a la bandeja de entrada de correos electrónicos no autorizados.

1. DMARC Ninguna política

La política DMARC none (p=none) es un modo relajado que no desencadena ninguna acción por parte del receptor. Esta política puede utilizarse para supervisar la actividad del correo electrónico. No proporciona ningún nivel de protección contra ciberataques.

Ninguno Casos prácticos de aplicación de políticas

Ejemplo: v=DMARC1; p=none; rua= mailto:(dirección de correo electrónico);

- El principal objetivo de los propietarios de dominios que seleccionan la política "ninguna" debería ser recopilar información sobre las fuentes de envío y mantener un control sobre sus comunicaciones y entregabilidad sin inclinarse por una autenticación estricta. Esto puede deberse a que aún no están preparados para comprometerse con el cumplimiento y se están tomando su tiempo para analizar la situación actual.

- Los sistemas de recepción de correo electrónico tratan los mensajes enviados desde dominios configurados con esta política como "sin acción", lo que significa que aunque estos mensajes no pasen el DMARC, no se tomará ninguna acción para descartarlos o ponerlos en cuarentena. Estos mensajes llegarán correctamente a sus clientes.

- Los informes DMARC se siguen generando cuando se ha configurado "p=none". El MTA del destinatario envía informes agregados al propietario del dominio, proporcionando información detallada sobre el estado de autenticación del correo electrónico para los mensajes que parecen originarse en su dominio.

2. Política de cuarentena DMARC

p=quarantine proporciona cierto nivel de protección, ya que el propietario del dominio puede solicitar al receptor que devuelva los correos electrónicos a la carpeta de correo no deseado para revisarlos más tarde en caso de queDMARC falle.

Casos prácticos de aplicación de la política de cuarentena

Ejemplo: v=DMARC1; p=quarantine; rua=mailto:(dirección de correo electrónico);

- En lugar de descartar directamente los correos electrónicos no autenticados, la política de "cuarentena" ofrece a los propietarios de dominios la posibilidad de mantener la seguridad a la vez que ofrecen la opción de revisar los correos electrónicos antes de aceptarlos, adoptando el enfoque de "verificar y luego confiar".

- Cambiar su política DMARC a cuarentena DMARC garantiza que los mensajes legítimos que no superen la autenticación DMARC no se perderán antes de que los inspeccione detenidamente.

- Este enfoque puede considerarse intermedio en términos de aplicación y facilita una transición suave a p=reject, en la que los propietarios de dominios pueden a) evaluar el impacto de DMARC en sus mensajes de correo electrónico y b) tomar decisiones informadas sobre si deben descartar o no los mensajes marcados.

- La política de cuarentena también ayuda a reducir el desorden de la bandeja de entrada, garantizando que no se sobrecargue con mensajes de spam.

3. Política de rechazo DMARC

Por último, la política de rechazo DMARC (p=reject) es una política de aplicación. Garantiza el rechazo de los mensajes que no superen la autenticación DMARC. DMARC reject proporciona el máximo cumplimiento al descartar los correos electrónicos no autorizados por usted.

Casos prácticos de aplicación de la política de rechazo

Ejemplo: v=DMARC1; p=reject; rua= mailto:(dirección de correo electrónico);

- El rechazo DMARC mejora la seguridad de su correo electrónico. Puede evitar que los atacantes lancen ataques de phishing o suplantación directa de dominio. La política de rechazo DMARC detiene los correos electrónicos fraudulentos bloqueando los mensajes que parecen sospechosos.

- Si está lo suficientemente seguro como para no poner en cuarentena los mensajes sospechosos, la política de "rechazar" es la adecuada para usted.

- Es importante realizar pruebas exhaustivas y planificar antes de optar por el rechazo DMARC.

- Asegúrese de que los informes estén activados para su dominio cuando se rechace DMARC.

- Para DIY su viaje de la aplicación, comience en p=none y entonces mueva lentamente para rechazar mientras que supervisa sus informes diarios.

- Lo ideal es optar por nuestro solución DMARC alojada alojada para obtener asistencia experta. Nuestros profesionales le guiarán en la implantación de DMARC y en todo el proceso de aplicación.

Ventajas de aplicar su política DMARC

Profundicemos en las ventajas de establecer una política DMARC estricta para su dominio:

1. Protección directa contra phishing y BEC

Al rechazar DMARC (en DMARC enforcement), se descartan los correos electrónicos procedentes de fuentes no autenticadas. Esto impide que los correos fraudulentos lleguen a la bandeja de entrada de su destinatario. Por lo tanto, ofrece una protección directa contra los ataques de phishing, spoofing, BEC y fraude CEO.

Esto es especialmente importante porque:

- El informe de Verizon 2023 de Verizon revela que el 36% de las violaciones de datos están relacionadas con el phishing.

- El informe 2023 BEC concluye que a los ciberdelincuentes les encanta hacerse pasar por marcas conocidas

2. La primera línea de defensa contra el software malicioso

El ransomware y el malware suelen propagarse a través de correos electrónicos falsos enviados desde nombres de dominio suplantados. Pueden infiltrarse y apoderarse completamente de su sistema operativo. Una política DMARC en el rechazo garantiza que los correos electrónicos no autenticados sean bloqueados fuera de la bandeja de entrada de sus clientes. Esto evita automáticamente que sus clientes hagan clic en archivos adjuntos dañinos. Y además minimiza las posibilidades de que descarguen sin saberlo ransomware o malware en su sistema. En este caso, su política DMARC actúa como una línea de defensa elemental contra estos ataques.

3. Para supervisar sus canales de correo electrónico

Si simplemente desea supervisar sus transacciones de mensajes y fuentes de envío, un DMARC en p=none es suficiente. Sin embargo, esto no le protegerá contra los ciberataques.

4. Revisar los correos sospechosos antes de su entrega

Si no desea bloquear directamente los correos electrónicos no autorizados, puede ponerlos en cuarentena. Simplemente aproveche la política DMARC de cuarentena para revisar los mensajes sospechosos antes de aceptarlos. De este modo, los correos electrónicos se alojarán en la carpeta de cuarentena en lugar de en la bandeja de entrada.

¿Cuál es el mejor tipo de política DMARC y por qué?

DMARC reject es la mejor política DMARC si desea maximizar sus esfuerzos de seguridad del correo electrónico y activar la función de la marca azul de Gmail.. Esto se debe a que cuando está en p=reject, los propietarios de dominio bloquean activamente los mensajes no autorizados de las bandejas de entrada de sus clientes. Su política DMARC proporciona un alto grado de protección contra los ciberataques. Esto incluye la suplantación directa de dominio, el phishing y otras formas de amenazas de suplantación de identidad. Por lo tanto, también funciona como una eficaz política antiphishing.

En la aplicación de DMARC, también puede aplicar BIMI. BIMI le permite activar marcas de verificación azules para sus correos electrónicos en las bandejas de entrada de Gmail y Yahoo, ¡lo cual está muy bien!

Mitos sobre la política DMARC

Existen algunas ideas erróneas sobre las políticas DMARC. Algunas de ellas pueden tener consecuencias terribles en la entrega de su correo. Conozcamos cuáles son y qué hay de verdad tras ellas:

1. DMARC no puede evitar la suplantación de identidad

DMARC none es una política de "no acción" y no puede proteger su dominio contra ciberataques. Los atacantes suelen explotar la política p=none para suplantar dominios.

A lo largo de los años, varios propietarios de dominios se han puesto en contacto con PowerDMARC, explicando cómo estaban siendo suplantados incluso con DMARC implementado. Tras una revisión posterior, nuestros expertos descubrieron que la mayoría de ellos tenían su política DMARC configurada en "ninguna".

2. No recibirá informes DMARC en p=none

Incluso con p=none puede seguir recibiendo informes DMARC diarios simplemente especificando una dirección de correo electrónico válida para el remitente.

3. La "cuarentena" DMARC no es importante

A menudo pasada por alto, la política de cuarentena en DMARC es extremadamente útil para sus fases de transición. Los propietarios de dominios pueden desplegarla para realizar una transición suave de la no acción a la máxima aplicación.

4. El rechazo DMARC afecta a la entregabilidad

Incluso en caso de rechazo DMARC, puede asegurarse de que sus correos legítimos se entregan sin problemas. Supervisar y analizar las actividades de sus remitentes puede ayudarle. También debe revisar sus resultados de autenticación para detectar fallos más rápidamente.

Solución de errores de política DMARC

Los siguientes son algunos errores comunes de la política DMARC que puede encontrar:

Errores de sintaxis

Debe estar atento a cualquier error de sintaxis mientras configura su registro para asegurarse de que su protocolo funciona correctamente.

Errores de configuración

Los errores al configurar la política DMARC son comunes y pueden evitarse utilizando un comprobador DMARC de DMARC.

Política DMARC sp

Si configura una política de rechazo DMARC, pero configura sus políticas de políticas de subdominio a ninguna, no podrá lograr el cumplimiento. Esto se debe a una anulación de la política en sus correos electrónicos salientes.

"Error "Política DMARC no activada

Si se encuentra con este mensaje de error en sus informes, esto apunta a que falta una política de dominio DMARC en su DNS o que está configurada como "ninguna". Edite su registro para incorporar p=reject/quarantine y esto debería solucionar el problema.

Una forma más segura de actualizar, aplicar y optimizar su política DMARC

Analizador analizador DMARC le ayuda a configurar sin esfuerzo el protocolo DMARC. Utilice nuestra interfaz nativa en la nube para supervisar y optimizar sus registros con solo pulsar un botón. Exploremos sus principales ventajas:

- PowerDMARC ofrece 7 vistas y mecanismos de filtrado para sus informes DMARC Aggregate. Cada vista está diseñada para supervisar eficazmente los flujos de correo electrónico en cualquier modo de política DMARC.

- Los informes agregados son fáciles de leer, están adaptados a las personas y se pueden exportar.

- Los informes forenses pueden encriptarse para ocultar información privada

- Nuestra función DMARC alojada le permite actualizar sus modos de política DMARC fácilmente. Puede cambiar a p=reject y supervisar su protocolo de forma eficaz y en tiempo real. No necesitará entrar en su consola de gestión de DNS para ello.

- Nuestro equipo de soporte activo las 24 horas le ayudará a pasar sin problemas de una política DMARC relajada a una aplicada. Esto puede maximizar su seguridad al tiempo que garantiza la entregabilidad.

- Puede configurar alertas personalizadas por correo electrónico para detectar cualquier actividad maliciosa y actuar antes contra las amenazas.

- La plataforma admite varios usuarios y traducciones a varios idiomas. Esto incluye inglés, francés, alemán, japonés, holandés, italiano, español, ruso, noruego, sueco y chino simplificado.

Póngase en contacto con nosotros hoy mismo para implantar una política DMARC y supervisar fácilmente sus resultados.

Preguntas frecuentes sobre la política DMARC

¿Cómo sé si mi correo electrónico es compatible con DMARC?

Los clientes de PowerDMARC pueden evaluar fácilmente su cumplimiento consultando el resumen del panel. También pueden analizar su postura de seguridad actual con la ayuda de PowerAnalyzer.

¿Cómo arreglo mi política DMARC?

Puede arreglar manualmente su política entrando en su administración de DNS. Una vez dentro, deberá editar su registro DMARC TXT. Una solución más sencilla es utilizar nuestra solución alojada para realizar cambios en su política con un solo clic.

¿Cuál es la política DMARC por defecto?

Si utiliza nuestra herramienta generadora de DMARC para añadir su política, asignamos "none" como modo por defecto. Durante la implementación manual, tiene que definir su política en el campo "p=". De lo contrario, su registro se considerará inválido.

Nuestro proceso de revisión de contenidos y veracidad

Este contenido ha sido redactado por un experto en ciberseguridad. Ha sido meticulosamente revisado por nuestro equipo interno de seguridad para garantizar su precisión técnica y relevancia. Todos los datos se han contrastado con la documentación oficial del IETF. También se mencionan referencias a informes y estadísticas que respaldan la información.

- Solucionar el error SPF: Superar el límite de demasiadas búsquedas DNS de SPF - 26 de abril de 2024

- ¿Cómo publicar un registro DMARC en 3 pasos? - 2 de abril de 2024

- ¿Por qué falla DMARC? Solucionar el fallo de DMARC en 2024 - 2 de abril de 2024