作为DMARC服务提供商,我们经常被问到这个问题:"如果 DMARC 只使用 SPF 和 DKIM 身份验证,我们为什么还要使用 DMARC?这不是没有必要吗?

从表面上看,这似乎没有什么区别,但现实是非常不同的。DMARC不仅仅是SPF和DKIM技术的组合,它本身是一个全新的协议。它有几个特点,使它成为世界上最先进的电子邮件认证标准之一,并且是企业的绝对必需品。

但是,等一下。我们还没有准确回答你为什么需要DMARC。它提供了什么SPF和DKIM没有的东西?嗯,这是个相当长的答案;对于一篇博文来说,太长了。所以让我们把它分开,先谈谈SPF。如果你对它不熟悉,这里有一个简单的介绍。

什么是SPF?

SPF,即发件人政策框架,是一个电子邮件认证协议,可以保护电子邮件接收者免受欺骗性的电子邮件。它本质上是一个授权通过你(域名所有者)的渠道发送电子邮件的所有IP地址的列表。当接收服务器看到来自你的域名的邮件时,它会检查你的DNS上公布的SPF记录。如果发件人的IP在这个 "列表 "中,邮件就会被传送。如果不是,服务器会拒绝该邮件。

正如你所看到的,SPF做得很好,把很多不怀好意的电子邮件拒之门外,这些电子邮件可能会损害你的设备或破坏你组织的安全系统。但是,SPF并不像一些人可能认为的那样好。这是因为它有一些非常重要的缺点。让我们来谈谈这些问题中的一些。

SPF的局限性

SPF记录不适用于发件人地址

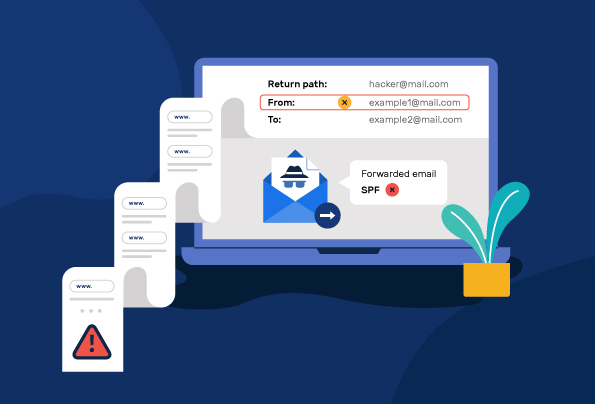

电子邮件有多个地址来识别它们的发件人:你通常看到的发件人地址,以及隐藏的返回路径地址,需要点击一到两次才能看到。在启用SPF的情况下,接收电子邮件的服务器会查看Return Path,并检查来自该地址的域名的SPF记录。

这里的问题是,攻击者可以利用这一点,在他们的返回路径地址中使用一个假域名,而在发件人部分使用一个合法(或看起来合法)的电子邮件地址。即使接收者要检查发件人的电子邮件ID,他们也会先看到发件人地址,而通常不会去检查返回路径。事实上,大多数人甚至不知道有返回路径地址这种东西。

通过使用这种简单的技巧,SPF可以很容易地被规避,而且它甚至使有SPF保护的域名在很大程度上受到伤害。

SPF记录有一个DNS查询限制

SPF记录包含一个由域名所有者授权发送电子邮件的所有IP地址的列表。然而,它们有一个关键的缺点。接收服务器需要检查该记录,看发件人是否被授权,为了减少服务器的负荷,SPF记录有10次DNS查询的限制。

这意味着,如果你的组织使用多个第三方供应商,通过你的域名发送电子邮件,那么 SPF 记录最终会超过这个限制。除非进行适当的优化(自己做起来并不容易),否则 SPF 记录会有一个非常有限的限制。当你超过这个限制时,SPF的实现就会被认为是无效的,你的邮件就无法通过SPF。这有可能损害你的邮件发送率。

当电子邮件被转发时,SPF并不总是起作用

SPF还有一个关键的故障点,会损害你的邮件送达能力。当你在你的域名上实施了SPF,而有人转发你的邮件时,转发的邮件会因为你的SPF政策而被拒绝。

这是因为转发的信息改变了电子邮件的收件人,但电子邮件发件人的地址却保持不变。这就成了一个问题,因为邮件包含了原发件人的From地址,但是接收服务器看到的是一个不同的IP。转发邮件服务器的IP地址并不包括在原发件人的域名的SPF记录中。这可能导致邮件被接收服务器拒绝。

DMARC是如何解决这些问题的?

DMARC使用SPF和DKIM的组合来验证电子邮件。一封电子邮件需要通过SPF或DKIM,才能通过DMARC并被成功传递。而且,它还增加了一个关键功能,使它比单独的SPF或DKIM有效得多。报告。

通过DMARC 报告,您每天都能获得有关电子邮件渠道状态的反馈。这包括有关 DMARC 调整的信息、验证失败的电子邮件数据以及潜在欺骗尝试的详细信息。

如果你想知道如何做才能不被欺骗,请查看我们关于避免电子邮件欺骗的5大方法的便捷指南。

- 区块链能帮助提高电子邮件安全吗?- 2024 年 5 月 9 日

- 数据中心代理:揭开代理世界的神秘面纱- 2024 年 5 月 7 日

- Kimsuky 在最近的网络钓鱼攻击中利用 DMARC "无 "策略- 2024 年 5 月 6 日