Como fornecedor de serviços DMARC, fazem-nos muitas vezes esta pergunta: "Se o DMARC apenas utiliza a autenticação SPF e DKIM, porque é que nos devemos preocupar com o DMARC? Não é simplesmente desnecessário?"

Na superfície pode parecer que faz pouca diferença, mas a realidade é muito diferente. O DMARC não é apenas uma combinação de tecnologias SPF e DKIM, é um protocolo inteiramente novo por si só. Tem várias características que o tornam um dos mais avançados padrões de autenticação de correio electrónico do mundo, e uma necessidade absoluta para as empresas.

Mas espere um minuto. Ainda não respondemos exactamente porque precisa de DMARC. O que é que oferece que o SPF e o DKIM não oferecem? Bem, essa é uma resposta bastante longa; demasiado longa para apenas um post no blogue. Portanto, vamos dividi-lo e falar primeiro sobre SPF. Caso não esteja familiarizado com ele, aqui vai uma introdução rápida.

O que é SPF?

SPF, ou Sender Policy Framework, é um protocolo de autenticação de correio electrónico que protege o receptor de correio electrónico de e-mails falsificados. É essencialmente uma lista de todos os endereços IP autorizados a enviar correio electrónico através dos seus canais (o proprietário do domínio). Quando o servidor receptor vê uma mensagem do seu domínio, verifica o seu registo SPF que é publicado no seu DNS. Se o IP do remetente constar desta 'lista', o correio electrónico é entregue. Caso contrário, o servidor rejeita a mensagem de correio electrónico.

Como pode ver, o SPF faz um bom trabalho mantendo de fora muitos e-mails não solicitados que podem danificar o seu dispositivo ou comprometer os sistemas de segurança da sua organização. Mas SPF não é quase tão bom como algumas pessoas possam pensar. Isso é porque tem alguns inconvenientes muito importantes. Vamos falar de alguns destes problemas.

Limitações do FPS

Os registos SPF não se aplicam ao endereço From

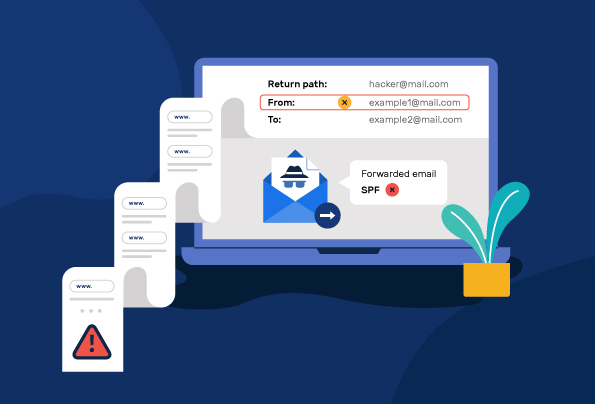

Os e-mails têm múltiplos endereços para identificar o seu remetente: o endereço From que normalmente vê, e o endereço Return Path que está oculto e requer um ou dois cliques para ser visualizado. Com o SPF activado, o servidor de correio electrónico receptor analisa o Caminho de Retorno e verifica os registos SPF do domínio a partir desse endereço.

O problema aqui é que os atacantes podem explorar isto utilizando um domínio falso no seu endereço do Caminho de Retorno e um endereço de correio electrónico legítimo (ou com aspecto legítimo) na secção De. Mesmo que o receptor verificasse o endereço de correio electrónico do remetente, veria primeiro o endereço De, e normalmente não se preocupa em verificar o Caminho de Regresso. De facto, a maioria das pessoas nem sequer tem conhecimento de que existe uma coisa como o endereço do Caminho de Regresso.

SPF pode ser facilmente contornado usando este truque simples, e deixa até domínios seguros com SPF em grande parte vulneráveis.

Os registos SPF têm um limite de pesquisa DNS

Os registos SPF contêm uma lista de todos os endereços IP autorizados pelo proprietário do domínio para o envio de e-mails. No entanto, têm uma desvantagem crucial. O servidor receptor precisa de verificar o registo para ver se o remetente está autorizado, e para reduzir a carga no servidor, os registos SPF têm um limite de 10 consultas DNS.

Isto significa que se a sua organização utiliza múltiplos vendedores terceiros que enviam e-mails através do seu domínio, o registo SPF pode acabar por ultrapassar esse limite. A menos que seja devidamente optimizado (o que não é fácil de fazer por si próprio), os registos SPF terão um limite muito restritivo. Quando ultrapassa este limite, a implementação do SPF é considerada inválida e o seu correio electrónico falha o SPF. Isto pode potencialmente prejudicar as taxas de entrega do seu correio electrónico.

SPF nem sempre funciona quando o e-mail é reencaminhado

O SPF tem outro ponto crítico de falha que pode prejudicar a sua entregabilidade de correio electrónico. Quando tiver implementado o SPF no seu domínio e alguém encaminhar o seu correio electrónico, o correio electrónico encaminhado pode ser rejeitado devido à sua política SPF.

Isto porque a mensagem reencaminhada mudou o destinatário do e-mail, mas o endereço do remetente do e-mail permanece o mesmo. Isto torna-se um problema porque a mensagem contém o endereço original do remetente De mas o servidor receptor está a ver um IP diferente. O endereço IP do servidor de reencaminhamento de correio electrónico não está incluído no registo SPF do domínio do remetente original. Isto poderia resultar na rejeição da mensagem de correio electrónico pelo servidor receptor.

Como é que o DMARC resolve estas questões?

DMARC utiliza uma combinação de SPF e DKIM para autenticar o correio electrónico. Um e-mail precisa de passar por SPF ou DKIM para passar por DMARC e ser entregue com sucesso. E também acrescenta uma característica chave que o torna muito mais eficaz do que apenas o SPF ou o DKIM: Relatórios.

Com os relatórios DMARC, obtém feedback diário sobre o estado dos seus canais de correio eletrónico. Isto inclui informações sobre o seu alinhamento DMARC, dados sobre emails que falharam a autenticação e detalhes sobre potenciais tentativas de falsificação.

Se estiver a pensar no que pode fazer para não ser falsificado, consulte o nosso guia prático sobre as 5 principais formas de evitar a falsificação de e-mails.

- Proxies de centro de dados: Revelando o cavalo de batalha do mundo proxy - 7 de maio de 2024

- Kimsuky explora políticas DMARC "Nenhum" em recentes ataques de phishing - 6 de maio de 2024

- Aumento de fraudes fiscais e ataques de imitação de e-mail do IRS durante a época fiscal - 2 de maio de 2024