Jako dostawca usług DMARC często otrzymujemy to pytanie: "Jeśli DMARC używa tylko uwierzytelniania SPF i DKIM, to dlaczego powinniśmy zawracać sobie głowę DMARC? Czy nie jest to po prostu niepotrzebne?"

Na pierwszy rzut oka może się wydawać, że to niewielka różnica, ale rzeczywistość jest zupełnie inna. DMARC nie jest tylko połączeniem technologii SPF i DKIM, jest to zupełnie nowy protokół sam w sobie. Posiada on kilka cech, które czynią go jednym z najbardziej zaawansowanych standardów uwierzytelniania emaili na świecie i absolutną koniecznością dla firm.

Ale poczekaj chwilę. Nie odpowiedzieliśmy dokładnie dlaczego potrzebujesz DMARC. Co on oferuje, czego nie oferują SPF i DKIM? Cóż, to dość długa odpowiedź; zbyt długa jak na jeden wpis na blogu. Więc podzielmy to i porozmawiajmy najpierw o SPF. Na wypadek gdybyś nie był z nim zaznajomiony, oto krótkie wprowadzenie.

Co to jest SPF?

SPF, lub Sender Policy Framework, jest protokołem uwierzytelniania emaili, który chroni odbiorcę emaili przed spoofed emailami. Jest to w zasadzie lista wszystkich adresów IP upoważnionych do wysyłania emaili poprzez Twoje (właściciela domeny) kanały. Kiedy serwer odbiorczy widzi wiadomość z Twojej domeny, sprawdza Twój rekord SPF, który jest opublikowany w Twoim DNS. Jeśli IP nadawcy znajduje się na tej "liście", email zostaje dostarczony. Jeśli nie, serwer odrzuca wiadomość.

Jak widać, SPF całkiem nieźle radzi sobie z ochroną przed wieloma nieprzyjemnymi emailami, które mogą uszkodzić Twoje urządzenie lub narazić na szwank systemy bezpieczeństwa Twojej organizacji. Ale SPF nie jest tak dobry jak niektórzy mogą myśleć. Dzieje się tak dlatego, że ma kilka bardzo poważnych wad. Porozmawiajmy o niektórych z tych problemów.

Ograniczenia SPF

Rekordy SPF nie mają zastosowania do adresu From.

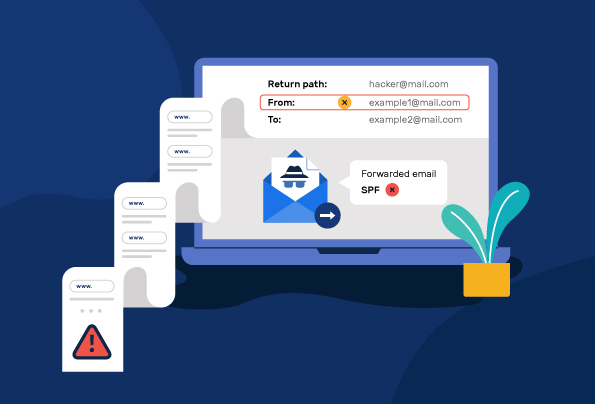

E-maile mają wiele adresów identyfikujących ich nadawcę: adres Od, który zwykle widzisz, oraz adres Ścieżki zwrotnej, który jest ukryty i wymaga jednego lub dwóch kliknięć, aby go zobaczyć. Z włączonym SPF, serwer odbierający email patrzy na ścieżkę zwrotną i sprawdza rekordy SPF domeny z tego adresu.

Problem polega na tym, że atakujący mogą to wykorzystać, używając fałszywej domeny w adresie ścieżki zwrotnej i legalnego (lub wyglądającego na legalny) adresu e-mail w sekcji Od. Nawet jeśli odbiorca sprawdziłby identyfikator nadawcy, najpierw zobaczyłby adres From i zazwyczaj nie zawracałby sobie głowy sprawdzaniem Return Path. W rzeczywistości, większość ludzi nie jest nawet świadoma istnienia czegoś takiego jak adres Return Path.

SPF może być dość łatwo ominięty przez użycie tej prostej sztuczki, a to sprawia, że nawet domeny zabezpieczone SPF są w dużej mierze podatne na ataki.

Rekordy SPF mają ograniczenie DNS lookup

Rekordy SPF zawierają listę wszystkich adresów IP, które zostały upoważnione przez właściciela domeny do wysyłania e-maili. Jednakże, mają one zasadniczą wadę. Serwer odbiorczy musi sprawdzić rekord, aby sprawdzić czy nadawca jest autoryzowany, a żeby zmniejszyć obciążenie serwera, rekordy SPF mają limit 10 odwołań do DNS.

Oznacza to, że jeśli Twoja organizacja korzysta z wielu zewnętrznych dostawców, którzy wysyłają e-maile przez Twoją domenę, rekord SPF może przekroczyć ten limit. O ile nie zostaną odpowiednio zoptymalizowane (co nie jest łatwe do zrobienia samemu), rekordy SPF będą miały bardzo restrykcyjny limit. Gdy przekroczysz ten limit, implementacja SPF zostanie uznana za niepoprawną, a Twój email nie otrzyma SPF. Może to potencjalnie zaszkodzić Twoim wskaźnikom dostarczalności emaili.

SPF nie zawsze działa, gdy email jest przekazywany dalej

SPF ma jeszcze jeden krytyczny punkt awarii, który może zaszkodzić dostarczalności Twoich emaili. Jeśli zaimplementowałeś SPF na swojej domenie i ktoś przekazuje dalej Twoją wiadomość, przekazana wiadomość może zostać odrzucona z powodu Twojej polityki SPF.

Dzieje się tak, ponieważ przekazana wiadomość zmieniła odbiorcę, ale adres nadawcy pozostał ten sam. Staje się to problemem, ponieważ wiadomość zawiera adres From oryginalnego nadawcy, ale serwer odbierający widzi inny IP. Adres IP serwera przekierowującego nie jest zawarty w rekordzie SPF oryginalnej domeny nadawcy. Może to spowodować odrzucenie wiadomości przez serwer odbierający.

W jaki sposób DMARC rozwiązuje te problemy?

DMARC używa kombinacji SPF i DKIM do uwierzytelniania emaili. Email musi przejść albo SPF albo DKIM aby przejść DMARC i zostać pomyślnie dostarczony. DMARC dodaje również jedną kluczową cechę, która czyni go o wiele bardziej efektywnym niż SPF lub DKIM: Raportowanie.

Dzięki raportowaniu DMARC codziennie otrzymujesz informacje zwrotne na temat stanu Twoich kanałów e-mail. Obejmuje to informacje o wyrównaniu DMARC, dane o wiadomościach e-mail, które nie przeszły uwierzytelnienia oraz szczegóły dotyczące potencjalnych prób spoofingu.

Jeśli zastanawiasz się, co możesz zrobić, aby nie dać się nabrać na spoofing, zapoznaj się z naszym podręcznym przewodnikiem na temat 5 sposobów unikania spoofingu pocztyelektronicznej.

- Czy Blockchain może pomóc poprawić bezpieczeństwo poczty e-mail? - 9 maja 2024 r.

- Serwery proxy dla centrów danych: Odsłonięcie konia roboczego świata proxy - 7 maja 2024 r.

- Kimsuky wykorzystuje zasady DMARC "None" w ostatnich atakach phishingowych - 6 maja 2024 r.