Mail Transfer Agent-Strict Transport Security (MTA-STS) es un nuevo estándar que permite a los proveedores de servicios de correo la capacidad de imponer la Seguridad de la Capa de Transporte (TLS ) para asegurar las conexiones SMTP, y especificar si los servidores SMTP remitentes deben rechazar la entrega de correos electrónicos a hosts MX que no ofrezcan TLS con un certificado de servidor fiable. Se ha demostrado que mitiga con éxito los ataques de degradación de TLS y los ataques Man-In-The-Middle (MITM).

En términos más sencillos, MTA-STS es un estándar de Internet que asegura las conexiones entre servidores de correo SMTP. El problema más destacado de SMTP es que el cifrado es completamente opcional y no se aplica durante la transferencia de correo. Por eso SMTP adoptó el comando STARTTLS para pasar del texto plano al cifrado. Este fue un paso valioso para mitigar los ataques pasivos, sin embargo, abordar los ataques a través de redes activas y los ataques MITM seguía sin abordarse.

Por lo tanto, el problema que resuelve el MTA-STS es que el SMTP utiliza un cifrado oportunista, es decir, si no se puede establecer un canal de comunicación cifrado, la conexión vuelve a ser de texto plano, manteniendo así a raya los ataques MITM y de degradación.

¿Qué es un ataque de degradación de TLS?

Como ya sabemos, SMTP no venía con un protocolo de encriptación y ésta tuvo que ser adaptada posteriormente para mejorar la seguridad del protocolo existente añadiendo el comando STARTTLS. Si el cliente soporta el cifrado (TLS), entenderá el verbo STARTTLS e iniciará un intercambio TLS antes de enviar el correo electrónico para asegurarse de que está cifrado. Si el cliente no conoce TLS, simplemente ignorará el comando STARTTLS y enviará el correo electrónico en texto plano.

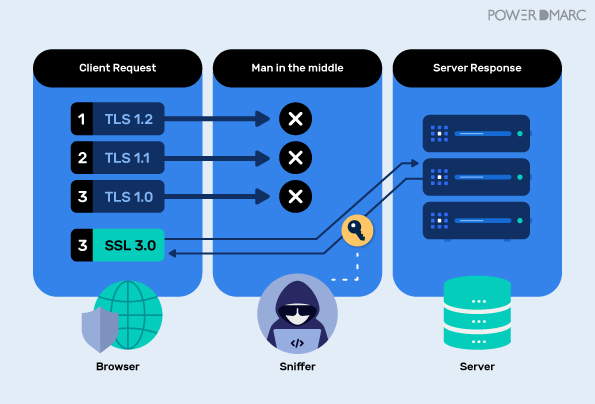

Por lo tanto, dado que el cifrado tuvo que ser adaptado al protocolo SMTP, la actualización para la entrega cifrada tiene que depender de un comando STARTTLS que se envía en texto claro. Un atacante MITM puede explotar fácilmente esta característica realizando un ataque de downgrade en la conexión SMTP manipulando el comando de actualización. El atacante simplemente sustituye el STARTTLS por una cadena basura que el cliente no identifica. Por lo tanto, el cliente vuelve a enviar fácilmente el correo electrónico en texto plano.

El atacante suele sustituir el comando por la cadena basura que contiene el mismo número de caracteres, en lugar de desecharlo, porque así se conserva el tamaño del paquete y, por tanto, resulta más fácil. Las ocho letras de la cadena basura del comando option nos permiten detectar e identificar que un ataque de downgrade TLS ha sido ejecutado por un ciberdelincuente, y podemos medir su prevalencia.

En resumen, un ataque de downgrade se lanza a menudo como parte de un ataque MITM, con el fin de crear una vía para permitir un ataque criptográfico que no sería posible en caso de una conexión cifrada sobre la última versión del protocolo TLS, sustituyendo o borrando el comando STARTTLS y haciendo retroceder la comunicación a texto claro.

Aunque es posible imponer TLS para las comunicaciones cliente-servidor, ya que para esas conexiones sabemos que las aplicaciones y el servidor lo soportan. Sin embargo, para las comunicaciones de servidor a servidor, debemos fallar en la apertura para permitir que los servidores heredados envíen correos electrónicos. El quid del problema es que no tenemos ni idea de si el servidor del otro lado soporta TLS o no. El MTA-STS permite a los servidores indicar que soportan TLS, lo que les permitirá fallar en el cierre (es decir, no enviar el correo electrónico) si la negociación de actualización no tiene lugar, haciendo así imposible que se produzca un ataque de downgrade de TLS.

¿Cómo viene el MTA-STS al rescate?

MTA-STS funciona aumentando la seguridad del correo electrónico EXO o Exchange Online y es la solución definitiva a una amplia gama de inconvenientes y problemas de seguridad SMTP. Resuelve problemas de seguridad SMTP como la falta de compatibilidad con protocolos seguros, certificados TLS caducados y certificados no emitidos por terceros fiables.

A medida que los servidores de correo proceden a enviar correos electrónicos, la conexión SMTP es vulnerable a ataques criptográficos como los ataques de downgrade y MITM. Los ataques de downgrade pueden ser lanzados borrando la respuesta STARTTLS, entregando así el mensaje en texto claro. Del mismo modo, los ataques MITM también pueden lanzarse redirigiendo el mensaje a un intruso del servidor a través de una conexión insegura. El MTA-STS permite que su dominio publique una política que haga obligatorio el envío de un correo electrónico con TLS cifrado. Si por alguna razón se descubre que el servidor receptor no soporta STARTTLS, el correo electrónico no se enviará en absoluto. Esto hace imposible instigar un ataque de degradación de TLS.

En los últimos tiempos, la mayoría de los proveedores de servicios de correo han adoptado el MTA-STS, con lo que las conexiones entre servidores son más seguras y están cifradas mediante el protocolo TLS de una versión actualizada, lo que permite mitigar con éxito los ataques de degradación de TLS y anular las lagunas en la comunicación con los servidores.

PowerDMARC le ofrece servicios de MTA-STS alojados, rápidos y sencillos, que le hacen la vida mucho más fácil, ya que nos encargamos de todas las especificaciones requeridas por MTA-STS durante y después de la implementación, como un servidor web habilitado para HTTPS con un certificado válido, registros DNS y mantenimiento constante. PowerDMARC gestiona todo eso completamente en segundo plano para que, después de que le ayudemos a configurarlo, no tenga que volver a pensar en ello.

Con la ayuda de PowerDMARC, puede desplegar el MTA-STS alojado en su organización sin complicaciones y a un ritmo muy rápido, con la ayuda del cual puede hacer que los correos electrónicos se envíen a su dominio a través de una conexión cifrada TLS, haciendo así que su conexión sea segura y manteniendo a raya los ataques de degradación TLS.

- ¿Cómo encontrar el mejor proveedor de soluciones DMARC para su empresa? - 25 de abril de 2024

- PowerDMARC y Zendata forjan una alianza para mejorar la seguridad de los dominios - 25 de abril de 2024

- PowerDMARC se asocia con CNS para impulsar las prácticas de seguridad del correo electrónico en Oriente Medio - 24 de abril de 2024