Mail Transfer Agent-Strict Transport Security (MTA-STS) to nowy standard, który umożliwia dostawcom usług pocztowych egzekwowanie zabezpieczeń Transport Layer Security (TLS) w celu zabezpieczenia połączeń SMTP, a także określenie, czy wysyłające serwery SMTP powinny odmówić dostarczenia wiadomości e-mail do hostów MX, które nie oferują TLS z wiarygodnym certyfikatem serwera. Udowodniono, że skutecznie łagodzi ataki TLS downgrade oraz ataki Man-In-The-Middle (MITM) .

Mówiąc prościej, MTA-STS to standard internetowy, który zabezpiecza połączenia między serwerami pocztowymi SMTP. Najważniejszym problemem SMTP jest to, że szyfrowanie jest całkowicie opcjonalne i nie jest wymuszane podczas przesyłania poczty. Dlatego właśnie SMTP przyjął polecenie STARTTLS, aby uaktualnić z zwykłego tekstu do szyfrowania. Był to cenny krok w kierunku złagodzenia ataków pasywnych, jednak walka z atakami za pośrednictwem aktywnych sieci i atakami MITM wciąż pozostawała nierozwiązana.

Stąd, problem, który rozwiązuje MTA-STS polega na tym, że SMTP wykorzystuje szyfrowanie oportunistyczne, tzn. jeśli nie można ustanowić zaszyfrowanego kanału komunikacyjnego, połączenie powraca do zwykłego tekstu, utrzymując w ten sposób ataki MITM i downgrade na dystans.

Co to jest atak TLS Downgrade?

Jak już wiemy, SMTP nie był dostarczany z protokołem szyfrowania i szyfrowanie musiało być doposażone później, aby zwiększyć bezpieczeństwo istniejącego protokołu poprzez dodanie polecenia STARTTLS. Jeśli klient obsługuje szyfrowanie (TLS), zrozumie czasownik STARTTLS i zainicjuje wymianę TLS przed wysłaniem emaila, aby upewnić się, że jest on zaszyfrowany. Jeśli klient nie zna TLS, po prostu zignoruje polecenie STARTTLS i wyśle wiadomość w postaci jawnego tekstu.

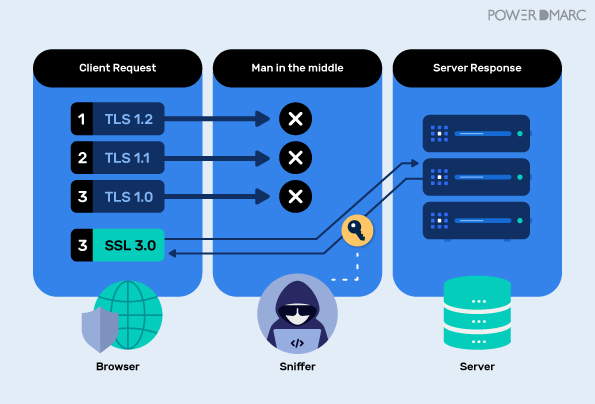

W związku z tym, ponieważ szyfrowanie musiało zostać doposażone w protokół SMTP, uaktualnienie dla szyfrowanego dostarczania musi polegać na poleceniu STARTTLS, które jest wysyłane w czystym tekście. Napastnik MITM może łatwo wykorzystać tę cechę, przeprowadzając atak downgrade na połączenie SMTP poprzez manipulowanie komendą upgrade. Atakujący po prostu zastępuje STARTTLS ciągiem śmieci, którego klient nie jest w stanie zidentyfikować. W związku z tym, klient łatwo powraca do wysyłania wiadomości w postaci zwykłego tekstu.

Atakujący zazwyczaj zamiast wyrzucać tę komendę, zastępuje ją ciągiem śmieci zawierającym taką samą liczbę znaków, ponieważ zachowuje w ten sposób rozmiar pakietu, a więc ułatwia sobie zadanie. Osiem liter w łańcuchu śmieci w poleceniu option pozwala nam wykryć i zidentyfikować, że cyberprzestępca przeprowadził atak obniżenia poziomu TLS i możemy zmierzyć jego rozpowszechnienie.

W skrócie, atak typu downgrade jest często przeprowadzany jako część ataku MITM, w celu stworzenia ścieżki umożliwiającej przeprowadzenie ataku kryptograficznego, który nie byłby możliwy w przypadku połączenia szyfrowanego przez najnowszą wersję protokołu TLS, poprzez zastąpienie lub usunięcie polecenia STARTTLS i cofnięcie komunikacji do czystego tekstu.

Podczas gdy możliwe jest wymuszenie TLS dla komunikacji klient-serwer, jako że dla tych połączeń wiemy, że aplikacje i serwer je wspierają. Jednak w przypadku komunikacji serwer-serwer, musimy zastosować fail open, aby umożliwić starszym serwerom wysyłanie maili. Sedno problemu polega na tym, że nie mamy pojęcia czy serwer po drugiej stronie obsługuje TLS czy nie. MTA-STS pozwala serwerom wskazać, że wspierają TLS, co pozwoli im na fail close (tj. nie wysyłanie emaila) jeśli negocjacja aktualizacji nie dojdzie do skutku, tym samym uniemożliwiając atak TLS downgrade.

Jak MTA-STS przychodzi na ratunek?

MTA-STS działa poprzez zwiększenie bezpieczeństwa poczty e-mail EXO lub Exchange Online i jest ostatecznym rozwiązaniem szerokiego zakresu wad i problemów związanych z bezpieczeństwem SMTP. Rozwiązuje problemy związane z bezpieczeństwem SMTP, takie jak brak obsługi bezpiecznych protokołów, wygasłe certyfikaty TLS i certyfikaty, które nie są wydawane przez wiarygodne strony trzecie .

W miarę jak serwery pocztowe przystępują do wysyłania e-maili, połączenie SMTP jest podatne na ataki kryptograficzne, takie jak ataki typu downgrade i MITM. Ataki typu downgrade mogą być przeprowadzane poprzez usunięcie odpowiedzi STARTTLS, dostarczając w ten sposób wiadomość w postaci czystego tekstu. Podobnie, ataki MITM mogą być również uruchomione poprzez przekierowanie wiadomości do intruza serwera przez niezabezpieczone połączenie. MTA-STS pozwala Twojej domenie na opublikowanie polityki, która wymusza wysyłanie emaili szyfrowanym TLS. Jeśli z jakiegoś powodu okaże się, że serwer odbiorczy nie obsługuje STARTTLS, email nie zostanie w ogóle wysłany. Uniemożliwia to przeprowadzenie ataku typu "downgrade TLS".

W ostatnich czasach większość dostawców usług pocztowych zaadoptowała MTA-STS, dzięki czemu połączenia między serwerami są bezpieczniejsze i szyfrowane za pomocą protokołu TLS w zaktualizowanej wersji, co skutecznie łagodzi ataki TLS downgrade i niweluje luki w komunikacji między serwerami.

PowerDMARC oferuje szybkie i łatwe hostowane usługi MTA-STS, które znacznie ułatwiają życie, ponieważ dbamy o wszystkie specyfikacje wymagane przez MTA-STS podczas i po wdrożeniu, takie jak serwer internetowy z obsługą HTTPS i ważnym certyfikatem, rekordy DNS i stała konserwacja. PowerDMARC zarządza tym wszystkim całkowicie w tle, więc po tym, jak pomożemy Ci to skonfigurować, już nigdy nie będziesz musiał o tym myśleć!

Z pomocą PowerDMARC można bezproblemowo i w bardzo szybkim tempie wdrożyć Hosted MTA-STS w swojej organizacji, za pomocą którego można wymusić wysyłanie e-maili do domeny za pomocą szyfrowanego połączenia TLS, dzięki czemu połączenie jest bezpieczne i nie dopuszcza do ataków TLS downgrade.