Mail Transfer Agent-Strict Transport Security (MTA-STS) - это новый стандарт, позволяющий провайдерам почтовых услуг с возможностью принудительно обеспечить безопасность SMTP-соединений на транспортном уровне (Transport Layer Security - TLS), а также указывающий, должны ли отправляющие SMTP-серверы отказываться доставлять электронную почту на MX-хосты, которые не предлагают TLS с надежным сертификатом сервера. Было доказано, что она успешно смягчает TLS атаки на понижение и атаки Man-In-The-Middle (MITM).

Проще говоря, MTA-STS - это интернет-стандарт, обеспечивающий безопасность соединений между почтовыми серверами SMTP. Наиболее заметной проблемой SMTP является то, что шифрование является совершенно необязательным и не применяется во время передачи почты. Именно поэтому в SMTP была принята команда STARTTLS для перехода от открытого текста к шифрованию. Это был ценный шаг к снижению пассивных атак, однако борьба с атаками через активные сети и MITM-атаками все еще оставалась нерешенной.

Следовательно, проблема MTA-STS заключается в том, что SMTP использует оппортунистическое шифрование, т.е. если зашифрованный канал связи не может быть установлен, соединение возвращается обратно к чистому тексту, тем самым удерживая MITM и понижающие атаки.

Что такое TLS Downgrade Attack?

Как мы уже знаем, SMTP не поставлялся с протоколом шифрования, и шифрование пришлось внедрять позже, чтобы повысить безопасность существующего протокола путем добавления команды STARTTLS. Если клиент поддерживает шифрование (TLS), он поймет глагол STARTTLS и инициирует обмен TLS перед отправкой письма, чтобы убедиться, что оно зашифровано. Если клиент не знает TLS, он просто проигнорирует команду STARTTLS и отправит письмо в открытом виде.

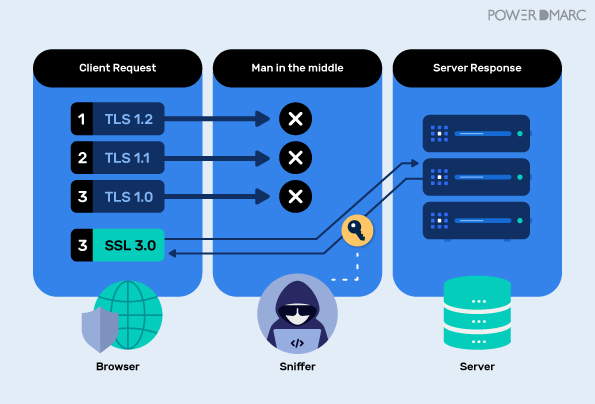

Поэтому, поскольку шифрование должно было быть модернизировано в протокол SMTP, обновление для зашифрованной доставки должно полагаться на команду STARTTLS, которая посылается в чистом тексте. MITM-атакующий может легко воспользоваться этой функцией, выполнив атаку на SMTP-соединение с помощью взлома команды апгрейда. Атакующий просто заменил STARTTLS на мусорную строку, которую клиент не может идентифицировать. Таким образом, клиент легко возвращается к отправке электронной почты открытым текстом.

Атакующий обычно заменяет команду на мусорную строку, содержащую такое же количество символов, вместо того, чтобы выкидывать ее, так как это сохраняет размер пакета и, следовательно, облегчает задачу. Восемь букв в строке "мусор" в опционной команде позволяют нам обнаружить и идентифицировать, что атака по понижению рейтинга TLS была выполнена злоумышленником, и мы можем измерить ее распространенность.

Короче говоря, атака на понижение часто запускается как часть MITM-атаки, чтобы создать путь для включения криптографической атаки, которая была бы невозможна в случае соединения, зашифрованного по последней версии протокола TLS, путем замены или удаления команды STARTTLS и отката соединения к чистому тексту.

Хотя можно внедрить TLS для взаимодействия клиента и сервера, что касается этих подключений, мы знаем, что приложения и сервер поддерживают их. Однако для взаимодействий между серверами мы не должны быть открыты, чтобы позволить старым серверам отправлять электронную почту. Суть проблемы заключается в том, что мы понятия не имеем, поддерживает ли сервер на другой стороне TLS или нет. MTA-STS позволяет серверам указывать, что они поддерживают TLS, что позволит им отказаться от закрытия (т.е. не отправлять электронную почту), если переговоры об апгрейде не проходят, тем самым делая невозможным проведение атаки на понижение TLS.

Как MTA-STS приходит в Спасательную службу?

MTA-STS обеспечивает повышение безопасности электронной почты EXO или Exchange Online и является оптимальным решением широкого спектра недостатков и проблем безопасности SMTP. Он решает такие проблемы безопасности SMTP, как отсутствие поддержки защищенных протоколов, просроченные сертификаты TLS, а также сертификаты, выданные ненадежными третьими лицами.

По мере того, как почтовые серверы пересылают почту, SMTP-соединение уязвимо для криптографических атак, таких как атаки понижения рейтинга и MITM. Атаки падения могут быть запущены путем удаления ответа STARTTLS, тем самым доставляя сообщение открытым текстом. Точно так же атаки MITM могут быть запущены путем перенаправления сообщения на сервер злоумышленника по незащищенному соединению. MTA-STS позволяет вашему домену публиковать политику, которая делает отправку сообщений электронной почты с зашифрованным TLS обязательным. Если по каким-то причинам получающий сервер не поддерживает STARTTLS, электронное сообщение не будет отправлено вообще. Это делает невозможным спровоцировать атаку на понижение TLS.

В последнее время большинство провайдеров почтовых услуг приняли MTA-STS, тем самым сделав соединения между серверами более безопасными и зашифрованными по протоколу TLS обновленной версии, успешно смягчив тем самым TLS-атаки на понижение и устранив лазейки в серверном обмене данными.

PowerDMARC приносит Вам быстрые и легкие услуги хостинга MTA-STS, которые делают Вашу жизнь намного проще, так как мы заботимся обо всех спецификациях, требуемых MTA-STS во время и после внедрения, таких как веб-сервер с поддержкой HTTPS с действующим сертификатом, DNS-записями и постоянным обслуживанием. PowerDMARC управляет всем этим полностью в фоновом режиме, так что после того, как мы поможем вам настроить его, вам даже не придется думать об этом снова!

С помощью PowerDMARC вы можете развернуть Hosted MTA-STS в своей организации без лишних хлопот и в очень быстром темпе, с помощью которого вы сможете принудительно отправлять электронную почту в свой домен по зашифрованному TLS соединению, тем самым делая ваше соединение безопасным и не допуская TLS-атак пониженного уровня.

- Прокси для дата-центров: Раскрытие рабочей лошадки мира прокси - 7 мая 2024 г.

- Kimsuky использует политику DMARC "None" в последних фишинговых атаках - 6 мая 2024 г.

- Рост числа налоговых мошенничеств и атак, выдающих себя за сотрудников налоговой службы по электронной почте, в период налогового сезона - 2 мая 2024 г.