Pourquoi le compromis des vendeurs sur les courriels est si effrayant (et ce que vous pouvez faire pour l'arrêter)

En matière de cybercriminalité et de menaces pour la sécurité, le Vendor Email Compromise (VEC) est le grand père de la fraude par courrier électronique. C'est le type d'attaque auquel la plupart des organisations sont le moins préparées et celui qui risque le plus de les toucher. Au cours des trois dernières années, la VEC a coûté plus de 26 milliards de dollars aux entreprises. Et il peut être étonnamment facile à exécuter.

À l'instar des attaques VEC, les attaques BEC impliquent que l'attaquant se fasse passer pour un cadre supérieur de l'organisation et envoie des courriels à un employé nouvellement embauché, souvent dans le service financier. Il demande des transferts de fonds ou le paiement de fausses factures qui, s'ils sont bien exécutés, peuvent convaincre un employé moins expérimenté d'initier la transaction. Pour éviter cette menace, lisez les conditions de paiement des factures et gardez une longueur d'avance.

Vous pouvez comprendre pourquoi le BEC est un problème si important pour les grandes organisations. Il est difficile de surveiller les activités de tous vos employés, et les moins expérimentés sont plus susceptibles de tomber dans le piège d'un courriel qui semble provenir de leur patron ou de leur directeur financier. Lorsque les organisations nous ont demandé quelle était la cyberattaque la plus dangereuse à laquelle elles devaient faire attention, notre réponse a toujours été BEC.

C'est-à-dire, jusqu'à ce que Silent Starling.

Syndicat de la cybercriminalité organisée

L'étourneau silencieux est un groupe de cybercriminels nigérians dont l'histoire en matière d'escroquerie et de fraude remonte à 2015. En juillet 2019, ils se sont engagés auprès d'une grande organisation, en se faisant passer pour le PDG d'un de leurs partenaires commerciaux. Le courriel demandait un changement soudain et de dernière minute des coordonnées bancaires, demandant un virement urgent.

Heureusement, ils ont découvert que le courriel était un faux avant toute transaction, mais l'enquête qui a suivi a révélé des détails troublants sur les méthodes du groupe.

Dans ce que l'on appelle maintenant le Vendor Email Compromise (VEC), les attaquants lancent une attaque beaucoup plus élaborée et organisée que ce qui se passe habituellement dans le BEC classique. L'attaque comporte trois phases distinctes, planifiées de manière complexe, qui semblent exiger beaucoup plus d'efforts que ce que la plupart des attaques BEC requièrent habituellement. Voici comment cela fonctionne.

VEC : Comment frauder une entreprise en 3 étapes

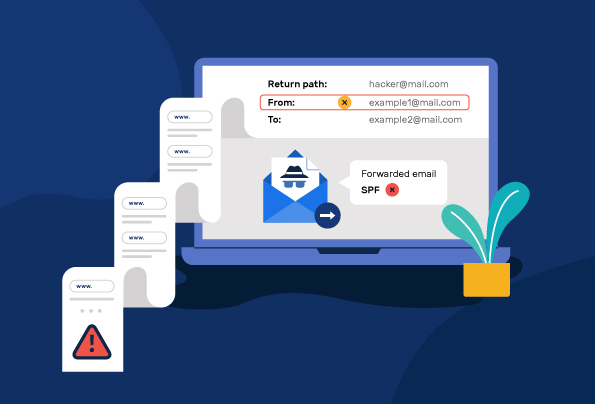

Étape 1 : Entrer par effraction

Les attaquants commencent par accéder au compte de courrier électronique d'une ou plusieurs personnes de l'organisation. Il s'agit d'un processus soigneusement orchestré : ils découvrent les entreprises qui n'ont pas de domaines authentifiés par DMARC. Ce sont des cibles faciles à usurper. Les attaquants obtiennent l'accès en envoyant aux employés un courriel d'hameçonnage qui ressemble à une page de connexion et volent leurs identifiants de connexion. Ils ont désormais un accès complet aux rouages de l'organisation.

Étape 2 : Collecte d'informations

Cette deuxième étape est comme une phase de surveillance. Les criminels peuvent désormais lire des courriers électroniques confidentiels, et s'en servir pour surveiller les employés impliqués dans le traitement des paiements et des transactions. Les attaquants identifient les principaux partenaires commerciaux et fournisseurs de l'organisation cible. Ils recueillent des informations sur les rouages internes de l'organisation, comme les pratiques de facturation, les conditions de paiement et même l'aspect des documents officiels et des factures.

Étape 3 : Agir

Avec tous ces renseignements recueillis, les escrocs créent un courriel extrêmement réaliste et attendent la bonne occasion pour l'envoyer (généralement juste avant qu'une transaction ne soit sur le point d'avoir lieu). Le courrier électronique est destiné à la bonne personne au bon moment, et passe par un véritable compte d'entreprise, ce qui le rend pratiquement impossible à identifier.

En coordonnant parfaitement ces 3 étapes, Silent Starling a pu compromettre les systèmes de sécurité de son organisation cible et a presque réussi à voler des dizaines de milliers de dollars. Ils ont été parmi les premiers à tenter une cyberattaque aussi élaborée, et malheureusement, ils ne seront certainement pas les derniers.

Je ne veux pas être une victime de la VEC. Que dois-je faire ?

Ce qui est vraiment effrayant avec la VEC, c'est que même si vous avez réussi à la découvrir avant que les escrocs ne puissent voler de l'argent, cela ne signifie pas qu'aucun dommage n'a été fait. Les attaquants ont quand même réussi à obtenir un accès complet à vos comptes de courrier électronique et à vos communications internes, et ont pu comprendre en détail le fonctionnement des finances, des systèmes de facturation et des autres processus internes de votre entreprise. Les informations, en particulier les informations sensibles comme celle-ci, laissent votre entreprise complètement exposée, et l'attaquant pourrait toujours tenter une autre escroquerie.

Que pouvez-vous y faire ? Comment êtes-vous censé empêcher une attaque de CVE de vous arriver ?

1. Protégez vos canaux de courrier électronique

L'un des moyens les plus efficaces de mettre un terme à la fraude par courrier électronique est de ne même pas laisser les attaquants entamer la première étape du processus VEC. Vous pouvez empêcher les cybercriminels d'obtenir un accès initial en bloquant simplement les courriels de phishing qu'ils utilisent pour voler vos identifiants de connexion.

La plateforme PowerDMARC vous permet d'utiliser l'authentification DMARC pour empêcher les attaquants de se faire passer pour votre marque et d'envoyer des e-mails de phishing à vos propres employés ou partenaires commerciaux. Elle vous montre tout ce qui se passe dans vos canaux de courrier électronique et vous avertit instantanément en cas de problème.

2. Éduquer votre personnel

L'une des plus grandes erreurs que font les grandes organisations est de ne pas investir un peu plus de temps et d'efforts pour former leur personnel à la connaissance des escroqueries en ligne les plus courantes, à leur mode de fonctionnement et à ce qu'il faut surveiller.

Il peut être très difficile de faire la différence entre un vrai courriel et un faux bien conçu, mais il existe souvent de nombreux signes révélateurs que même une personne peu formée à la cybersécurité pourrait identifier.

3. Établir des politiques pour les affaires par courrier électronique

Beaucoup d'entreprises prennent le courrier électronique pour acquis, sans vraiment réfléchir aux risques inhérents à un canal de communication ouvert et non modéré. Au lieu de se fier implicitement à chaque correspondance, il faut agir en supposant que la personne à l'autre bout n'est pas celle qu'elle prétend être.

Si vous devez effectuer une transaction ou partager des informations confidentielles avec eux, vous pouvez utiliser un processus de vérification secondaire. Il peut s'agir de téléphoner au partenaire pour confirmer ou de demander à une autre personne d'autoriser la transaction.

Les attaquants trouvent toujours de nouveaux moyens de compromettre les canaux de courrier électronique des entreprises. Vous ne pouvez pas vous permettre de ne pas être préparé.

- Meilleures pratiques en matière de sécurité des courriels pour le travail à distance - 25 juillet 2024

- Courriel d'alerte à la sécurité du compte Microsoft : Reconnaître l'escroquerie - 24 juillet 2024

- Le facteur humain dans la sécurité du courrier électronique : Former votre équipe à reconnaître les menaces - 23 juillet 2024