L'écoute clandestine et l'usurpation d'identité sont devenues trop courantes et fréquentes dans le paysage numérique actuel. Les acteurs de la menace déploient des techniques d'attaque MITM pour accéder à des données sensibles et les voler à des fins de cybercriminalité. Les cibles habituelles sont les utilisateurs de plateformes financières, d'entreprises SaaS, de plateformes de commerce électronique et d'autres sites web qui nécessitent une connexion et contiennent des détails financiers.

Ce blog traite en profondeur de ce qu'est une attaque de type "man-in-the-middle" et des moyens de la prévenir. et des moyens de la prévenir.

Points clés à retenir

- Les attaques de type "Man-in-the-middle" permettent aux cybercriminels d'intercepter et de manipuler les communications entre deux parties à leur insu.

- Les techniques couramment utilisées dans ces attaques sont l'usurpation d'adresse IP, l'usurpation d'adresse DNS et l'usurpation d'adresse ARP, qui exploitent les vulnérabilités des protocoles de réseau.

- Les signes d'une attaque MITM potentielle comprennent des déconnexions fréquentes et la présence d'URL étranges ou mal orthographiées dans la barre d'adresse.

- Pratiquer une bonne hygiène internet, comme éviter les réseaux Wi-Fi non sécurisés et utiliser un VPN, peut aider à prévenir les attaques MITM.

- Les protocoles d'authentification du courrier électronique tels que MTA-STS sont essentiels pour protéger les communications électroniques contre l'interception pendant la transmission.

Qu'est-ce qu'une attaque de l'homme du milieu ?

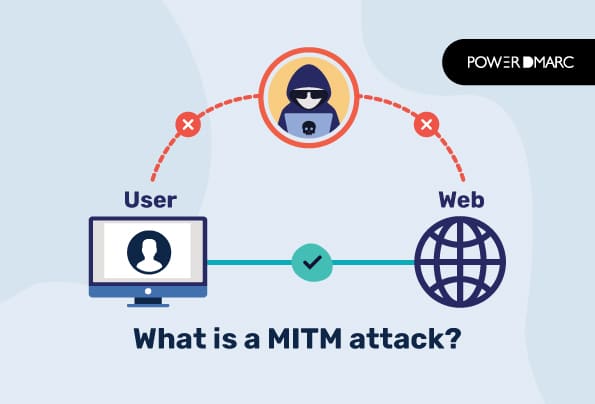

Une attaque de type "man-in-the-middle" ou "MITM" est une attaque d'écoute au cours de laquelle un cyberacteur entrave la communication et le transfert de données entre les serveurs de l'expéditeur et du destinataire. Il agit comme un tiers entre la chaîne de communication ; c'est pourquoi le nom "man in the middle" est associé à cette cyberactivité. De cette façon, les acteurs de la menace se comportent comme des parties légitimes pour les deux extrémités.

Les attaques de type "man-in-the-middle" visent à intercepter, voler ou modifier des données, à perturber la communication et à envoyer des liens malveillants à l'une ou l'autre des parties.

Simplifiez la sécurité avec PowerDMARC !

Les phases d'une attaque de l'homme du milieu

Une attaque MITM standard comporte deux phasesl'interception et le décryptage. Voyons-les en détail.

Interception

Dans la phase d'interception d'une attaque man-in-the-middleles acteurs de la menace tentent d'accéder à un système vulnérable et de saboter la communication ou les données échangées entre les parties à l'aide de ressources malveillantes telles que des logiciels et des outils. Ils se comportent comme des proxies entre les victimes (propriétaires de sites web) et les utilisateurs (clients, prospects, etc.) pour voler des données et des informations d'identification ou injecter des des logiciels malveillants.

Les acteurs malveillants étant positionnés au milieu, ils obtiennent des expéditeurs des détails sensibles qu'ils peuvent modifier ou corrompre avant de les transmettre à l'autre extrémité. Le wifi non sécurisé est une passerelle commune pour l'interception, ainsi que d'autres techniques présentées ci-dessous.

- Usurpation d'identité IP

Dans l'usurpation d'adresse IPles acteurs de la menace envoient des paquets IP malveillants en utilisant de fausses adresses IP pour les masquer. Cette technique est généralement utilisée pour tenter des attaques DDoS ou masquer la véritable identité d'un attaquant. L'usurpation d'adresse IP rend le phishing plus efficace et plus difficile à contrôler, car les faux e-mails semblent provenir d'une source authentique.

L'usurpation d'adresse IP empêche les autorités de savoir qui ils sont, de sorte qu'ils ne peuvent pas être suivis. Elle empêche les appareils des victimes de délivrer des notifications concernant les attaques, de sorte qu'ils puissent achever le processus en douceur.

- Usurpation d'identité DNS

L'usurpation de DNS est une technique de cybercriminalité par laquelle les pirates détournent la requête d'un navigateur web pour un site web particulier et redirigent l'utilisateur vers un autre site web. En général, l'autre site est un faux ou une imitation du site original, ce qui leur permet de voler les données sensibles de l'utilisateur.

L'usurpation de DNS consiste à modifier les adresses IP des serveurs DNS pour lancer des attaques de phishing ou injecter des logiciels malveillants.

- L'usurpation d'identité ARP

Sur usurpation ARPles auteurs de menaces envoient des messages ARP (Address Resolution Protocol) frauduleux pour tromper les autres appareils et leur faire croire qu'ils sont connectés et communiquent avec quelqu'un d'autre. De cette façon, les pirates volent et interceptent des données à des fins malveillantes.

Pour essayer l'usurpation ARP, les pirates attendent d'accéder aux requêtes ARP ou distribuent un message non autorisé appelé "ARP gratuit". Si la première méthode est moins destructrice et a une portée plus limitée, la seconde a plus d'impact et est plus compliquée.

- Détournement de courrier électronique

Les attaques MITM par courriel visent généralement les banques et autres institutions financières afin de voler les coordonnées des clients pour superviser toutes les transactions. Les pirates envoient également de faux courriels semblant provenir d'une source légitime et demandant aux destinataires de communiquer des informations sensibles. Il est donc important d'utiliser des protocoles d'authentification des e-mails tels que SPF et DMARC pour prévenir les attaques de détournement d'e-mails.

SPF garantit que seules les adresses IP autorisées peuvent envoyer des courriels en utilisant votre domaine, tandis que DMARC spécifie comment traiter les courriels qui échouent aux contrôles SPF et DKIM (un autre protocole d'authentification des courriels).

Décryptage

La phase de décryptage est la prochaine chose à savoir pour comprendre ce qu'est une attaque MITM.

Après le cryptage, les pirates décryptent les données obtenues de manière non éthique lors d'une attaque MITM réussie pour les vendre sur le marché noir ou les utiliser pour tenter des activités malveillantes. Les données volées sont utilisées pour des transactions en ligne, la falsification, le masquage, etc. Voici deux méthodes de décryptage courantes.

- Usurpation d'identité HTTPS

Dans le cas de l'usurpation d'identité HTTS, les pirates trompent votre navigateur web en lui faisant considérer un site web illégitime comme légitime. Ils modifient les demandes d'adresses HTTPS pour les rediriger vers des points d'extrémité équivalents à HTTPS.

- Détournement de SSL

SSL est l'abréviation de Secure Socket Layer, une technologie Internet permettant de sécuriser et de sauvegarder les données sensibles échangées entre deux adresses IP. Si vous visitez un site web non sécurisé dont l'URL commence par HTTP, un navigateur sécurisé par SSL vous redirigera automatiquement vers sa version sécurisée avec une URL HTTPS.

DANS le détournement de SSL, l' attaque MITMmanipulent les ordinateurs et les serveurs des victimes pour intercepter la route modifiée et voler des données sensibles.

Signes d'une attaque de type "Man-in-the-Middle".

Les pirates informatiques deviennent de plus en plus sophistiqués car ils utilisent des outils facilement disponibles achetés au marché noir. Cela rend le cryptage et le décryptage plus rapides et plus faciles pour eux. Cependant, il n'est pas si difficile de se protéger contre les attaques de l'homme du milieu si vous apprenez, à vous et aux membres de votre équipe, à lire leurs signes. Voyons ce qu'ils sont.

Déconnexions fréquentes

Les pirates déconnectent de force les utilisateurs pour intercepter leurs noms d'utilisateur et leurs mots de passe lorsqu'ils se reconnectent. Considérez que c'est un signal d'alarme si vous êtes déconnecté ou déconnecté à plusieurs reprises d'un site Web particulier.

URL étranges ou mal orthographiées dans la barre d'adresse

Confirmez les URL si elles semblent bizarres ou si leur orthographe est modifiée. Parfois, les pirates tentent de détourner le DNS en créant de faux sites Web avec de légères modifications orthographiques - par exemple, en remplaçant O (la 15e lettre de l'alphabet anglais) par 0 (zéro). Ainsi, vous ne remarquerez peut-être pas que vous visitez le site www.amaz0n.com au lieu de www.amazon.com.

URL non sécurisé

Ne visitez pas les sites Web dont l'URL commence par HTTP au lieu de HTTPS, surtout si vous devez faire plus que lire des informations. Ces sites ne sont pas sécurisés et cryptés, ce qui signifie que les cybercriminels peuvent intercepter les données échangées entre deux parties.

Comment arrêter les attaques MITM ?

Réfléchissez-vous à la manière d'empêcher les attaques de type "man-in-the-middle"?? Il suffit d'être prudent et de mettre en pratique les bonnes méthodes d'hygiène Internet présentées ci-dessous.

Évitez les réseaux Wi-Fi publics et non sécurisés

Les réseaux wi-fi publics ne sont pas sécurisés. Évitez donc de vous y connecter lorsque vous voyagez ou effectuez des transactions en ligne. Vous pouvez utiliser la connexion cryptée de votre opérateur sans fil ou des routeurs avec une sécurité WPA2.

Utiliser un VPN

L'ajout d'un VPN ou réseau privé virtuel crypte le trafic entre les points d'extrémité et le serveur VPN. Il est donc difficile pour les acteurs de la menace de réussir une attaque MITM..

Toujours se déconnecter des sites web cruciaux

N'enregistrez pas les mots de passe sur les navigateurs ; déconnectez-vous toujours des sites web sensibles une fois votre activité terminée. Ceci est particulièrement vrai pour les sites financiers tels que les banques et les passerelles de paiement.

Définissez des mots de passe uniques et forts

Utilisez des mots de passe uniques pour toutes les plateformes importantes et changez-les tous les 3 ou 4 mois. Un mot de passe fort doit comporter au moins 12 caractères avec des lettres majuscules, des lettres minuscules, des chiffres et des symboles spéciaux.

Veillez à ce qu'elles ne soient pas trop évidentes à deviner - par exemple, le nom de votre animal de compagnie ou son lieu de naissance.

Utilisez l'authentification multifactorielle

L'authentification multifactorielle est une méthode de sécurité qui requiert plus d'un moyen (en plus du mot de passe) pour accéder à un compte ou à un appareil. Ces méthodes secondaires sont la vérification des empreintes digitales, la détection des visages, l'OTP, etc.

Stop aux attaques MITM par courriel avec MTA-STS

Enfin, la méthode la plus efficace pour protéger vos communications électroniques contre les attaques MITM est le Mail Transfer Agent- Strict Transport Security (MTA-STS). Cette technologie d'authentification des courriels vous permet de protéger vos courriels en transit en rendant obligatoire le cryptage de la couche de transport dans le SMTP.

Savoir ce qu'est une attaque MITM est important, surtout pour les entreprises axées sur la technologie. Ces attaques sont assez courantes dans le paysage numérique actuel, et les pirates sont de plus en plus sophistiqués lorsqu'il s'agit de faire aboutir leurs efforts sans laisser de trace derrière eux. Il est donc important que les propriétaires de domaines prennent des mesures adéquates et appliquent le cryptage pendant le transfert pour empêcher les pirates d'intercepter leurs communications par courrier électronique.

- PowerDMARC s'associe à Loons Group pour renforcer la sécurité des courriels au Qatar - 13 mars 2025

- Hameçonnage par courriel et anonymat en ligne : Peut-on se cacher complètement des attaquants sur le Darknet ? - 10 mars 2025

- Qu'est-ce que le détournement de DNS ? Détection, prévention et atténuation - 7 mars 2025