Qu'est-ce qu'une attaque de baleine ?

Les attaques de baleines sont synonymes de fraude au PDGqui est une tactique populaire utilisée par les cybercriminels pour escroquer les entreprises. Dans une attaque de type Whaling, les attaquants ciblent les personnes qui occupent des postes à responsabilité ou décisionnels dans une organisation. Il s'agit d'une forme puissante d'attaque par hameçonnage ciblée qui vise à voler des informations, des références ou à initier des virements.

Comment se déroule une attaque de baleine ?

Pour comprendre comment s'opère le braconnage, essayons d'abord de saisir la différence entre les attaques de braconnage, le phishing et le spear phishing :

Baleine contre hameçonnage

- Une attaque par hameçonnage ne vise pas des personnes spécifiques de haut rang dans une organisation, elle peut viser n'importe qui.

- Une attaque à la baleine, en revanche, est deux fois plus efficace et dangereuse, car elle joue sur la fiabilité et l'autorité d'un individu existant pour tromper les victimes, en ne ciblant que les cadres supérieurs d'une entreprise.

La chasse à la baleine contre le harponnage

- Les attaques de spear phishing sont également des attaques très ciblées qui désignent des personnalités spécifiques pour lancer des campagnes frauduleuses.

- Le whaling se distingue du spear phishing par le fait qu'il ne prend pour cible principale que les cadres supérieurs des entreprises.

Dans le cas du whaling, un pirate envoie un courriel d'hameçonnage à un cadre supérieur, en se faisant passer pour son directeur, son PDG ou son directeur financier. Ce courriel incite à effectuer un virement bancaire des fonds de l'entreprise ou demande des informations d'identification qui aideront le pirate à accéder au système de l'organisation.

Définition d'une attaque de baleine

Le terme "baleine" est utilisé pour désigner les dirigeants d'entreprise ou les gros poissons comme le PDG et le directeur financier. Comme ces personnes occupent des postes de haut rang dans l'entreprise, elles ont accès à des informations sensibles comme personne d'autre. C'est pourquoi se faire passer pour eux peut s'avérer préjudiciable à l'activité et à la réputation d'une entreprise.

Exemples d'attaques de baleines

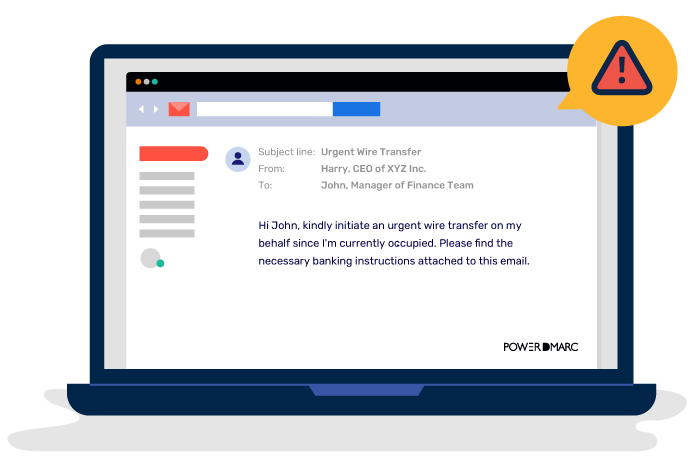

Dans l'exemple ci-dessus, John, le responsable de l'équipe financière, a reçu un courriel de Harry, le PDG de l'organisation, lui demandant d'effectuer un virement bancaire urgent. Dans ce cas, si John ne sait pas mieux, il finit par transférer les fonds auxquels il a accès et devient ainsi la proie de l'attaque de la baleine.

Comment stopper les attaques de baleines : protéger votre organisation et vos données

Pour rendre ces attaques encore plus efficaces en tant que tactique d'ingénierie sociale, les attaquants font souvent leurs devoirs de manière élaborée et très détaillée. Ils utilisent des informations publiques recueillies sur des plates-formes de médias sociaux comme Facebook, Twitter et LinkedIn pour comprendre la vie et les activités quotidiennes d'un cadre. Ils se font ainsi passer pour des personnes crédibles et légitimes, ce qui leur permet de tromper facilement leurs victimes.

Existe-t-il un moyen de mettre fin aux attaques des baleines ? Oui, il y en a un ! Vous trouverez ci-dessous certaines mesures proactives que vous pouvez déployer pour vous aider à combattre le phishing, l'usurpation d'identité, le whaling et d'autres formes d'attaques d'ingénierie sociale. Voyons rapidement de quoi il s'agit :

- Sender Policy Framework (SPF) vous aide à autoriser vos expéditeurs. Si vous utilisez plusieurs domaines ou des tiers pour envoyer des e-mails, un enregistrement SPF vous aidera à les spécifier comme sources d'envoi légitimes afin de bloquer les domaines malveillants.

- DomainKeys Identified Mail ou DKIM est un protocole d'authentification du courrier électronique qui permet de garantir que vos messages ne sont pas altérés tout au long de leur parcours.

- Et enfin, DMARC permet à vos courriels d'aligner les identifiants SPF ou DKIM et spécifie aux serveurs de réception de courriels comment vous voulez traiter les faux messages de baleine envoyés depuis votre domaine.

- Après avoir appliqué votre mode de politique, activez DMARC XML pour surveiller vos sources de courrier électronique et repérer rapidement toute tentative d'attaque contre votre domaine.

Avec ces mesures de sécurité en place, vous pouvez certainement réduire le taux de réussite des attaques d'ingénierie sociale visant les employés de votre organisation. Cependant, ce n'est pas tout ce que vous pouvez faire. On dit que "l'éducation commence à la maison", alors parallèlement à la mise en œuvre du protocole, veillez à sensibiliser vos employés aux vecteurs d'attaque les plus courants.

- Comment configurer les enregistrements SPF, DKIM et DMARC de Brevo ? Un guide étape par étape - 16 juillet 2024

- Comment configurer les enregistrements DMARC, SPF et DKIM de SendGrid ? Guide facile étape par étape - 15 juillet 2024

- Comment ajouter les enregistrements DMARC, SPF et DKIM de Cloudflare ? Guide d'installation facile - 9 juillet 2024