SMTP(Simple Mail Transfer Protocol)サーバー間の接続のセキュリティを向上させるインターネット標準として広く知られているのが、SMTP Mail Transfer Agent-Strict Transport Security(MTA-STS)である。MTA-STSはSMTPの既存の問題を解決する。 メールセキュリティの既存の問題を解決する。

MTA-STSの歴史と原点

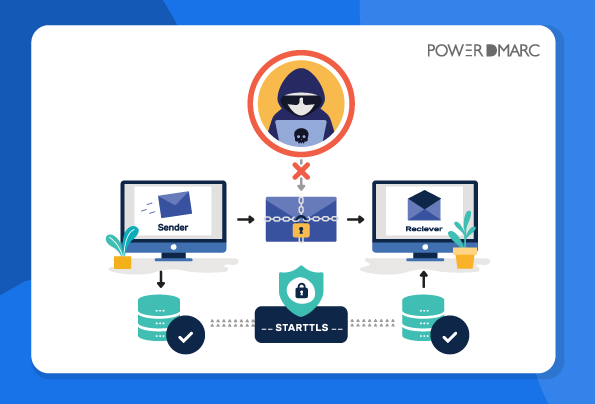

1982年に初めてSMTPが仕様化されたが、メール転送エージェント間の通信を保護するためにトランスポートレベルでセキュリティを提供する仕組みは含まれていなかった。しかし、1999年にSMTPにSTARTTLSコマンドが追加され、サーバー間の電子メールの暗号化をサポートし、非セキュアな接続をTLSプロトコルを使用して暗号化されたセキュアなものに変換する機能が提供された。

その場合、SMTPがサーバー間の接続を保護するためにSTARTTLSを採用したのか、なぜMTA-STSへの移行が必要だったのか、そしてMTA-STSが何をするのかが気になるはずです。このブログの以下のセクションで、そのことに飛び込んでみましょう!

MTA-STSとは?(Mail Transfer Agent Strict Transport Security - Explained) の略。

MTA-STSは、暗号化されたSMTP接続で電子メールを安全に送信するためのセキュリティ規格である。MTAはMessage Transfer Agentの略で、コンピュータ間で電子メールのメッセージを転送するプログラムです。STSはStrict Transport Securityの略で、この規格を実装するために使用されるプロトコルです。MTA-STS 対応のメール転送エージェント (MTA) またはセキュアメッセージ転送エージェント (SMTA) は、この仕様に従って動作し、安全でないネットワーク上で電子メールを送信するための安全なエンドツーエンドチャンネルを提供します。

MTA-STSプロトコルは、SMTPクライアントがサーバーの身元を確認し、TLSハンドシェイクでサーバーに証明書指紋を提供するよう要求することで、詐欺師に接続していないことを確認することを可能にします。その後、クライアントは、既知のサーバーの証明書を含むトラストストアに対して証明書を検証します。

MTA-STSメールセキュリティのご紹介

MTA-STSは、SMTP通信中のセキュリティギャップを埋めるために導入された。セキュリティ標準として、MTA-STSは暗号化されたSMTP接続を介して電子メールの安全な送信を保証する。

頭字語のMTAはMessage Transfer Agentの略で、電子メールのメッセージをコンピュータ間で転送するプログラムである。頭字語のSTSはStrict Transport Securityの略で、この標準を実装するために使用されるプロトコルである。MTA-STS対応メール転送エージェント(MTA)またはセキュアメッセージ転送エージェント(SMTA)は、この仕様に従って動作し、安全でないネットワーク上で電子メールを送信するための安全なエンドツーエンドチャネルを提供します。

MTA-STSプロトコルは、SMTPクライアントがサーバーの身元を確認し、TLSハンドシェイクでサーバーに証明書指紋を提供するよう要求することで、詐欺師に接続していないことを確認することを可能にします。その後、クライアントは、既知のサーバーの証明書を含むトラストストアに対して証明書を検証します。

強制TLS暗号化への移行の必要性

STARTTLSは完璧ではなく、2つの大きな問題に対処できなかった。1つ目は、STARTTLSがオプションの対策であるため、STARTTLSは中間者攻撃(MITM)を防ぐことができないということだ。なぜなら、MITM攻撃者は簡単に接続を変更し、暗号化の更新が行われないようにすることができるからです。STARTTLSの2つ目の問題は、たとえSTARTTLSが実装されていても、送信サーバーの身元を認証する方法がないことです。 SMTPメールサーバーは証明書を検証しないからである。

今日、ほとんどの送信電子メールは以下の方法で保護されている。 トランスポート・レイヤー・セキュリティ(TLS)暗号化は消費者向け電子メールでも採用されている業界標準ですが、攻撃者は電子メールが暗号化される前であっても、あなたの電子メールを妨害したり、改ざんしたりすることができます。安全な接続で電子メールを転送するために電子メールを送信した場合、サイバー攻撃者によってデータが危険にさらされたり、修正・改ざんされたりする可能性があります。

そこでMTA-STSがこの問題を解決し、電子メールの安全な転送を保証するとともに、MITM攻撃を軽減することに成功しました。さらに、MTAはMTA-STSポリシーファイルを保存することで、攻撃者による DNSスプーフィング攻撃.

MTA-STSはどのように機能するのですか?

MTA-STSプロトコルは、メールサーバーが特定のサブドメインからポリシーファイルをフェッチできることを指定するDNSレコードを持つことによって展開される。このポリシーファイルはHTTPS経由で取得され、受信者のメールサーバー名のリストとともに証明書で認証される。MTA-STSの実装は、メールサーバーソフトウェアによってサポートされる必要があるため、送信側に比べて受信側の方が容易である。いくつかのメールサーバーはMTA-STSをサポートしているが、例えば PostFixなど、MTA-STSをサポートしているメールサーバーもありますが、すべてではありません。

Microsoft、Oath、Googleなどの主要なメールサービスプロバイダーは、MTA-STSをサポートしています。GoogleのGmailは、最近ではすでにMTA-STSのポリシーを採用しています。MTA-STSは、サポートされているメールサーバにおいて、接続を確保するプロセスを容易にし、アクセスしやすくすることで、メール接続セキュリティの欠点を解消しました。

ユーザーからメールサーバーへの接続は通常、TLSプロトコルで保護され暗号化されているが、それにもかかわらず、MTA-STSが実装される以前は、メールサーバー間の接続にセキュリティの欠如が存在していた。最近の電子メールセキュリティに対する意識の高まりと、世界中の主要なメールプロバイダーからのサポートにより、近い将来、サーバー接続の大半が暗号化されると予想される。さらに、MTA-STSは、ネットワーク上のサイバー犯罪者が電子メールのコンテンツを読むことができないように、効果的に保証します。

ドメインにMTA-STSを設定する手順

ドメインにMTA-STSを設定するには、以下の手順に従ってください:

- ドメインに既存のMTA-STS設定があるかどうか確認してください。Google Workspaceをメールに使用している場合は、次のガイドを参考にしてください。 ガイド.

- ドメインごとに個別に設定されたMTA-STSポリシーを作成し、公開する。MTA-STSポリシーファイルは、そのドメインが使用するMTA-STS対応メールサーバーを定義する。

- ポリシーファイルを作成したら、このファイルをリモートサーバーから簡単にアクセスできる公開ウェブサーバーにアップロードする必要があります。

- 最後に、MTA-STS DNSレコード("_mta-sts" TXTレコード)を作成して公開し、受信サーバーに、メールがTLS暗号化されていなければ認証されないこと、また、前者が真である場合にのみ受信者の受信トレイへのアクセスを許可することを指示します。

アクティブなポリシーファイルを設定すると、外部のメールサーバーは、セキュアな接続なしに電子メールへのアクセスを許可しなくなります。

3 MTA-STS ポリシーモード:なし、テスト、実施

MTA-STSポリシーモードで使用可能な3つの値は以下の通り:

- なし:このポリシーは、外部サーバーがドメインのプロトコルを無効とみなすため、MTA-STSの設定を無効にします。

- テスト:このポリシーでは、暗号化されていない接続で転送されたメールは拒否されません。代わりに、TLS-RPTを有効にすると、配信パスとメールの動作に関するTLSレポートを引き続き受信できます。

- 施行:最後に、ポリシーを強制する場合、暗号化されていないSMTP接続を介して転送された電子メールは、サーバーによって拒否されます。

MTA-STSが提供するのは、...に対する保護です。

- ダウングレード・アタック

- 中間者攻撃(MITM)

- 期限切れのTLS証明書や安全なプロトコルのサポート不足など、SMTPセキュリティに関する複数の問題を解決する。

PowerDMARCによる容易なMTA-STS導入

MTA-STSは、有効な証明書、DNSレコード、および常時メンテナンスを備えたHTTPS対応ウェブサーバーを必要とする。PowerDMARCの DMARCアナライザーツールは、完全にバックグラウンドでそのすべてを処理することにより、あなたの生活をより簡単にします。一度セットアップをお手伝いすれば、もう二度と考える必要はありません。

PowerDMARCを使用することで、以下のことが可能になります。 ホスト型MTA-STSを導入することができます。私たちがお手伝いします:

- DNS設定にアクセスすることなく、ワンクリックでポリシーの更新やレコードの最適化を行うことができます。

- ポリシーのバージョンと証明書の検証

- MTA-STSポリシーアプリケーションの障害を検出する

- MTA-STSポリシーのテキストファイルをホストする

- 簡素化されたレポートにより、接続の失敗、接続の成功、接続の問題を迅速に検出

サインアップ今すぐサインアップして、TLS暗号化接続でお客様のドメインにメールを送信し、MITMやその他のサイバー攻撃からお客様の接続を保護しましょう。

- SPFエラー修正:SPFのToo Many DNS Lookups制限を克服する- 2024年4月26日

- 3ステップでDMARCレコードを公開する方法とは?- 2024年4月2日

- なぜDMARCは失敗するのか?2024年にDMARCの失敗を修正する- 2024年4月2日