Podsłuchiwanie i podszywanie się stały się zbyt powszechne i częste w dzisiejszym krajobrazie cyfrowym. Zagrożeni aktorzy stosują techniki ataku MITM aby uzyskać dostęp i wykraść poufne dane w celu popełnienia cyberprzestępstwa. Typowymi celami są użytkownicy platform finansowych, firm SaaS, platform e-commerce i innych stron internetowych, które wymagają logowania i zawierają dane finansowe.

Ten blog będzie dogłębnie omawiał, czym jest atak man-in-the-middle i sposoby zapobiegania mu.

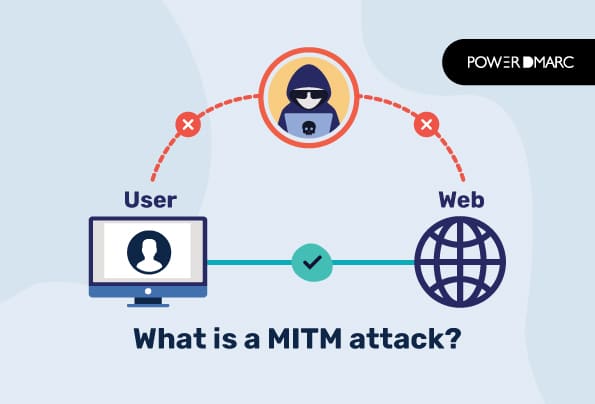

Co to jest Man in the Middle Attack?

Atak man-in-the-middle lub atak MITM to atak podsłuchowy, w którym cyber aktor utrudnia komunikację i transfer danych między serwerami nadawcy i odbiorcy. Działają oni jako trzecia strona pomiędzy ciągiem komunikacyjnym; stąd nazwa "człowiek w środku" jest związana z tą cyberaktywnością. W ten sposób aktorzy zagrożeń zachowują się jak legalne strony dla obu końców.

Ataki typu man-in-the-middle polegają na próbie przechwycenia, kradzieży lub modyfikacji danych, zakłócenia komunikacji oraz przesłania złośliwych linków do jednej ze stron.

Fazy ataku "Człowieka w środku

Istnieją dwie fazy standardowego ataku MITM; przechwycenie i odszyfrowanie. Dowiedzmy się o nich szczegółowo.

Przechwytywanie

W fazie przechwytywania ataku man-in-the-middle, aktorzy zagrożeń próbują uzyskać dostęp do podatnego systemu i sabotować komunikację lub dane wymieniane między stronami za pomocą złośliwych zasobów, takich jak oprogramowanie i narzędzia. Zachowują się jak pośrednicy między ofiarami (właścicielami stron internetowych) a użytkownikami (klientami, potencjalnymi klientami itp.), aby wykraść dane i dane uwierzytelniające lub wstrzyknąć złośliwe oprogramowanie.

Ponieważ złośliwi aktorzy są umieszczeni w środku, uzyskują wrażliwe dane od nadawców, które mogą zmodyfikować lub uszkodzić przed przekazaniem ich do drugiego końca. Niezabezpieczone wifi jest powszechną furtką dla przechwytywania, obok innych technik omówionych poniżej.

- Spoofing IP

W spoofing IP, aktorzy zagrożeń wysyłają złośliwe pakiety IP używając fałszywych adresów IP do maskowania. Jest to zazwyczaj wykorzystywane do prób ataków DDoS lub maskowania prawdziwej tożsamości atakującego. IP spoofing sprawia, że phishing jest bardziej skuteczny i trudny do kontrolowania, ponieważ fałszywe wiadomości e-mail wydają się pochodzić z prawdziwego źródła.

Spoofing adresu IP uniemożliwia władzom dowiedzenie się, kim są, więc nie można ich namierzyć. Zapobiega dostarczaniu przez urządzenia ofiar powiadomień o atakach, dzięki czemu mogą one sprawnie zakończyć proces.

- DNS Spoofing

DNS spoofing to technika cyberprzestępczości, w której hakerzy porywają żądanie przeglądarki internetowej dotyczące konkretnej strony internetowej i przekierowują użytkownika na inną stronę. Zazwyczaj ta druga strona jest fałszywa lub imituje oryginalną, dzięki czemu mogą oni wykraść poufne dane użytkownika.

Próba DNS spoofing polega na zmianie adresów IP serwerów DNS w celu zainicjowania ataków phishingowych lub wstrzyknięcia złośliwego oprogramowania.

- ARP Spoofing

W ARP spoofingaktorzy zagrożeń wysyłają fałszywe komunikaty ARP (Address Resolution Protocol), aby oszukać inne urządzenia i przekonać je, że są połączone i komunikują się z kimś innym. W ten sposób hakerzy kradną i przechwytują dane w celu ich złośliwego wykorzystania.

Aby spróbować ARP spoofing, hakerzy albo czekają na dostęp do żądań ARP, albo rozpowszechniają nieautoryzowane wiadomości zwane "gratuitous ARP". Podczas gdy pierwsza metoda jest mniej destrukcyjna i ma węższy zasięg, druga jest bardziej wpływowa i skomplikowana.

- Porwanie poczty elektronicznej

Ataki MITM na pocztę elektroniczną są zazwyczaj skierowane do banków i innych instytucji finansowych w celu kradzieży danych klientów w celu nadzorowania wszystkich transakcji. Hakerzy wysyłają również fałszywe wiadomości e-mail wyglądające na pochodzące z legalnego źródła, w których odbiorcy są proszeni o udostępnienie poufnych danych. Dlatego ważne jest, aby używać protokołów uwierzytelniania wiadomości e-mail, takich jak SPF i DMARC aby zapobiec atakom typu email hijacking.

SPF zapewnia, że tylko autoryzowane adresy IP mogą wysyłać wiadomości e-mail przy użyciu domeny, podczas gdy DMARC określa sposób traktowania wiadomości e-mail, które nie przejdą kontroli SPF i DKIM (inny protokół uwierzytelniania poczty e-mail).

Odszyfrowanie

Faza deszyfrowania jest kolejną rzeczą, którą należy poznać, rozumiejąc czym jest atak MITM.

Po zaszyfrowaniu, hakerzy odszyfrowują nieetycznie zdobyte dane w udanym ataku MITM aby sprzedać je na czarnym rynku lub wykorzystać do prób złośliwych działań. Skradzione dane są wykorzystywane do transakcji online, fałszowania, maskarady itp. Poniżej przedstawiono dwie powszechnie stosowane metody deszyfrowania.

- HTTPS Spoofing

W HTTS spoofing, hakerzy oszukać swoją przeglądarkę internetową do uznania nielegalnej strony internetowej jako uzasadnione. Zasadniczo zmieniają żądania adresów opartych na HTTPS, aby przekierować je do swoich punktów końcowych równoważnych HTTPS.

- SSL Hijacking

SSL to skrót od Secure Socket Layer, internetowej technologii służącej do zabezpieczania i ochrony poufnych danych wymienianych pomiędzy dwoma adresami IP. Jeśli odwiedzasz niezabezpieczoną stronę internetową, której adres URL zaczyna się od HTTP, przeglądarka z systemem SSL automatycznie przekieruje Cię do jej bezpiecznej wersji z adresem URL HTTPS.

W SSL hijacking, atak MITMers manipulują komputerami i serwerami ofiar, aby przechwycić zmienioną trasę w celu kradzieży wrażliwych danych.

Oznaki ataku typu Man-in-the-Middle

Hakerzy stają się coraz bardziej wyrafinowani, ponieważ korzystają z łatwo dostępnych narzędzi kupionych na czarnym rynku. Dzięki temu szyfrowanie i deszyfrowanie jest dla nich szybsze i łatwiejsze. Jednak zabezpieczenie się przed atakami typu man-in-the-middle nie jest aż tak trudne jeśli wyedukujesz siebie i członków swojego zespołu w zakresie odczytywania ich znaków. Zobaczmy, jakie one są.

Częste rozłączenia

Hakerzy siłą odłączają użytkowników, aby przechwycić ich nazwy użytkownika i hasła, gdy ponownie się podłączą. Potraktuj to jako czerwoną flagę, jeśli jesteś wylogowany lub wielokrotnie rozłączany z konkretnej witryny.

Dziwne lub błędnie napisane adresy URL w pasku adresu

Sprawdź adresy URL, jeśli wyglądają dziwnie lub mają zmienioną pisownię. Czasami hakerzy próbują porwać DNS, tworząc fałszywe strony internetowe z niewielkimi zmianami w pisowni - na przykład zastępując O (15. litera alfabetu angielskiego) przez 0 (zero). Możesz więc nie zauważyć, że odwiedzasz stronę www.amaz0n.com zamiast www.amazon.com.

Niezabezpieczony adres URL

Nie odwiedzaj stron internetowych, których adresy URL zaczynają się od HTTP zamiast HTTPS, zwłaszcza jeśli masz zrobić coś więcej niż tylko przeczytać jakieś informacje. Nie są one bezpieczne i szyfrowane, co oznacza, że cyberprzestępcy mogą przechwycić dane wymieniane między dwiema stronami.

Jak powstrzymać ataki MITM?

Czy zastanawiasz się jak powstrzymać ataki "man-in-the-middle? Po prostu bądź ostrożny i praktykuj metody dobrej higieny internetowej podzielone poniżej.

Unikaj niezabezpieczonych i publicznych sieci Wi-Fi

Publiczne sieci wi-fi nie są zabezpieczone. Dlatego unikaj łączenia się z nimi podczas podróży lub dokonywania transakcji online. Możesz skorzystać z szyfrowanego połączenia oferowanego przez operatora sieci bezprzewodowej lub routerów z zabezpieczeniem WPA2.

Użyj VPN

Dodanie VPN lub Virtual Private Network szyfruje ruch pomiędzy punktami końcowymi a serwerem VPN. To sprawia, że aktorom zagrożeń trudno jest przeprowadzić udany atak MITM.

Zawsze wyloguj się z najważniejszych stron internetowych

Nie zapisuj haseł w przeglądarkach; zawsze wyloguj się z wrażliwych stron internetowych po zakończeniu aktywności. Dotyczy to w szczególności stron finansowych, takich jak banki i bramki płatnicze.

Ustaw unikalne i silne hasła

Używaj unikalnych haseł do wszystkich ważnych platform i zmieniaj je co 3-4 miesiące. Silne hasło powinno mieć co najmniej 12 znaków z dużymi literami, małymi literami, cyframi i symbolami specjalnymi.

Upewnij się, że nie są one zbyt oczywiste do odgadnięcia - na przykład, imię Twojego zwierzęcia lub miejsce urodzenia.

Stosuj uwierzytelnianie wieloczynnikowe

Uwierzytelnianie wieloczynnikowe to metoda zabezpieczeń, która wymaga więcej niż jednego sposobu (oprócz hasła) na uzyskanie dostępu do konta lub urządzenia. Te wtórne metody to weryfikacja odcisku palca, wykrywanie twarzy, OTP itp.

Zatrzymaj ataki MITM na wiadomości e-mail dzięki MTA-STS

Wreszcie, najskuteczniejszą metodą ochrony komunikacji e-mail przed atakami MITM jest Mail Transfer Agent- Strict Transport Security (MTA-STS). Ta technologia uwierzytelniania wiadomości e-mail pozwala chronić wiadomości e-mail w tranzycie, czyniąc szyfrowanie warstwy transportowej obowiązkowym w SMTP.

Wiedza o tym, czym jest atak MITM jest ważna, zwłaszcza dla firm opartych na technologii. Są one dość powszechne w dzisiejszym cyfrowym krajobrazie, a hakerzy stają się coraz bardziej wyrafinowani w kulminowaniu swoich wysiłków w wyniki bez pozostawiania śladów. To sprawia, że ważne jest, aby właściciele domen podejmowali odpowiednie środki i egzekwowali szyfrowanie podczas transferu, aby zapobiec przechwytywaniu przez napastników ich komunikacji e-mailowej.

- Wzrost liczby oszustw podatkowych i ataków podszywania się pod IRS w sezonie podatkowym - 2 maja 2024 r.

- Bezpieczeństwo poczty e-mail 101 w walce z oszustwami kryptograficznymi - 30 kwietnia 2024 r.

- Jak znaleźć najlepszego dostawcę rozwiązań DMARC dla swojej firmy? - 25 kwietnia 2024 r.