Os emails de entrada do Microsoft 365 que falham no DMARC não são rejeitados mesmo com uma política DMARC definida como "p=reject". Isso é feito para evitar o bloqueio de emails legítimos que podem ser perdidos durante a transmissão devido a políticas de segurança de email no lado do remetente.

Takeaways de chaves

- O Microsoft 365 não rejeita emails com falha de DMARC para evitar o bloqueio de mensagens legítimas.

- A marcação de mensagens DMARC falhadas como spam permite que os utilizadores recebam mensagens de correio eletrónico potencialmente importantes.

- A criação de uma lista de "remetentes seguros" pode ajudar a garantir que os e-mails legítimos chegam à sua caixa de entrada.

- As regras de transporte podem ser configuradas para colocar em quarentena ou avisar sobre emails de entrada não autorizados.

- As políticas DMARC definidas como "p=reject" podem levar à perda de e-mails legítimos se não forem corretamente configuradas.

Porque é que o Microsoft 365 não rejeita as mensagens de correio electrónico falhadas DMARC?

O Microsoft 365 não rejeita emails que falham na verificação DMARC para:

- Evitar falsos negativos que possam resultar de cenários de reencaminhamento de correio electrónico e da utilização de listas de correio

- Evitar que e-mails legítimos sejam rejeitados devido a problemas de configuração do lado do remetente

Devido a este facto, a segurança de correio eletrónico do Microsoft 365 considera melhor marcar as mensagens como spam em vez de as rejeitar completamente. Os utilizadores ainda podem aproveitar a Microsoft para receber estes emails nas suas caixas de entrada:

- Criação de uma lista de "remetentes seguros

- Criação de uma regra de transporte, também conhecida como regra de fluxo de correio de troca

Embora as suas mensagens de correio electrónico legítimas que falhem o DMARC possam ser preocupantes, esta táctica pode resultar em mensagens de correio electrónico maliciosas que escapam aos controlos DMARC para entrarem nas caixas de entrada dos utilizadores.

Pode consultar este documento em Microsoft 365 para a configuração do DMARC de entrada na sua plataforma Exchange Online

Simplifique a segurança com o PowerDMARC!

Como criar uma regra de transporte Microsoft 365 para quarentena de e-mails de entrada não autorizados?

Para responder a estas preocupações relativas à implementação do Office 365 DMARC, podemos criar uma regra de fluxo de correio de troca/transporte usando o cabeçalho da mensagem do remetente.

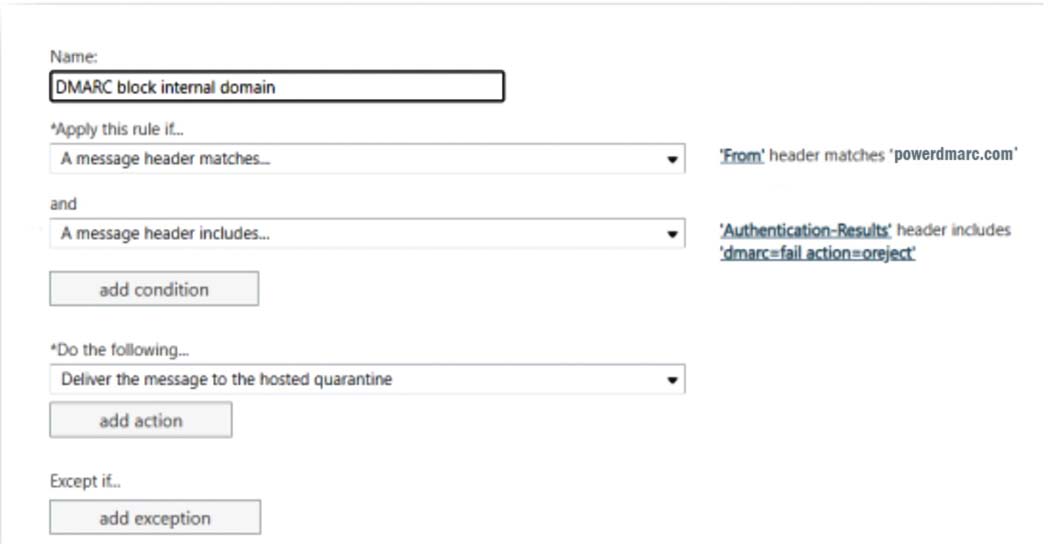

Caso 1: Estabelecimento da Regra de Transporte para Quarentena E-mails de Entrada de Domínio Interno

Se o correio for recebido por domínios internos no endereço "De", podemos estabelecer uma regra de transporte para colocar em quarentena os e-mails. Isto irá alojar o correio electrónico na pasta de quarentena do utilizador em vez da sua caixa de entrada.

A regra verifica:

- Se o campo De corresponde ao seu próprio domínio

- Se o DMARC está a falhar para a mensagem

Isto determinaria as acções a empreender.

Nota: Antes de configurar esta regra, recomenda-se que a utilize numa base de utilizadores restrita para testar o solo antes de se deslocar para uma implantação em grande escala. Certifique-se de que os seus remetentes autorizados estão a passar no DMARC, caso contrário, isso indicaria erros de configuração e poderia levar à perda de e-mails legítimos.

Para estabelecer a regra, seguir os passos seguintes:

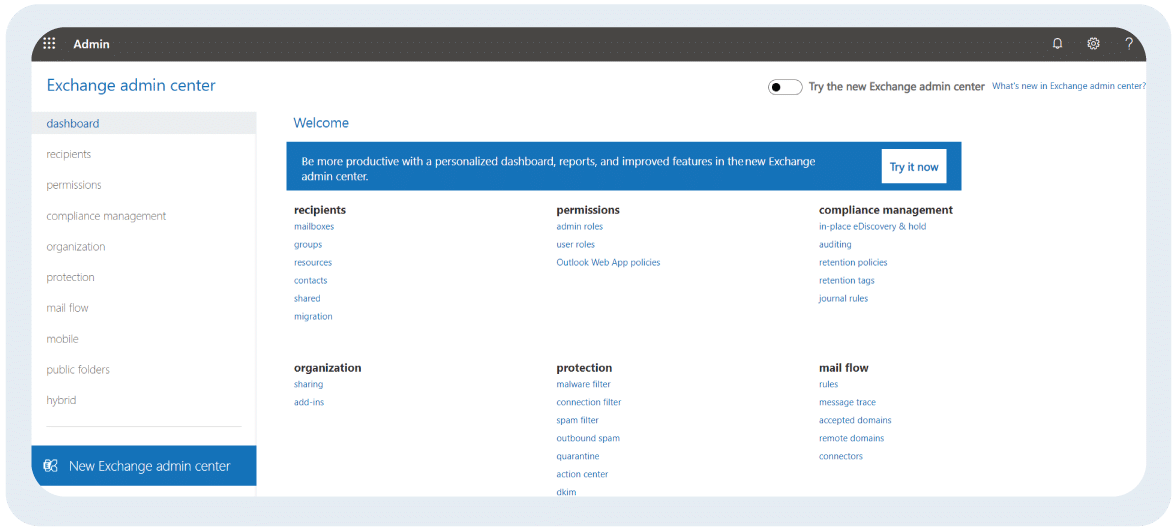

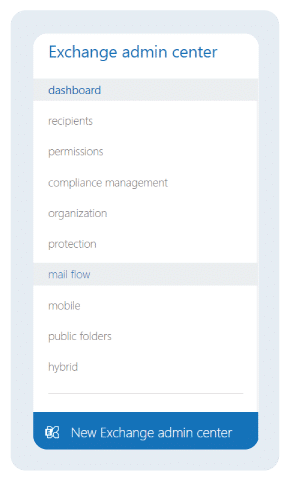

- Inicie sessão no seu centro de administração Exchange Online

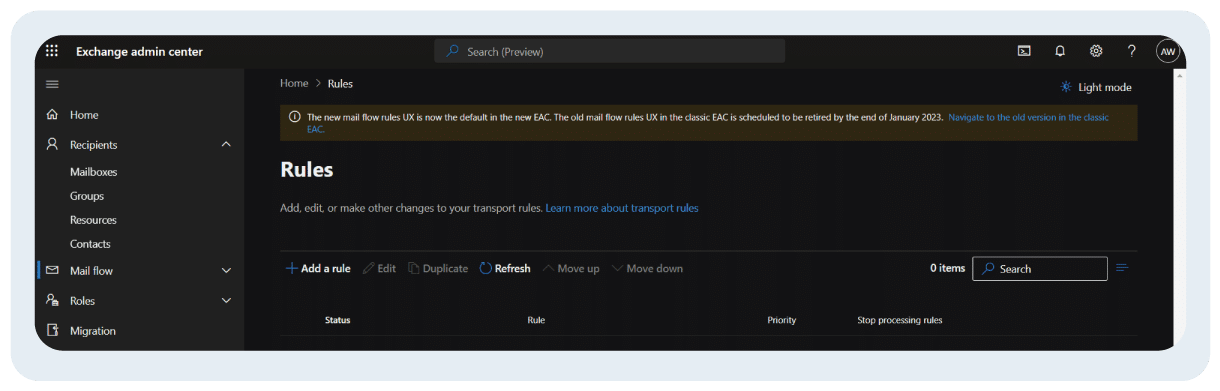

- Ir para Fluxo de correio > Regras

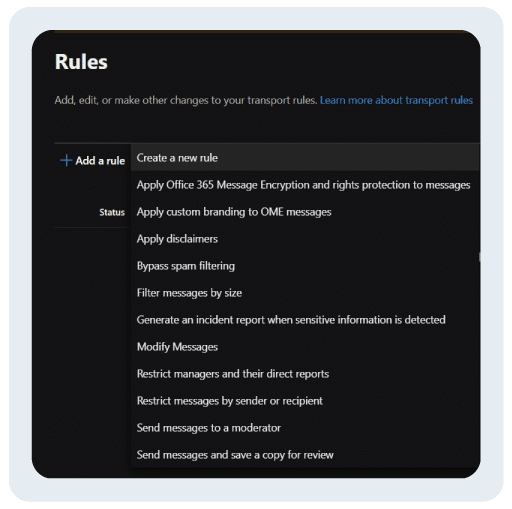

- Criar uma nova regra, seleccionando o ícone Adicionar > Criar uma nova regra

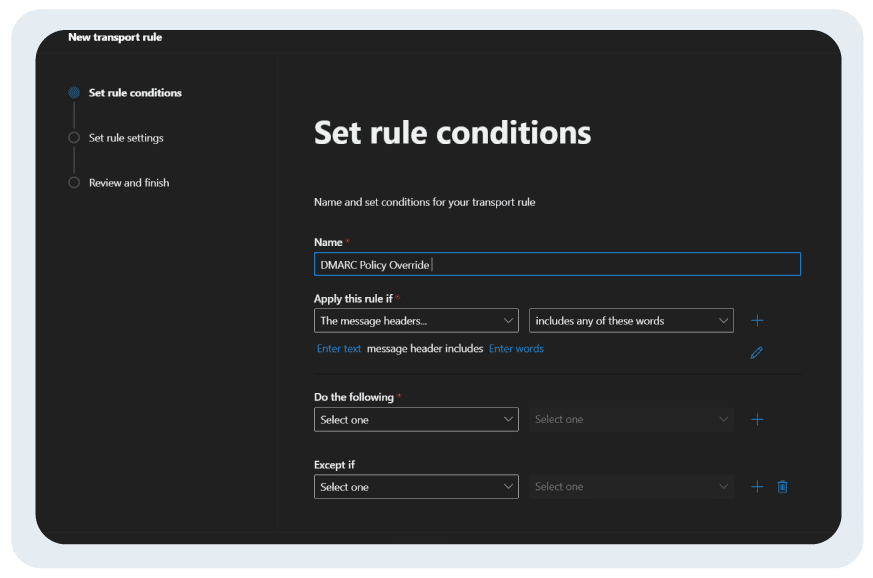

- Definir "Match sender address in message" para "Header" (Cabeçalho)

- Em Apply this rule if..., pode seleccionar a condição a que pretende aplicar esta regra a partir do menu pendente. Aqui queremos configurar a regra se o resultado da autenticação DMARC for "Fail" e se o domínio "From" corresponder ao seu próprio nome de domínio

- Em Fazer o seguinte..., pode agora seleccionar a sua acção e defini-la para "Entregar a mensagem à quarentena alojada".

- Clique em Guardar

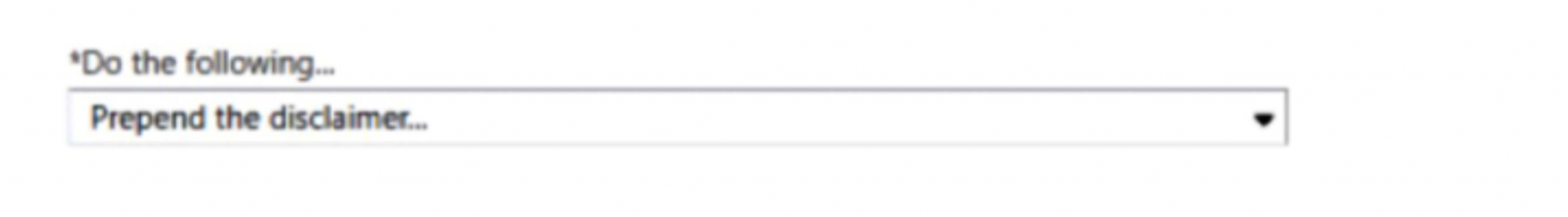

Caso 2: Estabelecimento da regra de transporte para quarentena E-mails de entrada de domínios externos

Se receber e-mails de domínios que não se enquadram no âmbito da sua organização (domínios externos) e que falham no DMARC, pode configurar uma declaração de exoneração de responsabilidade que avisa os utilizadores de uma possível tentativa de phishing ou intenção maliciosa.

Nota: Prependendo uma isenção de responsabilidade para domínios externos que falhem o DMARC pode ser benéfico se não quiser restringir completamente os e-mails. Na maioria das vezes, protocolos mal configurados do lado do remetente podem contribuir para verificações de autenticação falhadas.

Para estabelecer a regra, seguir os passos seguintes:

- Inicie sessão no seu centro de administração Exchange Online

- Ir para Fluxo de correio > Regras

- Criar uma nova regra, seleccionando o ícone Adicionar > Criar uma nova regra

- Definir "Match sender address in message" para "Header" (Cabeçalho)

- Em Apply this rule if..., pode seleccionar a condição a que pretende aplicar esta regra a partir do menu pendente. Aqui pretendemos configurar a regra se o resultado da autenticação DMARC for "falhar".

- Em Faça o seguinte..., pode agora seleccionar a sua acção e defini-la como "Prependam a exoneração de responsabilidade..." e adicionar a sua exoneração de responsabilidade desejada

- Pode agora adicionar uma excepção a esta regra como no caso de o cabeçalho "De" corresponder ao seu nome de domínio

- Clique em Guardar

Como criar uma regra de transporte Microsoft 365 para rejeitar e-mails de entrada não autorizados?

- Inicie sessão no seu centro de administração Exchange Online

- Ir para Fluxo de correio > Regras

- Selecção + Adicionar uma regra

- Clique em Criar uma nova regra a partir do menu drop-down

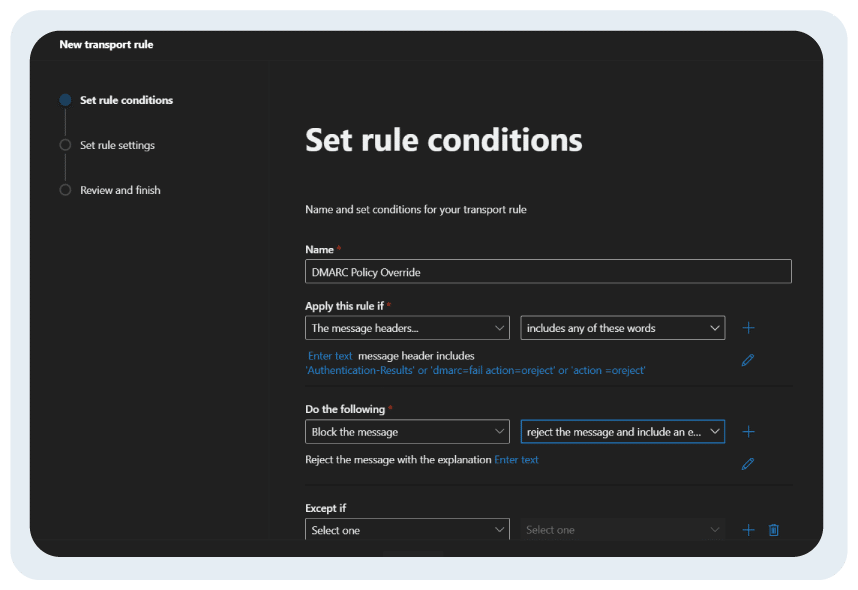

- Diga a sua regra de fluxo de correio. Por exemplo: Política de Substituição DMARC

- Sob "Aplicar esta regra se" seleccione "os cabeçalhos das mensagens incluem qualquer uma destas palavras”

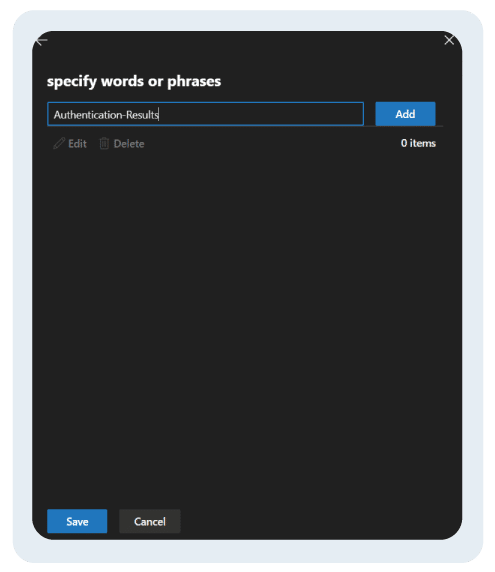

- Agora clique em "Introduzir texto"em texto destacado a azul e seleccione "Autenticação-resultados”

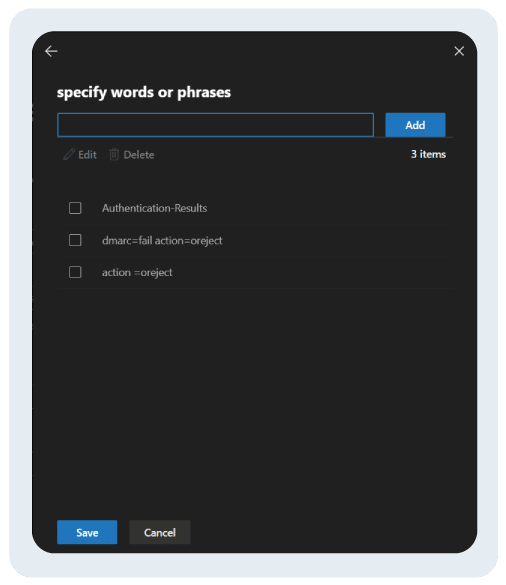

- Do mesmo modo. Clique em "Introduzir palavras" em texto azul destacado e seleccione a opção da sua escolha ou todas as opções.

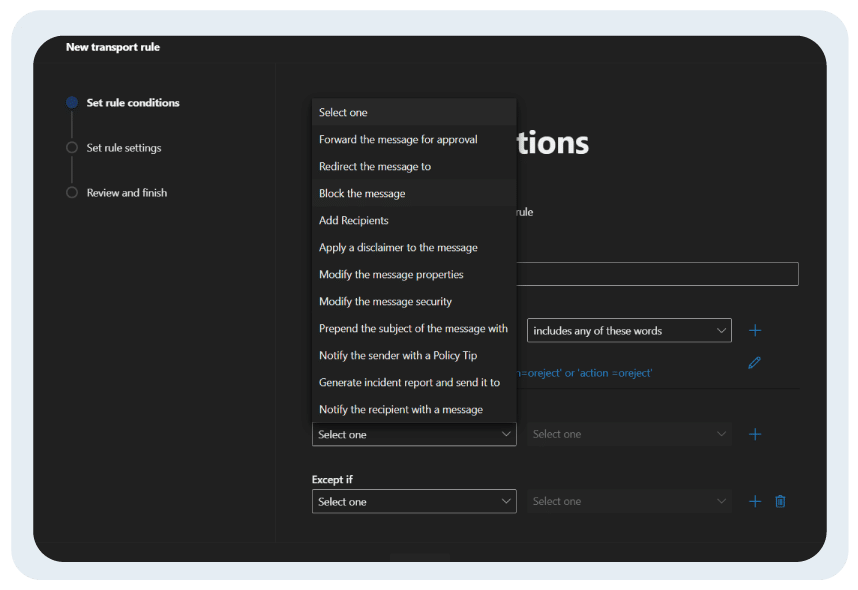

- Sob "Faça o seguinte" seleccione "Bloquear a mensagem”

- Escolha mais "rejeitar a mensagem e incluir uma explicação”

Salvar a regra do fluxo de correio. Pode demorar alguns minutos a processar as alterações, e está feito!

Alguns pontos importantes a lembrar

- O DMARC não protege contra a falsificação de domínios semelhantes e só é eficaz contra a falsificação direta de domínios e ataques de phishing

- Uma política de DMARC definida para "nenhuma" não colocaria em quarentena ou rejeitaria as mensagens de correio electrónico que falhassem DMARC, apenas p=rejeição/quarentena pode proteger contra a falsificação

- A rejeição do DMARC não deve ser tomada de ânimo leve, pois pode levar à perda de e-mails legítimos.

- Para uma implementação mais segura, configure uma ferramenta de relatório DMARC para monitorizar os seus canais de correio eletrónico e os resultados da autenticação diariamente

- Configuração do DKIM: Guia passo a passo para configurar o DKIM para segurança de e-mail (2025) - 31 de março de 2025

- PowerDMARC é reconhecido como líder de rede para DMARC no G2 Spring Reports 2025 - 26 de março de 2025

- Como identificar e-mails falsos de fraude de confirmação de encomenda e proteger-se - 25 de março de 2025