Атаки на усиление DNS: Примеры, обнаружение и смягчение последствий

Узнайте об атаках с усилением DNS, примерах, методах обнаружения и стратегиях смягчения последствий для защиты вашей сети от DDoS-угроз.

Атаки с использованием DNS-усилителей увеличились почти на 700% с 2016 года. Коэффициент усиления в этих атаках может варьироваться от от 28 до 54 раз исходного размера запроса. В крайних случаях он может достигать 179-кратного усиления.

В этой статье мы рассмотрим, что такое атака DNS Amplification, как она работает и как обнаружить и смягчить последствия таких атак. Мы также приведем несколько реальных примеров атак DNS Amplification, которые в последнее время подрывают стабильность DNS-систем.

Атака DNS Amplification - это основанная на отражении распределенная атака типа "отказ в обслуживании" (DDoS), в ходе которой злоумышленники используют открытые и неправильно настроенные DNS-резольверы, чтобы наводнить цель большим объемом трафика DNS-ответов.

В ходе этой атаки злоумышленники отправляют запрос на поиск DNS на заданный открытый DNS-сервер. Они подменяют адрес источника, превращая его в адрес цели. Когда DNS-сервер возвращает ответ на DNS-запись, он отправляется непосредственно на IP-адрес жертвы (поддельный адрес источника), а не на новую цель, контролируемую злоумышленниками.

В результате жертва получает поток незапрошенных DNS-ответов, что может перегрузить ее сетевую инфраструктуру и вызвать отказ в обслуживании.

Этот метод атаки особенно опасен из-за коэффициента усиления, который, как уже говорилось выше, может варьироваться от 28 до 54 раз по сравнению с исходным размером запроса.

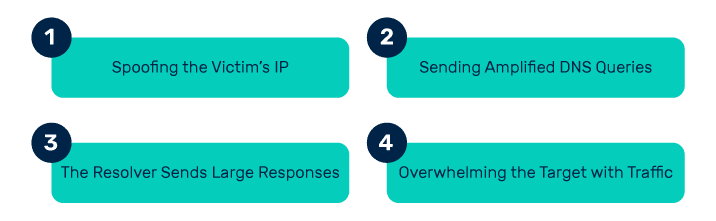

Процесс атаки DNS Amplification включает в себя несколько этапов:

Злоумышленник использует взломанное устройство для передачи UDP-пакетов с поддельными IP-адресами рекурсивному резолверу DNS. Поддельный адрес совпадает с реальным IP-адресом жертвы.

Каждый UDP-пакет запрашивает DNS-резольвер, часто используя параметры типа "ANY", чтобы получить максимально развернутый ответ.

Получив запрос, DNS-резольвер отвечает обширными данными и направляет его на поддельный IP-адрес.

Поскольку IP-адрес цели получает ответ и сетевая инфраструктура переполняется большим трафиком, это приводит к отказу в обслуживании.

Небольшое количество запросов само по себе не поставит под угрозу сетевую инфраструктуру, но при их умножении и масштабировании на несколько запросов и множество DNS-резольверов злоумышленники могут значительно увеличить объем данных, направленных на цель, и перегрузить сетевые ресурсы жертвы.

За последние несколько лет было проведено несколько атак DNS Amplification, которые показали истинный потенциал и масштаб возможного воздействия таких атак:

1 июня 2022 года DDoS-атака атаковала пользователя Google Cloud Armour с HTTPS в течение 69 минут. На тот момент это была "крупнейшая" распределенная атака типа "отказ в обслуживании" (DDoS), пик которой составил более 46 миллионов запросов в секунду. В атаке участвовали 5 256 IP-адресов из 132 стран. По данным Google, это была крупнейшая DDoS-атака 7-го уровня, которая почти на 76 % превысила рекорд, установленный до этого.

21 октября 2016 года Twitter, Amazon, GitHub и New York Times были остановлены из-за DDoS-атаки Dyn. DDoS-атаки компании Dyn. Целью атаки стала компания Dyn, которая отвечала за обслуживание значительной части инфраструктуры системы доменных имен (DNS) в Интернете.

Атака продолжалась почти целый день. Киберпреступники использовали вредоносное ПО "Mirai botnet", которое задействовало IoT-устройства (а не компьютеры), в результате чего хакеры могли выбрать более 50 000-100 000 устройств (например, домашние роутеры, видеорегистраторы и т. д.) для проведения вредоносной программы.

DDoS-атака Spamhaus началась 18 марта 2013 года и была одной из крупнейших известных на тот момент DDoS-атак, пиковая мощность которой составила около 300 Гбит/с. Она была предпринята против организации Spamhaus, занимающейся борьбой со спамом, после того как она внесла в черный список хостинговую компанию CyberBunker, известную своей разрешительной политикой.

Атака использовала открытые DNS-резолверы для увеличения трафика и применяла технику отражения DNS, что позволило хакерам генерировать огромные объемы данных при ограниченных ресурсах. Этот инцидент привлек внимание экспертов к уязвимости открытых DNS-резолверов и возможности их использования в масштабных DDoS-атаках. Расследованием атаки занялись правоохранительные органы нескольких стран. В результате были арестованы, в том числе 17-летний юноша из Лондона.

Существует несколько методов, которые можно использовать для обнаружения атак DNS Amplification.

К числу распространенных признаков атак DNS Amplification относятся:

Системы SIEM объединяет и анализирует журналы DNS на предмет аномалий, таких как необычные объемы или направления запросов. Среди популярных рекомендаций - Splunk, IBM и QRadar.

Эти системы быстро выявляют потенциально подозрительные действия DNS и выдают предупреждения на основе этих угроз. Среди рекомендуемых инструментов - Snort и Zeek.

Эти инструменты обеспечивают анализ DNS-запросов в реальном времени и в истории для выявления аномалий. В качестве примера можно привести функцию DNS Timeline в PowerDMARC.

Системы EDR отслеживают DNS-активность конечных точек в поисках признаков компрометации, например, вредоносного ПО, использующего DNS для управления и контроля (C2). В качестве примера можно привести Microsoft Defender ATP и SentinelOne.

Анализ журналов DNS-сервера на предмет необычных закономерностей, таких как аномальный трафик и повторяющиеся запросы от одного и того же источника, поможет выявить потенциальные атаки на начальной стадии. Вот краткое описание показателей, которые необходимо отслеживать:

Существует множество эффективных стратегий смягчения последствий, которые вы можете использовать.

Открытые резолверы часто используются в атаках DNS Amplification и DDoS-атаках, поэтому очень важно ограничить доступ к ним. Поэтому лучше всего отключить открытые DNS-резольверы. Вместо этого можно настроить рекурсивные DNS-резольверы так, чтобы они принимали запросы только от доверенных внутренних клиентов. Кроме того, может быть полезно ограничить доступ к определенным IP-адресам или подсетям с помощью ACL (списков контроля доступа).

Атаки DNS Amplification основаны на отправке множества небольших запросов к резолверу, который генерирует большие ответы, перегружая сеть жертвы. Для борьбы с этим можно настроить DNS-серверы таким образом, чтобы они ограничивали количество одинаковых ответов, отправляемых на один IP-адрес. Этого можно достичь с помощью ограничения скорости на основе запросов, что уменьшает влияние вредоносных повторяющихся запросов. Ниже приведено несколько примеров встроенных модулей RRL в популярном программном обеспечении DNS:

Фильтрация DNS-трафика поможет блокировать вредоносные запросы, несанкционированный доступ и попытки утечки данных. Кроме того, брандмауэры и системы предотвращения вторжений (IPS) могут блокировать подозрительный DNS-трафик.

Для предотвращения атак DNS Amplification важно обеспечить надлежащую безопасность сети. Вот что вы можете сделать:

Проактивные действия, такие как регулярные аудиты безопасности, постоянный мониторинг, слежение за новостями отрасли и использование правильных инструментов, помогут вам снизить риск успешных атак. Вот почему важно действовать быстро:

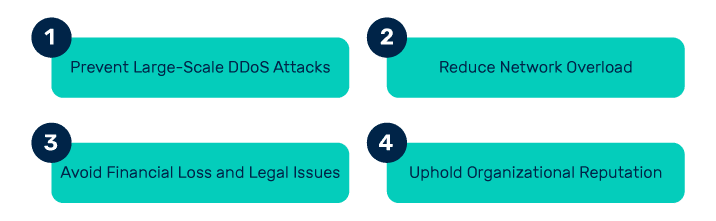

Принятие упреждающих мер против атак DNS Amplification может впоследствии предотвратить масштабные DDoS-атаки в будущем.

Эксплойты DNS Amplification могут перегружать и переполнять сетевые системы, приводя к сбоям и замедлению работы сети. Принятие оперативных мер может предотвратить это.

Простои в результате атак DNS Amplification могут принести компаниям большие убытки. Это может даже иметь юридические последствия за содействие киберпреступности.

Если ваши DNS-серверы подверглись эксплойту Amplification, это может привести к потере лица и репутационного ущерба. В таких ситуациях крайне важна профилактика.

Стать жертвой атаки DNS Amplification может быть весьма дорогостоящим как с финансовой, так и с репутационной точки зрения. Это может сделать ваш домен и бизнес менее надежным в глазах клиентов и подтолкнуть их к поиску альтернативных решений.

Хотя их довольно сложно обнаружить и предотвратить на ранних стадиях, есть некоторые общие признаки, методы и инструменты, на которые следует обратить внимание, чтобы помочь вам выявить и смягчить последствия таких атак как можно раньше.

Инструменты

Продукт

Компания

Выравнивание SPF: Что это такое и зачем вам это нужно?

Выравнивание SPF: Что это такое и зачем вам это нужно?