Ботнет MikroTik использует неправильную конфигурацию SPF для распространения вредоносного ПО

Последние новости кибербезопасности, Infoblox Threat Intel обнаружила ботнет, скомпрометировавший 13 000 устройств MikroTik! Ботнет использовал уязвимости в конфигурации DNS-записей SPF, чтобы обойти защиту электронной почты. После эксплуатации ботнет подменил около 20 000 веб-доменов для распространения вредоносного ПО.

Ключевые выводы

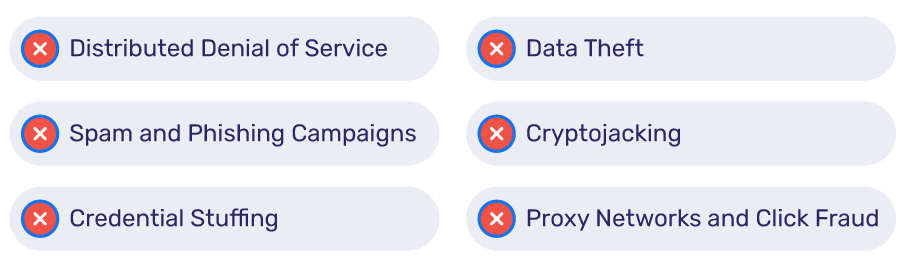

Ботнеты - это сеть взломанных устройств, которыми удаленно манипулируют и управляют субъекты угроз. Ботнеты уже давно представляют собой постоянную угрозу кибербезопасности. Они имеют широко распространенный характер, что делает их удобным вектором для распространения масштабных вредоносных действий.

В прошлом ботнеты были ответственны за следующее:

В недавней спам-кампании, обнаруженной компанией Infoblox, ботнеты использовали более 13 000 взломанных маршрутизаторов MikroTik. Это вызывает растущую обеспокоенность индустрии кибербезопасности.

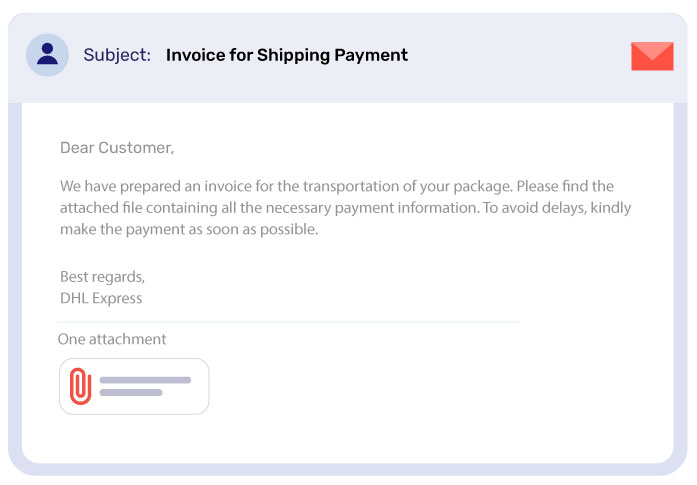

В конце ноября 2024 года компания "Инфоблокс" обнаружила спам-кампанию, связанную со счетами-фактурами. Рассылались спам-письма, выдававшие себя за счета-фактуры DHL, с ZIP-файлами, содержащими вредоносные JavaScript-файлы. На сайте ZIP-вложения имели последовательные соглашения об именовании, такие как:

Файлы ZIP, они же файлы JavaScript, выполняли сценарии Powershell. Они подключались к командно-контрольному (C2) серверу вредоносного ПО, который размещался на подозрительном IP-адресе. Этот IP-адрес имел историю предыдущих вредоносных действий в Интернете. Таким образом, ботнет создавал сеть, которая запускала цепочку распространения троянских вредоносных программ.

Согласно результатам расследования, проведенного компанией Infoblox, ботнет захватил более 13 000 маршрутизаторов MikroTik. Эти маршрутизаторы были настроены как SOCKS-прокси. Это маскировало их происхождение, делая их неидентифицируемыми.

Маршрутизаторы MikroTik стали легкой мишенью для ботнета из-за присущих им критических уязвимостей:

Получающие почтовые серверы проверяют легитимность отправителей электронной почты с помощью записей DNS TXT. Одним из таких примеров является запись SPF или Sender Policy Framework. Однако разрешительные записи SPF в тысячах доменов-отправителей обеспечили злоумышленникам лазейку, необходимую для обхода проверок подлинности.

Пример не разрешающей записи SPF выглядит следующим образом:

v=spf1 include:example.domain.com -all

Этот пример позволяет только указанным серверам отправлять электронные письма от имени домена. Домены, не имеющие явного разрешения, не пройдут SPF.

Пример разрешительной записи SPF выглядит следующим образом:

v=spf1 include:example.domain.com +all

Приведенный выше пример позволяет любому серверу отправлять электронные письма от имени домена, что позволяет осуществлять подмену и выдавать себя за другого. Infloblox выявила использование подобных разрешительных конфигураций SPF для запуска вредоносных кампаний.

Вы можете проверить конфигурацию SPF вашего домена, используя один из следующих методов:

Владельцы доменов могут искать SPF-записи с помощью команд NSlookup или Dig:

Более простой способ проверить конфигурацию DNS SPF - использовать инструмент PowerDMARC инструмент проверки SPF.

Это так просто! Это простой и мгновенный способ проверки SPF без запуска сценария или команды Powershell, не требующий технических знаний.

Способность ботнета использовать уязвимости DNS, запуская сложные спуфинг-атаки, подчеркивает необходимость следования передовым методам обеспечения безопасности электронной почты:

Обнаружение эксплойтов ботнета MikroTik свидетельствует о растущей опасности сложных кибератак. Чтобы оставаться защищенными, компании должны обновить свой стек безопасности, чтобы проложить путь к современным технологиям кибербезопасности, поддерживающим искусственный интеллект. Это позволит им легко ориентироваться в ландшафте угроз и оставаться невредимыми.

Инструменты

Продукт

Компания

Yahoo Japan рекомендует пользователям принять DMARC в 2025 году

Yahoo Japan рекомендует пользователям принять DMARC в 2025 году