Kimsuky exploite les politiques DMARC "None" dans de récentes attaques de phishing

Le groupe de pirates nord-coréens Kimsuky n'est pas nouveau dans le cybermonde. Ce groupe très sophistiqué d'acteurs de la menace est à nouveau actif, ciblant désormais les domaines dotés de politiques DMARC permissives pour lancer des attaques d'hameçonnage très ciblées.

Kimsuky a toujours eu recours à des tactiques d'ingénierie sociale, utilisant souvent le courrier électronique pour lancer des attaques. Toutefois, dans les attaques récentes, ils ont changé de tactique en exploitant les politiques DMARC qui n'offrent aucune protection. Cette situation met en évidence la nécessité d'une l'application de DMARC et de les placer au cœur de la sécurité d'une organisation.

Le 2 mai 2024, le Federal Bureau of Investigation (FBI), le Département d'État américain et la National Security Agency (NSA) ont publié un avis commun mettant en garde contre l'exploitation par Kimsuky des politiques DMARC permissives pour lancer des attaques de spearphishing. Approfondissons la question !

Une brève histoire de Kimsuky

Le groupe de pirates groupe de pirates Kimsuky porte de nombreux noms - Velvet Chollima, Black Banshee et Emerald Sleet en sont quelques-uns. Originaires de Corée du Nord, les Kimsuky ont commencé à lancer des attaques de cyber-espionnage visant des instituts de recherche et de politique sud-coréens, des exploitants d'énergie nucléaire et des organismes ministériels.

Bien que ce groupe de pirates soit actif depuis plus de dix ans, il a récemment élargi ses horizons pour cibler des organisations en Russie, aux États-Unis et en Europe.

Attaques populaires de Kimsuky signalées dans le passé

- Les attaques de Kimsuky, "les premières du genre", remontent à 2019.

- Kimsuky aurait volé des données sensibles de l'opérateur nucléaire sud-coréen Korea Hydro & Nuclear Power en mars 2015.

- En septembre 2020, Kimsuky a ciblé 11 fonctionnaires du Conseil de sécurité des Nations Unies, en tentant de les pirater.

Kimsuky exploite les politiques DMARC assouplies dans des attaques de phishing en 2024

Votre politique politique DMARC est un champ obligatoire de votre enregistrement DMARC qui détermine les mesures à prendre du côté du client pour les messages qui échouent au test DMARC. Votre politique DMARC peut demander aux serveurs de réception d'écarter ou de mettre en quarantaine les messages qui ont échoué. En mode "no-action", elle peut également demander aux serveurs de ne rien faire du tout !

Le groupe de pirates nord-coréens Kimsuky cible les domaines dotés de politiques DMARC sans action afin d'exploiter le manque de protection qu'ils offrent. Ils ont ainsi plus de chances de réussir à envoyer leurs courriels d'hameçonnage.

Quelles sont les différentes politiques DMARC que vous pouvez configurer ?

En tant que propriétaire de domaine, vous pouvez choisir l'une des trois politiques DMARC : aucune, rejet et quarantaine. Comme son nom l'indique, aucune est une politique de non-action, tandis que le rejet et la quarantaine rejettent et mettent en quarantaine les courriels non autorisés.

Pour configurer votre politique, vous devez ajouter la balise p= à votre enregistrement DMARC lorsque vous créez votre enregistrement.

Qu'est-ce qu'une politique DMARC de non-action/permissive ?

La politique DMARC none est permissive. Il s'agit d'un mode de politique qui n'offre aucune protection contre les cyberattaques. Cela signifie-t-il pour autant qu'elle ne sert à rien ? Ce n'est pas tout à fait vrai. DMARC none est généralement utilisé au début de votre parcours d'authentification des courriels, que l'on peut qualifier de phase de "surveillance uniquement". Ce mode peut être utilisé comme contrôle pour tester votre configuration et surveiller votre trafic de messagerie. Cependant, nous ne vous encourageons pas à rester dans ce mode pendant de longues périodes, car cela rend votre domaine vulnérable aux cyberattaques. Votre objectif ultime devrait être de passer en toute sécurité à un mode d'application.

Voici un exemple d'enregistrement DMARC avec une politique DMARC permissive ou faible :

v=DMARC1 ; p=none ;

Ici, la balise p=none indique que la politique est réglée sur "none", ce qui n'offre aucune protection. En outre, cet enregistrement DMARC ne comporte aucune balise "rua", ce qui signifie que l'objectif de surveillance de la politique DMARC "none" n'est pas utilisé.

Comment une politique DMARC faible peut-elle vous nuire ?

Il existe un inconvénient majeur de la politique DMARC "none" qui peut vous nuire dans certaines circonstances. En effet, en cas de politique "none", même si DMARC échoue pour votre courrier électronique, celui-ci est tout de même délivré au destinataire. Cela signifie que si votre domaine est usurpé par un acteur de la menace pour envoyer des courriels de phishing à vos clients, les courriels seront délivrés malgré l'échec de DMARC, les courriels seront délivrés malgré l'échec de l'authentification DMARC.

Anatomie des attaques de spearphishing Kimsuky

Plusieurs versions des attaques Kimsuky ont été signalées par les agences fédérales dans leurs avis entre 2023 et 2024. Examinons quelques éléments clés pour comprendre les tactiques d'attaque de Kimsuky :

- Kimsuky est connu pour se faire passer pour des agences gouvernementales, des groupes de réflexion et des médias dans des courriels de spearphishing. Il peut également utiliser des sites web falsifiés pour accéder aux informations personnelles et aux identifiants de connexion des victimes.

- Ils ciblent généralement des organisations bien connues et se font passer pour des fonctionnaires et des employés réels afin de gagner facilement la confiance de victimes peu méfiantes.

- L'attaque par hameçonnage se déroule en plusieurs phases et non d'une seule traite. Au cours de ce processus, les attaquants peuvent endosser le rôle de plusieurs identités différentes dans des courriels consécutifs afin de maintenir leur crédibilité.

- Après quelques tentatives initiales inoffensives, une fois la confiance établie, le dernier courriel envoyé par les attaquants contient une pièce jointe malveillante cryptée.

- Cette pièce jointe contient un code malveillant qui s'infiltre dans le compte, le réseau ou l'appareil de l'utilisateur et permet à Kimsuky d'accéder à ces systèmes.

- Les courriels usurpant l'identité de groupes de réflexion légitimes ciblent les agences dont les politiques DMARC configurées pour leur domaine sont faibles (p=none).

- Malheureusement, en raison de la politique DMARC de non-action configurée par le groupe de réflexion ou l'organisation, les courriels qui échouent à l'authentification DMARC sont toujours livrés dans la boîte de réception principale du destinataire. C'est ce qui fait le succès de l'attaque de phishing Kimsuky.

Prévenir les attaques d'hameçonnage de type "Kimsuky" exploitant des politiques DMARC faibles

Dans son rapport IC3, le FBI présente plusieurs mesures préventives que vous pouvez prendre pour éviter les récentes attaques de Kimsuky. Voyons de quoi il s'agit :

1. Configurer les politiques DMARC renforcées

Pour empêcher Kimsuky d'exploiter les faibles politiques DMARC, passez à quelque chose de plus fort, comme une politique imposée. Les modes "quarantaine" et "rejet" sont deux modes de politique que vous pouvez configurer. Dans le cadre de ces politiques, les courriels d'hameçonnage usurpés sont rejetés ou mis en quarantaine au lieu d'être envoyés directement dans la boîte de réception du client.

Toutefois, si la configuration est incorrecte, vos courriels légitimes risquent d'être rejetés également ! C'est pourquoi il est important de faire preuve de prudence lors de la configuration d'une politique appliquée. Voici comment mettre en œuvre le rejet DMARC en toute sécurité :

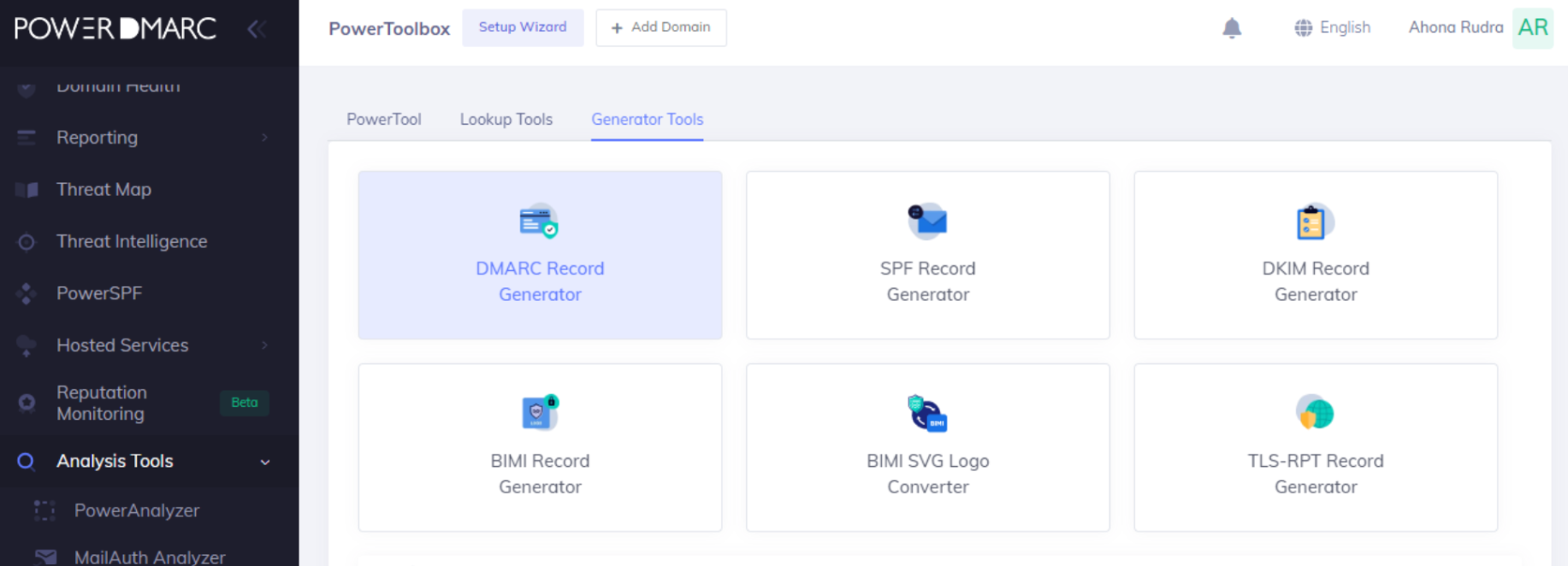

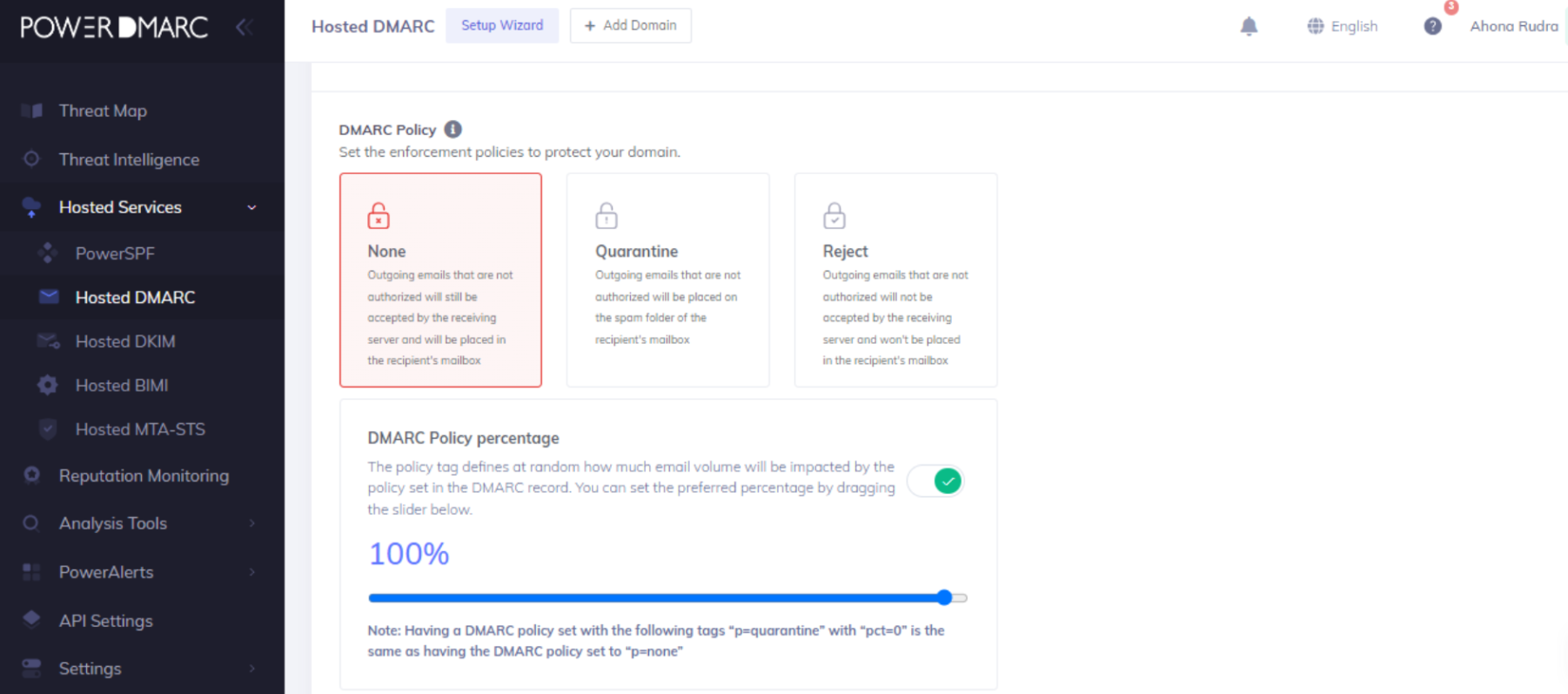

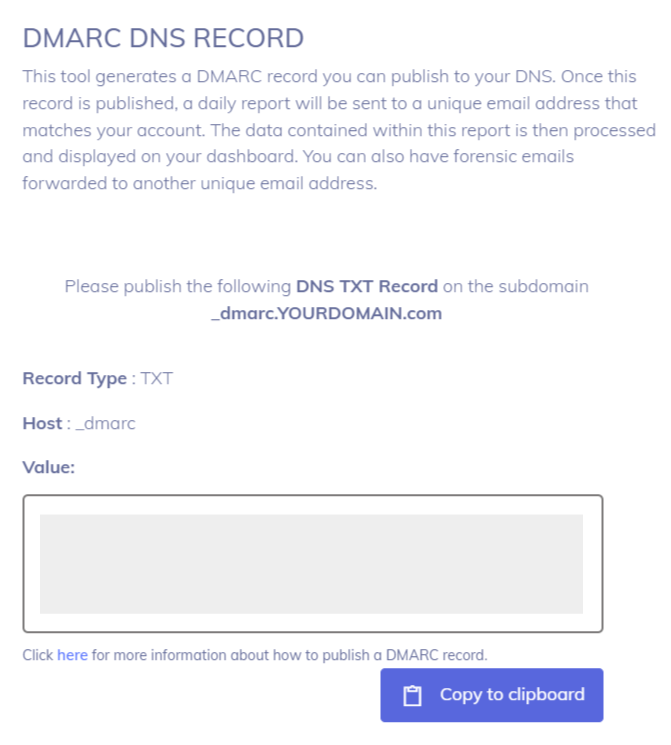

- S'inscrire sur PowerDMARC gratuitement et sélectionnez l'option générateur d'enregistrements DMARC aussi

- Créer un nouvel enregistrement DMARC avec une politique p=reject

Note: Si vous configurez DMARC pour la première fois, utilisez une politique "none" pour contrôler toutes vos sources d'envoi à l'aide de notre tableau de bord et de nos rapports.

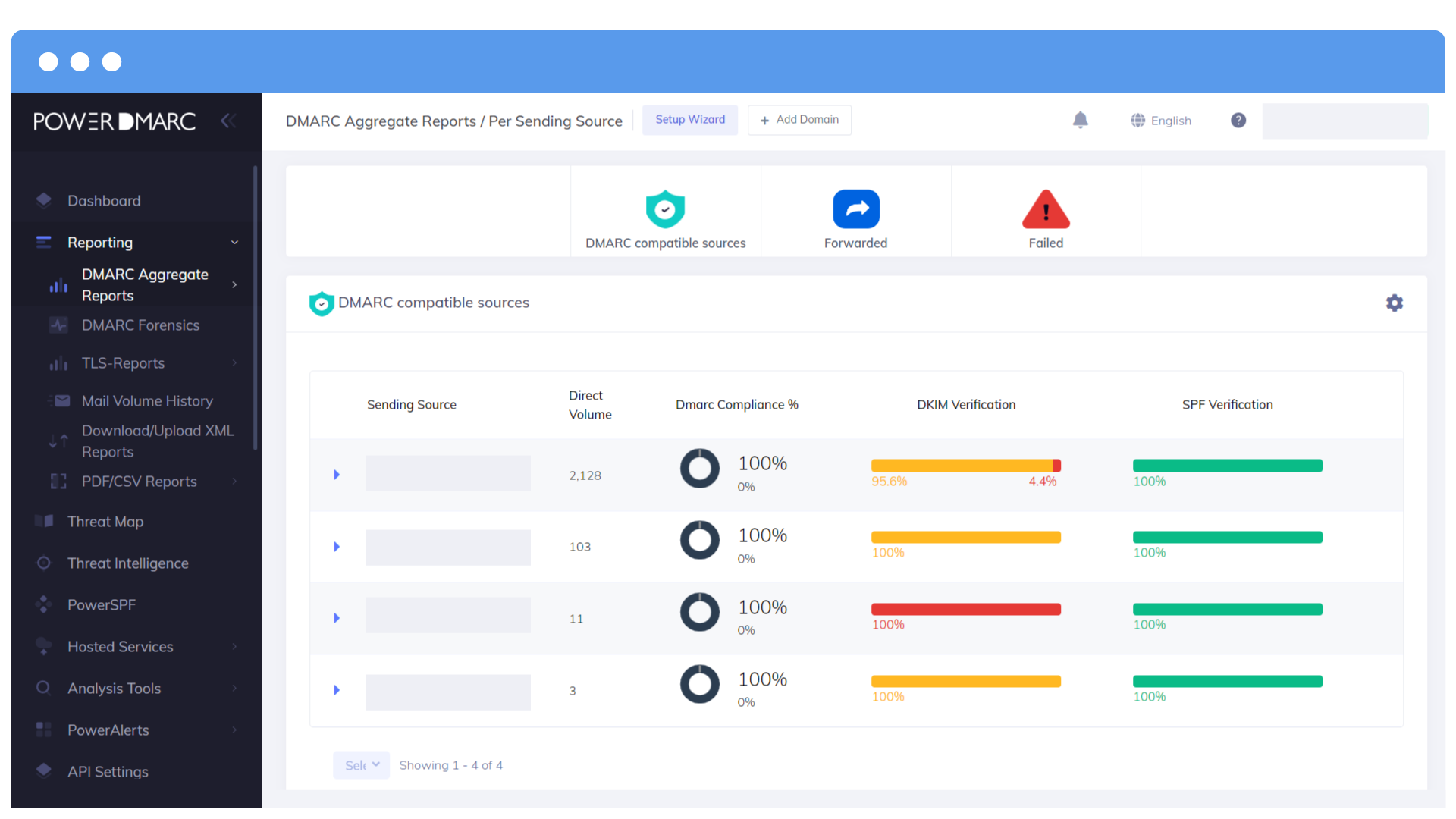

Une fois que les sources d'envoi légitimes ont été correctement configurées pour envoyer des courriels conformes à DMARC, vous pouvez appliquer DMARC en mettant à jour votre politique de mise en quarantaine, puis de rejet. Notre service solution DMARC hébergée hébergée vous permet de passer facilement d'un mode de politique à l'autre sans accéder à votre DNS. Une fois que vous êtes sûr de votre configuration, il vous suffit de naviguer vers Hosted DMARC et de mettre à jour votre mode de politique.

- Activez les rapports DMARC à l'aide de la balise "rua" et définissez une adresse électronique pour recevoir vos rapports.

- Accédez à votre console de gestion DNS et remplacez votre enregistrement DMARC actuel par le nouveau. Notez que vous devez remplacer votre enregistrement actuel et ne pas publier un nouvel enregistrement pour le même domaine s'il en a déjà un.

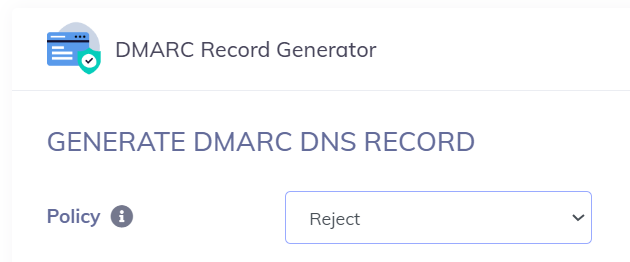

Lorsque vous êtes sur p=reject, vous devez surveiller régulièrement votre trafic de courrier électronique pour vous assurer que vos messages légitimes sont délivrés. Notre analyseur de rapports analyseur de rapports DMARC simplifie la gestion des rapports DMARC afin de garantir la délivrabilité. Commencez dès aujourd'hui à passer en toute sécurité à une politique appliquée et renforcez vos défenses contre Kimsuky !

2. Détecter les signes d'alerte dans les messages électroniques

Le FBI met en évidence plusieurs signes d'alerte présents dans les courriels de phishing, qui peuvent être très révélateurs. Passons en revue ces signes :

- Courriels grammaticalement incorrects et mal rédigés

- Des courriels initiaux qui semblent particulièrement inoffensifs, suivis par des courriels contenant des liens ou des pièces jointes malveillants.

- Les pièces jointes malveillantes obligent les destinataires à cliquer sur "Enable Macros" (activer les macros) pour les visualiser. Elles sont généralement protégées par un mot de passe afin d'échapper aux filtres antivirus.

- Emails provenant de domaines usurpés avec des noms de domaine mal orthographiés

- Les courriers électroniques usurpant l'identité de gouvernements, d'universités et de groupes de réflexion, mais envoyés à partir de sources aléatoires ne contenant pas le nom de domaine exact.

Tous ces éléments peuvent être des signes révélateurs d'une attaque de phishing de type Kimsuky. Dans ces circonstances, il est préférable de ne pas s'intéresser au contenu de l'e-mail et de ne pas cliquer sur les pièces jointes.

En conclusion

La récente résurgence des attaques Kimsuky exploitant les politiques DMARC permissives prouve une fois de plus la nature en constante évolution des cyberattaques. Comme nous l'avons vu, leur habileté à exploiter les politiques DMARC sans action met en évidence le besoin critique pour les organisations d'appliquer des mesures plus strictes pour se protéger contre les attaques par hameçonnage.

L'avis conjoint du FBI, du Département d'État américain et de la NSA rappelle brutalement les dangers imminents que représentent ces acteurs de la menace. En adoptant des politiques DMARC et en restant attentives aux signes d'alerte décrits par les agences fédérales, les organisations peuvent renforcer leurs défenses et réduire le risque d'être victimes des tactiques sophistiquées de Kimsuky.

Les entreprises et les entités doivent rester proactives dans l'adaptation et la mise à jour des protocoles de sécurité. Pour commencer, contactez-nous dès aujourd'hui !

- Meilleures pratiques en matière de sécurité des courriels pour le travail à distance - 25 juillet 2024

- Courriel d'alerte à la sécurité du compte Microsoft : Reconnaître l'escroquerie - 24 juillet 2024

- Le facteur humain dans la sécurité du courrier électronique : Former votre équipe à reconnaître les menaces - 23 juillet 2024