Une norme internet très connue qui permet d'améliorer la sécurité des connexions entre les serveurs SMTP (Simple Mail Transfer Protocol) est le SMTP Mail Transfer Agent-Strict Transport Security (MTA-STS). MTA-STS résout les problèmes existants en matière de SMTP en appliquant le cryptage TLS en appliquant le cryptage TLS en transit.

L'histoire et l'origine de MTA-STS

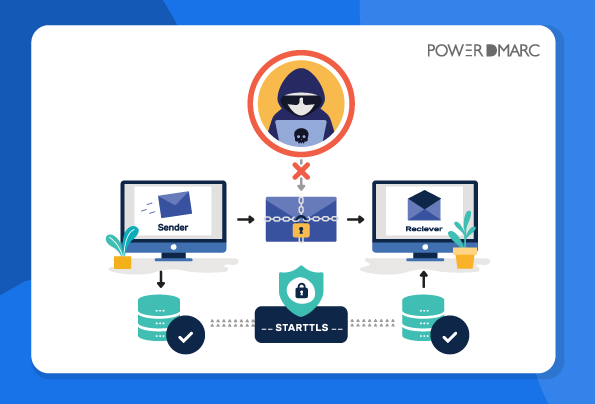

En 1982, le protocole SMTP a été spécifié pour la première fois et ne contenait aucun mécanisme de sécurité au niveau du transport pour sécuriser les communications entre les agents de transfert de courrier. Cependant, en 1999, la commande STARTTLS a été ajoutée au SMTP et a permis le cryptage des courriels entre les serveurs, offrant la possibilité de convertir une connexion non sécurisée en une connexion sécurisée qui est cryptée à l'aide du protocole TLS.

Dans ce cas, vous devez vous demander si SMTP a adopté STARTTLS pour sécuriser les connexions entre les serveurs, pourquoi le passage à MTA-STS était nécessaire et ce qu'il faisait. Nous allons nous pencher sur ces questions dans les sections suivantes de ce blog !

Qu'est-ce que MTA-STS ? (Mail Transfer Agent Strict Transport Security - Explication)

MTA-STS est une norme de sécurité qui garantit la transmission sécurisée des courriers électroniques via une connexion SMTP cryptée. L'acronyme MTA signifie Message Transfer Agent, un programme qui transfère les messages électroniques entre ordinateurs. L'acronyme STS signifie Strict Transport Security, qui est le protocole utilisé pour mettre en œuvre la norme. Un agent de transfert de courrier (MTA) ou un agent de transfert de messages sécurisé (SMTA) conscient de la norme MTA-STS fonctionne conformément à cette spécification et fournit un canal sécurisé de bout en bout pour l'envoi de courrier électronique sur des réseaux non sécurisés.

Le protocole MTA-STS permet à un client SMTP de vérifier l'identité du serveur et de s'assurer qu'il ne se connecte pas à un imposteur en demandant au serveur de fournir l'empreinte de son certificat lors de la poignée de main TLS. Le client vérifie ensuite le certificat par rapport à un magasin de confiance contenant les certificats de serveurs connus.

Introduction de MTA-STS Email Security

MTA-STS a été introduit pour combler les lacunes en matière de sécurité lors des communications SMTP. En tant que norme de sécurité, MTA-STS garantit la transmission sécurisée des courriers électroniques par le biais d'une connexion SMTP cryptée.

L'acronyme MTA signifie Message Transfer Agent (agent de transfert de messages), c'est-à-dire un programme qui transfère les messages électroniques entre ordinateurs. L'acronyme STS signifie Strict Transport Security, qui est le protocole utilisé pour mettre en œuvre la norme. Un agent de transfert de courrier (MTA) ou un agent de transfert de messages sécurisés (SMTA) compatible avec MTA-STS fonctionne conformément à cette spécification et fournit un canal sécurisé de bout en bout pour l'envoi de courrier électronique sur des réseaux non sécurisés.

Le protocole MTA-STS permet à un client SMTP de vérifier l'identité du serveur et de s'assurer qu'il ne se connecte pas à un imposteur en demandant au serveur de fournir l'empreinte de son certificat lors de la poignée de main TLS. Le client vérifie ensuite le certificat par rapport à un magasin de confiance contenant les certificats de serveurs connus.

Nécessité de passer au chiffrement TLS forcé

STARTTLS n'était pas parfait et n'a pas réussi à résoudre deux problèmes majeurs : le premier étant qu'il s'agit d'une mesure facultative, STARTTLS ne parvient pas à empêcher les attaques de type "man-in-the-middle" (MITM). En effet, un attaquant MITM peut facilement modifier une connexion et empêcher la mise à jour du chiffrement. Le deuxième problème est que même si STARTTLS est mis en œuvre, il n'y a aucun moyen d'authentifier l'identité du serveur d'envoi comme le fait le protocole SMTP ne valident pas les certificats.

Alors que la plupart des courriels sortants sont aujourd'hui sécurisés par Transport Layer Security (TLS) une norme industrielle adoptée même par les courriers électroniques grand public, les pirates peuvent toujours entraver et altérer votre courrier électronique avant même qu'il ne soit crypté. Si vous envoyez vos courriels via une connexion sécurisée, vos données peuvent être compromises, voire modifiées et altérées par un cyber-attaquant.

C'est ici que MTA-STS intervient et corrige ce problème, en garantissant un transit sûr de vos courriels et en atténuant avec succès les attaques MITM. En outre, les MTA stockent les fichiers de politique MTA-STS, ce qui rend plus difficile pour les attaquants de lancer une attaque par usurpation de nom (DNS spoofing). attaque par usurpation de nom (DNS spoofing).

Comment fonctionne le MTA-STS ?

Le protocole MTA-STS est déployé au moyen d'un enregistrement DNS qui spécifie qu'un serveur de messagerie peut récupérer un fichier de politique à partir d'un sous-domaine spécifique. Ce fichier de stratégie est récupéré via HTTPS et authentifié par des certificats, avec la liste des noms des serveurs de messagerie du destinataire. La mise en œuvre de MTA-STS est plus facile du côté du destinataire que du côté de l'expéditeur, car elle doit être prise en charge par le logiciel du serveur de messagerie. Bien que certains serveurs de messagerie prennent en charge MTA-STS, tels que PostFixne le font pas tous.

Les principaux fournisseurs de services de courrier tels que Microsoft, Oath et Google prennent en charge MTA-STS. Le service Gmail de Google a déjà adopté les politiques MTA-STS ces derniers temps. MTA-STS a supprimé les inconvénients de la sécurité des connexions de messagerie en rendant le processus de sécurisation des connexions facile et accessible pour les serveurs de messagerie pris en charge.

Les connexions entre les utilisateurs et les serveurs de messagerie sont généralement protégées et cryptées par le protocole TLS. Toutefois, avant la mise en œuvre de MTA-STS, les connexions entre les serveurs de messagerie n'étaient pas suffisamment sécurisées. Avec la prise de conscience récente de la sécurité du courrier électronique et le soutien des principaux fournisseurs de courrier dans le monde, la majorité des connexions aux serveurs devraient être cryptées dans un avenir proche. En outre, MTA-STS garantit efficacement que les cybercriminels présents sur les réseaux ne sont pas en mesure de lire le contenu des courriels.

Etapes de la mise en place de MTA-STS pour votre domaine

Afin de configurer MTA-STS pour votre domaine, vous pouvez suivre les étapes ci-dessous :

- Vérifiez si votre domaine dispose de configurations MTA-STS existantes. Si vous utilisez Google Workspace pour vos emails, vous pouvez le faire facilement à l'aide de ce guide.

- Créer et publier une stratégie MTA-STS, configurée séparément pour chaque domaine. Le fichier de stratégie MTA-STS définit les serveurs de messagerie compatibles MTA-STS utilisés par ce domaine.

- Après avoir créé votre fichier de politique, vous devez le télécharger sur un serveur web public auquel des serveurs distants peuvent facilement accéder.

- Enfin, créez et publiez votre enregistrement DNS MTA-STS (enregistrement TXT "_mta-sts") pour indiquer aux serveurs de réception que vos courriels doivent être cryptés par TLS pour être considérés comme authentiques et qu'ils ne doivent être autorisés à accéder à la boîte de réception de votre destinataire que si c'est le cas.

Une fois le fichier de stratégie actif, les serveurs de messagerie externes n'autoriseront pas l'accès au courrier électronique sans connexion sécurisée.

3 Modes de politique MTA-STS : Aucun, Tester et Appliquer

Les trois valeurs disponibles pour les modes de stratégie MTA-STS sont les suivantes :

- Aucun: Cette politique annule votre configuration MTA-STS car les serveurs externes considéreront le protocole comme inactif pour le domaine.

- Essais: Dans le cadre de cette politique, les courriels transférés via une connexion non cryptée ne seront pas rejetés. En revanche, si TLS-RPT est activé, vous continuerez à recevoir des rapports TLS sur le chemin de livraison et le comportement des courriels.

- Effectif: Enfin, lorsque la politique d'application est activée, les courriels transférés via une connexion SMTP non cryptée seront rejetés par votre serveur.

Le MTA-STS offre une protection contre :

- Les attaques de dégradation

- Attaques de type "Man-In-The-Middle" (MITM)

- Il résout de nombreux problèmes de sécurité SMTP, notamment l'expiration des certificats TLS et le manque de prise en charge des protocoles sécurisés.

Déploiement facile de MTA-STS avec PowerDMARC

MTA-STS nécessite un serveur web HTTPS avec un certificat valide, des enregistrements DNS et une maintenance constante. L'analyseur DMARC analyzer de PowerDMARC vous facilite grandement la vie en gérant tout cela pour vous, en arrière-plan. Une fois que nous vous avons aidé à le mettre en place, vous n'avez plus jamais à y penser.

Avec l'aide de PowerDMARC, vous pouvez déployer MTA-STS hébergé dans votre organisation sans avoir à vous soucier de la gestion de vos certificats publics. Nous vous aidons :

- Mettez à jour et optimisez votre enregistrement en un seul clic sans avoir à accéder à vos paramètres DNS.

- Vérifiez la version de votre politique et la validation du certificat

- Détecter les échecs de l'application de la politique MTA-STS

- Hébergez votre fichier texte de politique MTA-STS

- Détecter plus rapidement les échecs, les réussites et les problèmes de connexion grâce à des rapports simplifiés

Inscrivez-vous aujourd'hui pour imposer rapidement l'envoi d'emails à votre domaine via une connexion cryptée TLS, et sécuriser votre connexion contre les MITM et autres cyber-attaques.