Ces dernières années ont vu se multiplier les attaques de ransomware, qui infectent les ordinateurs et obligent les utilisateurs à payer des amendes pour récupérer leurs données. Comme les nouvelles tactiques des ransomwares, telles que la double extorsion, s'avèrent efficaces, les criminels exigent des paiements de rançon plus importants. Les demandes de rançon s'élèvent en moyenne à 5,3 millions de dollars au cours du premier semestre de 2021, en hausse de 518% par rapport à la même période en 2020. Depuis 2020, le prix moyen des rançons a augmenté de 82 %, atteignant 570 000 $ dans la première moitié de 2021 seul.

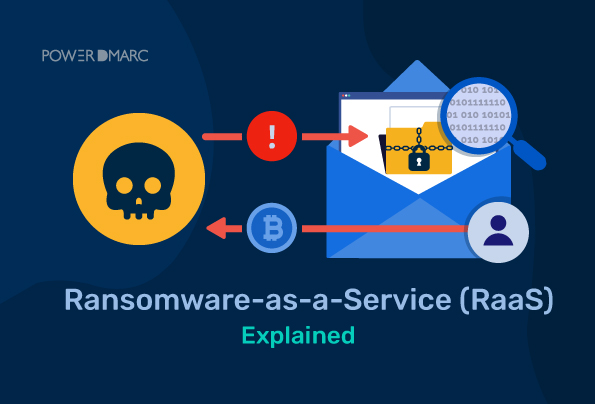

RaaS, ou Ransomware-as-a-Service, rend cette attaque encore plus dangereuse en permettant à quiconque de lancer des attaques de ransomware sur n'importe quel ordinateur ou appareil mobile en quelques clics. Dès lors qu'ils disposent d'une connexion Internet, ils peuvent prendre le contrôle d'un autre ordinateur, même celui utilisé par votre patron ou votre employeur ! Mais que signifie exactement RaaS ?

Points clés à retenir

- Les demandes de rançongiciels ont considérablement augmenté, atteignant en moyenne 5,3 millions de dollars en 2021, soit une hausse de 518 % par rapport à l'année précédente.

- Le Ransomware-as-a-Service (RaaS) offre aux cybercriminels une plateforme accessible pour lancer des attaques sans compétences techniques approfondies.

- Les cybercriminels peuvent désormais acheter des outils et des services de ransomware, ce qui facilite l'exécution des attaques par ransomware.

- La sauvegarde régulière des données et l'utilisation d'un logiciel de sécurité fiable peuvent contribuer à atténuer l'impact des attaques de ransomware.

- Les protocoles d'authentification des courriels tels que DMARC peuvent réduire considérablement la probabilité de réussite des attaques par hameçonnage qui conduisent à des infections par ransomware.

Qu'est-ce que Ransomware-as-a-Service (RaaS) ?

Ransomware-as-a-service (RaaS) est devenu un modèle commercial populaire dans l'écosystème de la cybercriminalité. Le Ransomware-as-a-service permet aux cybercriminels de déployer facilement des attaques de ransomware sans aucune connaissance du codage ou du piratage.

Une plateforme RaaS offre une série de fonctionnalités qui permettent aux criminels de lancer facilement une attaque avec peu ou pas d'expertise. Le fournisseur RaaS fournit le code du logiciel malveillant, que le client (l'attaquant) peut adapter à ses besoins. Après l'avoir personnalisé, l'attaquant peut le déployer instantanément via le serveur de commande et de contrôle (C&C) de la plateforme. Souvent, il n'est pas nécessaire d'avoir un serveur C&C ; un criminel peut stocker les fichiers d' attaque sur un service en nuage tel que Dropbox ou Google Drive.

Le fournisseur RaaS propose également des services d'assistance, notamment une assistance technique pour le traitement des paiements et le décryptage après une attaque.

Simplifiez la sécurité de RaaS avec PowerDMARC !

Ransomware-as-a-Service expliqué en clair

Si vous avez entendu parler de Sofware-as-a-Service et que vous savez comment il fonctionne, comprendre RaaS devrait être un jeu d'enfant puisqu'il fonctionne à un niveau similaire. PowerDMARC est également une plateforme SaaS, car nous assumons le rôle de solutionneur de problèmes pour les entreprises internationales en les aidant à authentifier leurs domaines sans effort manuel ni travail humain.

C'est exactement ce qu'est le RaaS. Des acteurs malveillants doués techniquement forment sur Internet un conglomérat qui opère sous la forme d'une entreprise illégale (vendant généralement ses services sur le dark web), vendant des codes malveillants et des pièces jointes qui peuvent aider n'importe qui sur Internet à infecter n'importe quel système avec un ransomware. Ils vendent ces codes à des attaquants qui ne veulent pas faire eux-mêmes la partie la plus difficile et la plus technique du travail et recherchent plutôt des tiers qui peuvent les aider. Une fois l'achat effectué, l'attaquant peut infecter n'importe quel système.

Comment fonctionne le service Ransomware-as-a-Service ?

Cette forme de modèle de revenu a récemment gagné en popularité parmi les cybercriminels. Les pirates déploient un ransomware sur un réseau ou un système, chiffrent les données, verrouillent l'accès aux fichiers et exigent le paiement d'une rançon pour obtenir les clés de déchiffrement. Le paiement se fait généralement en bitcoin ou sous d'autres formes de crypto-monnaies. De nombreuses familles de ransomware peuvent crypter des données gratuitement, ce qui rend leur développement et leur déploiement rentables. L'attaquant ne facture que si les victimes paient ; sinon, il n'en tire aucun profit.

Les quatre modèles de revenus RaaS :

S'il est possible de créer un ransomware à partir de zéro en utilisant un botnet et d'autres outils disponibles gratuitement, les cybercriminels ont une option plus facile. Au lieu de risquer de se faire prendre en construisant leur outil à partir de zéro, les criminels peuvent s'abonner à l'un des quatre modèles de revenus RaaS de base :

- Programmes d'affiliation

- Abonnements mensuels

- Ventes en gros

- Ventes hybrides par abonnement et en vrac

Le plus courant est un programme d'affiliation modifié, car les affiliés ont moins de frais généraux que les cybercriminels professionnels qui vendent souvent des services de logiciels malveillants sur des forums clandestins. Les affiliés peuvent s'inscrire pour gagner de l'argent en faisant la promotion de sites web compromis à l'aide de liens dans des courriels de spam envoyés à des millions de victimes au fil du temps. Ils ne doivent ensuite payer que lorsqu'ils reçoivent une rançon de leurs victimes.

Pourquoi le RaaS est-il dangereux ?

Le RaaS permet aux cybercriminels de tirer parti de leurs capacités techniques limitées pour profiter des attaques. Si un cybercriminel a du mal à trouver une victime, il peut la vendre à une entreprise (ou à plusieurs entreprises).

Si un cybercriminel trouve difficile d'attaquer des cibles en ligne, il existe désormais des organisations qui lui vendront des cibles vulnérables à exploiter. En fait, tout le monde peut lancer une attaque par ransomware à partir de n'importe quel appareil, sans utiliser de méthodes sophistiquées, en confiant ses efforts à un fournisseur de services tiers, ce qui rend l'ensemble du processus sans effort et accessible.

Comment prévenir les exploitations de type "Ransomware-as-a-Service" ?

Dans le cadre d'une attaque par ransomware-as-a-service, les pirates louent leurs outils à d'autres criminels, qui paient pour avoir accès au code qui leur permet d'infecter les ordinateurs des victimes avec un ransomware. Les vendeurs qui utilisent ces outils sont payés lorsque leurs clients génèrent des revenus à partir des victimes infectées.

Suivre ces étapes peut vous aider à prévenir les attaques par ransomware-as-a-service :

1. Connaître les méthodes d'attaque

Les ransomwares peuvent infecter votre organisation de plusieurs manières différentes. Savoir comment les attaques sont menées est le meilleur moyen de s'en protéger. En sachant comment vous serez attaqué, vous pourrez vous concentrer sur les systèmes de sécurité et les protections dont vous avez besoin, plutôt que de vous contenter d'installer un logiciel antivirus et de croiser les doigts.

Les courriels de phishing sont une voie commune à de nombreuses cyberattaques. Par conséquent, les employés doivent être conscients de ne pas cliquer sur des liens intégrés ou d'ouvrir des pièces jointes provenant d'expéditeurs inconnus. L'examen régulier des politiques de l'entreprise concernant les pièces jointes peut aider à prévenir l'infection par les escroqueries par hameçonnage et d'autres méthodes de diffusion de logiciels malveillants comme les macrovirus et les chevaux de Troie.

2. Utilisez une suite de sécurité système fiable

Veillez à ce que votre ordinateur dispose en permanence d'un logiciel de sécurité à jour. Si vous n'avez pas de logiciel antivirus, pensez à en installer un dès maintenant. Les logiciels antivirus peuvent détecter les fichiers malveillants avant qu'ils n'atteignent les machines cibles, empêchant ainsi tout dommage.

3. Sauvegardez tout régulièrement

En sauvegardant toutes vos informations, vous éviterez la perte d'informations importantes si votre système est infecté par un logiciel malveillant ou un ransomware. Toutefois, si vous êtes victime d'une attaque de virus ou de logiciels malveillants, il y a de fortes chances que tous vos fichiers ne soient pas sauvegardés régulièrement - assurez-vous donc de disposer de plusieurs sauvegardes à différents endroits, au cas où l'une d'elles échouerait !

4. Optez pour la protection contre le phishing avec l'authentification des e-mails

Les courriels de phishing sont des vecteurs d'attaque extrêmement courants et puissants dans les exploitations de ransomware. Le plus souvent, les pirates utilisent les e-mails pour inciter les victimes à cliquer sur des liens ou des pièces jointes malveillants qui peuvent ensuite infecter leur ordinateur avec un ransomware.

Idéalement, vous devriez toujours suivre les pratiques de sécurité les plus récentes du marché et ne télécharger que des logiciels provenant de sources fiables pour éviter ces escroqueries par hameçonnage. Mais avouons-le, lorsque vous faites partie d'une organisation comptant plusieurs employés, il est insensé d'attendre cela de chacun de vos collaborateurs. Il est également difficile et fastidieux de garder un œil sur leurs activités à tout moment. C'est pourquoi la mise en œuvre d'une politique DMARC est un bon moyen de protéger vos e-mails contre les attaques de phishing.

Voyons où se situe DMARC dans le cycle de vie de l'infection de RaaS :

- L'attaquant achète une pièce jointe malveillante contenant un ransomware auprès d'un opérateur RaaS.

- L'attaquant envoie à une victime peu méfiante un courriel d'hameçonnage usurpant l'identité de l'entreprise XYZ et contenant la pièce jointe achetée.

- Le domaine usurpé (XYZ inc.) a activé DMARC, qui lance un processus d'authentification en vérifiant l'identité de l'expéditeur.

- En cas d'échec de la vérification, le serveur de la victime considère l'e-mail comme malveillant et le rejette conformément à la politique DMARC configurée par le propriétaire du domaine.

Plus d'informations sur DMARC comme première ligne de défense contre les ransomwares ici.

- Filtrage DNS

Les ransomwares utilisent des serveurs de commande et de contrôle (C2) pour communiquer avec la plate-forme des opérateurs RaaS. Une requête DNS est souvent communiquée depuis un système infecté vers le serveur C2. Les organisations peuvent utiliser une solution de sécurité de filtrage DNS pour détecter lorsque le ransomware tente de communiquer avec le C2 de RaaS et bloquer la transmission. Cela peut servir de mécanisme de prévention de l'infection.

Conclusion

Bien que le Ransomware-as-a-Service (RaaS) soit une invention et l'une des menaces les plus récentes à l'encontre des utilisateurs numériques, il est essentiel d'adopter certaines mesures préventives pour lutter contre cette menace. Pour vous protéger de cette attaque, vous pouvez utiliser des outils antimalware puissants et des protocoles de sécurité pour les courriels, comme la combinaison de DMARCSPF et DKIM afin de sécuriser de manière adéquate chaque point de vente.

- Cybersécurité des fusions et acquisitions : Le rôle des salles de données virtuelles dans la protection des transactions - 10 septembre 2025

- PowerDMARC domine G2 Fall Reports 2025 - 9 septembre 2025

- PowerDMARC offre un support multilingue pour la sécurité des courriels à l'échelle mondiale - 8 septembre 2025