SubdoMailing et la montée du phishing par sous-domaine

Guardio Labs a découvert un cas grave de détournement de sous-domaines, affectant des milliers de sous-domaines. Ils ont inventé le terme "SubdoMailing" pour décrire cette chaîne d'attaques qui utilise les sous-domaines menacés d'entreprises réputées pour envoyer des courriels malveillants. Les enquêtes ont révélé que la campagne malveillante est active depuis 2022.

SubdoMailing peut être considéré comme une forme évoluée d'attaque d'ingénierie sociale, qui exploite la fiabilité de sous-domaines bien connus. Les attaquants mènent cette campagne malveillante à grande échelle, en envoyant des millions de courriels de phishing à partir des sous-domaines détournés.

Le détournement de sous-domaine expliqué

Dans le cas du détournement de sous-domaine, les attaquants prennent en charge un sous-domaine associé à un domaine racine légitime, qui devient alors un terrain propice à diverses activités malveillantes. Le sous-domaine détourné peut être utilisé pour lancer des campagnes d'hameçonnage, faire circuler des contenus inappropriés, vendre des substances illégales ou diffuser des rançongiciels.

Le plus souvent, les sous-domaines inactifs restent en sommeil pendant de longues périodes. Ce qui est encore plus dangereux, c'est que ces sous-domaines ont des enregistrements DNS enregistrements DNS pendants qui ouvrent la voie au détournement de sous-domaine. Une fois qu'un attaquant prend le contrôle de ces sous-domaines, il peut s'en tirer à bon compte !

Lorsque vous exploitez un nom de domaine comportant plusieurs sous-domaines, il est facile de tourner le dos et de laisser les portes ouvertes. Que vous soyez une entreprise ou une petite entreprise, le fait de ne pas sécuriser vos sous-domaines peut entraîner des incidents tels que le SubdoMailing ou d'autres formes d'abus de sous-domaines.

Comment fonctionnent les attaques par SubdoMailing ?

Un article de Guardio indique que la société a découvert un trafic de courrier électronique suspect provenant de milliers de sous-domaines apparemment légitimes de marques réputées. Il s'agissait notamment de grands noms comme MSN, VMware, McAfee, The Economist, Cornell University, CBS, Marvel, eBay et bien d'autres encore !

Ces courriels utilisent un sentiment d'urgence pour manipuler les utilisateurs et les inciter à cliquer sur des liens compromettants. Ceux-ci redirigeaient les utilisateurs vers une série de destinations nuisibles. Il peut s'agir de publicités invasives ou de sites web d'hameçonnage plus dangereux visant à voler des informations sensibles.

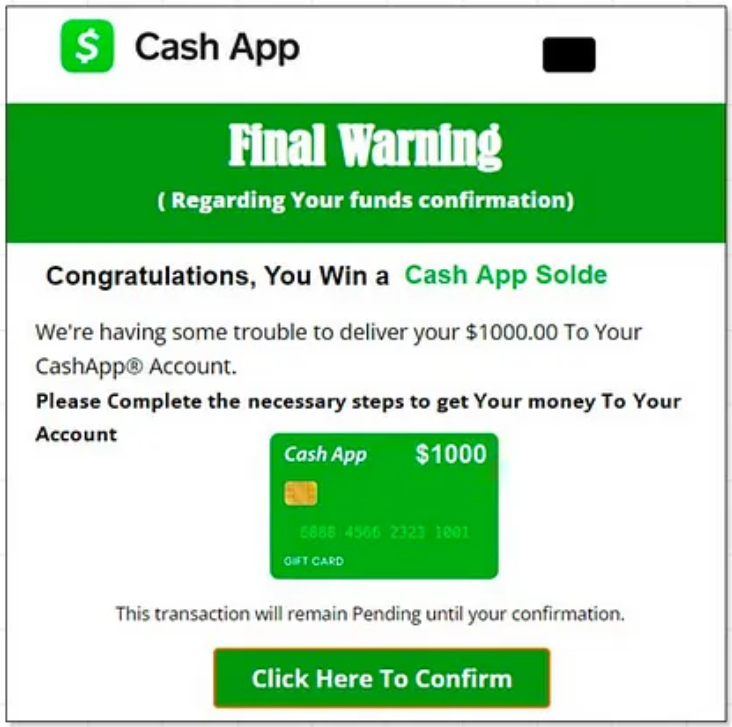

Exemple de SubdoMailing

L'exemple ci-dessus est un cas classique de SubdoMailing découvert par Guardio. Des courriels provenant d'un sous-domaine Cash App compromis ont circulé parmi des millions d'utilisateurs. Ce courriel affichait un message d'avertissement pour la confirmation de fonds en attente sur leurs comptes Cash App. L'e-mail contenait plusieurs redirections potentiellement malveillantes.

Il est très difficile d'ignorer les pièces jointes et les liens malveillants qui sont soigneusement élaborés. Surtout lorsqu'ils sont accompagnés d'un message d'avertissement qui exige une attention immédiate. Naturellement, dans ces situations, il est très probable que les utilisateurs cliquent sur les liens et soient victimes d'une cyberattaque.

Attributs et caractéristiques de l'attaque SubdoMailing

On peut s'attendre à ce que les attaques par SubdoMailing aient un taux de réussite élevé en raison de leurs caractéristiques uniques. Guardio explique que SubdoMailing utilise des tactiques très sophistiquées pour manipuler des sous-domaines légitimes de marques aussi populaires. Ces attaques ont été très difficiles à détecter et ont nécessité une enquête approfondie de la part des experts en cybersécurité de Guardio.

Pourquoi les attaques par subdoMailing peuvent-elles avoir un taux de réussite élevé ?

Nous voyons dans les attaques SubdoMailing un réel potentiel pour nuire gravement à plusieurs utilisateurs peu méfiants, en raison des caractéristiques suivantes :

- Usurpation d'identité de marques connues dont la réputation n'est plus à faire

- Opérer à grande échelle en manipulant plus de 8000 domaines.

- Contourner les filtres anti-spam

- Contourner les filtres de contenu des courriels en sélectionnant des messages crédibles basés sur des images

- Les pirates analysent le type d'appareil et la localisation pour lancer des attaques plus ciblées

- Les courriels malveillants ont passé le cap de l'authentification par l'authentification du courrier électronique comme SPF, DKIM et DMARC.

Comment les e-mails d'hameçonnage de SubdoMailing contournent-ils les contrôles d'authentification des e-mails ?

Prenons l'exemple d'un des cas d'utilisation étudiés par Guardio. Guardio a trouvé plusieurs courriels d'hameçonnage provenant d'un sous-domaine particulier de msn.com.

En examinant de plus près ces courriels malveillants, Guardio a constaté qu'ils étaient envoyés à partir d'un serveur basé dans la ville ukrainienne de Kiev. Idéalement, ce serveur aurait été signalé comme suspect lors d'une analyse de type SPF à moins que l'adresse IP du serveur ne soit autorisée. Après vérification, il s'est avéré qu'un sous-domaine de msn.com avait autorisé l'adresse IP suspecte.

Cela peut être dû à l'une ou l'autre des raisons suivantes :

- Il pourrait s'agir d'une menace interne, un employé de MSN ayant intentionnellement autorisé l'adresse IP à envoyer des courriels de phishing.

- Il peut s'agir d'un simple cas d'erreur humaine où le serveur a été autorisé involontairement en raison d'une faute de frappe.

- Il pourrait s'agir d'une forme plus avancée de manipulation DNS où le sous-domaine MSN a été détourné par une menace externe pour autoriser le serveur. sous-domaine MSN a été détourné par une menace externe pour autoriser le serveur.

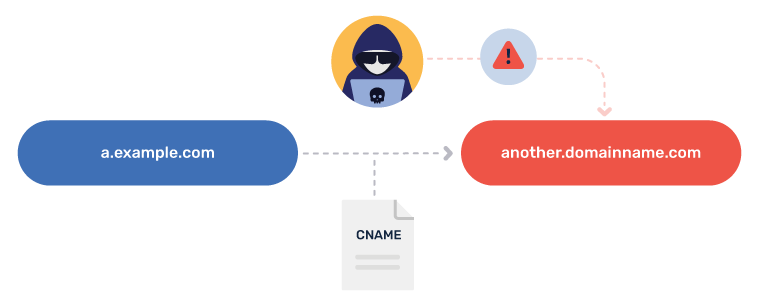

Un examen plus approfondi de l'enregistrement SPF pour le sous-domaine msn.com a conduit les experts de Guardio dans un trou de lapin de 17826 adresses IP imbriquées qui sont autorisées à envoyer des courriels au nom du domaine. La complexité même de l'enregistrement SPF laissait présager une approche très suspecte mais soigneusement élaborée pour manipuler les filtres d'authentification. Plus important encore, les investigations ont révélé que ce sous-domaine MSN pointait vers un autre domaine via un enregistrement DNS CNAME. Par conséquent, une fois que l'attaquant a acheté l'autre domaine, il a pu détourner le sous-domaine MSN.

Comment les attaquants sont-ils parvenus à leurs fins ? Découvrons-le :

Utilisation de sous-domaines inactifs/abandonnés pour SubdoMailing

Guardio a utilisé des archives Internet pour mieux comprendre si le sous-domaine msn.com était en fait revendiqué par MSN. Il s'est avéré que le sous-domaine était actif il y a 22 ans. Il avait été abandonné pendant plus de deux décennies - jusqu'à récemment !

Voici donc ce qui s'est passé :

- Un acteur de la menace a acheté le domaine qui était lié au sous-domaine. Comme le lien existait toujours 22 ans plus tard, il a pu détourner le domaine.

- Ils étaient désormais libres de le manipuler à leur guise ! Les attaquants ont autorisé leurs propres serveurs dans l'enregistrement SPF du sous-domaine, ce qui leur a permis d'envoyer des courriels d'hameçonnage authentifiés au nom du sous-domaine.

- Ils ont profité de cette occasion pour envoyer des millions de courriels frauduleux sous le couvert de msn.com, en se faisant passer pour des expéditeurs légitimes.

Manipulation d'enregistrements SPF pour SubdoMailing

Dans le cas de SubdoMailing, l'enregistrement SPF du sous-domaine détourné hébergeait plusieurs domaines abandonnés. Ces domaines ont ensuite été acquis pour autoriser des serveurs SMTP appartenant à l'attaquant. Conformément à la nature de la politique SPF, le sous-domaine finit par autoriser tous ces serveurs contrôlés par les attaquants en tant qu'expéditeurs légitimes de courrier électronique.

La raison même pour laquelle nous utilisons SPF est d'autoriser les expéditeurs légitimes. Cela devient très important lorsqu'une entreprise fait appel à des fournisseurs externes pour l'envoi de ses courriels. Cela élimine également le risque que des sources frauduleuses envoient des courriels au nom d'un domaine. Dans ce cas classique de manipulation d'un enregistrement SPF, l'avantage de l'utilisation de SPF pour authentifier les courriels a été détourné pour autoriser des expéditeurs malveillants.

Prévenir les attaques de type "SubdoMailing" : Que peuvent faire les entreprises ?

Une forme avancée d'attaque par détournement de sous-domaine telle que SubdoMailing nécessite une stratégie de prévention proactive. Voici comment commencer :

Prévenir les enregistrements DNS erronés

Les entrées DNS pointant vers des domaines déconfigurés ou des serveurs qui ne sont plus utilisés peuvent être à l'origine de SubdoMailing. Assurez-vous que vous mettez régulièrement à jour vos enregistrements DNS et que vous n'autorisez pas des sources obsolètes. Seuls les domaines ou serveurs actifs que vous contrôlez doivent être pointés dans vos enregistrements DNS. Vous devez également vous assurer que vos fournisseurs de courrier électronique maintiennent leurs listes d'envoi propres et suppriment les serveurs qui ne sont plus utilisés.

Contrôler vos canaux de courrier électronique

La configuration des rapports DMARC ne suffit pas, elle doit s'accompagner d'un contrôle des rapports. En tant que propriétaire de domaine, vous devez être conscient de vos pratiques d'envoi de courriels à tout moment. Avec de gros volumes d'e-mails, il est difficile d'y parvenir, même avec une boîte aux lettres dédiée. C'est pourquoi vous avez besoin d'un fournisseur tiers comme PowerDMARC. Nous vous aidons à surveiller vos sources d'envoi et l'activité de vos courriels sur un tableau de bord basé sur le cloud, avec des capacités de filtrage avancées. Les sous-domaines sont détectés automatiquement sur notre plateforme, ce qui vous permet de les surveiller de près. Cela vous permet de découvrir instantanément toute activité suspecte !

Prenez le contrôle de vos sous-domaines

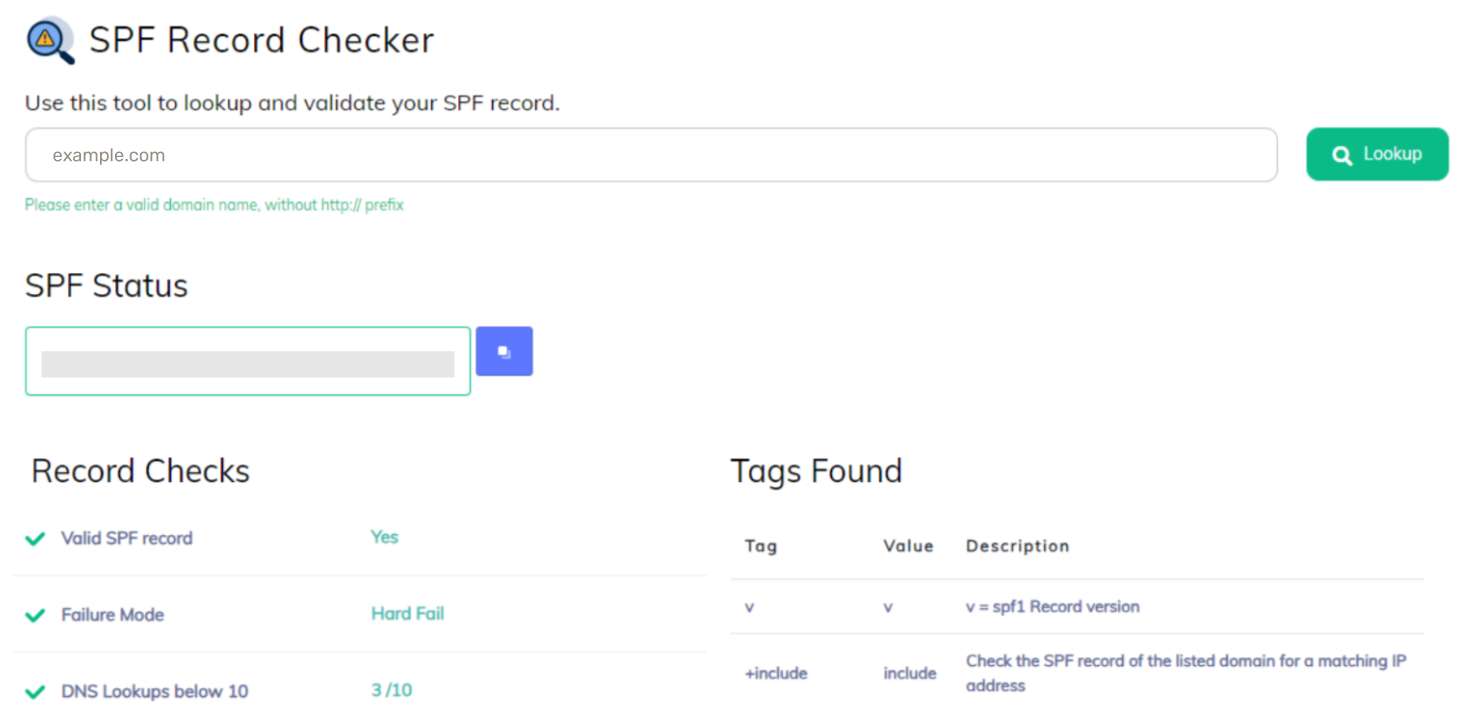

Il s'agit d'un signal d'alarme pour réévaluer dès aujourd'hui toutes vos sources d'envoi. Commencez par effectuer une vérification SPF avec notre outil gratuit !

Évaluez les mécanismes "include" dans votre statut SPF pour vérifier vos domaines et sous-domaines inclus. Ces domaines hébergent des enregistrements SPF, avec des adresses IP autorisées à envoyer des courriels au nom de votre domaine racine. Si vous trouvez un sous-domaine que vous n'utilisez plus, il est temps de supprimer son "include". Vous pouvez vous rendre dans votre zone d'édition DNS pour effectuer les changements nécessaires.

Conseils supplémentaires pour se protéger contre les cyberattaques

- Assurez-vous que vos enregistrements CNAME sont toujours à jour et désactivez ou supprimez les enregistrements CNAME que vous n'utilisez plus.

- Assurez-vous que les mécanismes SPF de votre enregistrement sont également à jour et supprimez les services d'envoi que vous n'utilisez plus.

- Configurez vos sources légitimes pour qu'elles envoient des courriels conformes à DMARC et réglez votre politique DMARC sur le rejet de vos domaines et sous-domaines.

- Protégez vos domaines et sous-domaines parqués

- Supprimer les sous-domaines et les enregistrements DNS inutilisés

- Examinez en permanence les courriels envoyés à partir de vos domaines et sous-domaines en établissant des rapports pour tous les domaines que vous possédez.

Protégez vos domaines avec PowerDMARC

PowerDMARC peut vous aider à sécuriser vos noms de domaine ! Notre plateforme est conçue pour permettre aux propriétaires de domaines de reprendre le contrôle de leurs propres domaines grâce à la visibilité et à la surveillance. Nous vous aidons à garder la trace de vos sources d'envoi et de votre trafic d'emails en vous présentant des détails granulaires sur les tenants et les aboutissants de votre activité d'email. Cela vous permet de détecter des schémas inhabituels dans l'activité de votre domaine, des IP malveillantes usurpant l'identité de votre domaine, et même de découvrir les emplacements géographiques des serveurs usurpant votre nom de marque.

Pour commencer votre voyage de sécurité de domaine avec nous, contactez-nous pour parler à un expert dès aujourd'hui !

- Comment configurer les enregistrements SPF, DKIM et DMARC de Brevo ? Un guide étape par étape - 16 juillet 2024

- Comment configurer les enregistrements DMARC, SPF et DKIM de SendGrid ? Guide facile étape par étape - 15 juillet 2024

- Comment ajouter les enregistrements DMARC, SPF et DKIM de Cloudflare ? Guide d'installation facile - 9 juillet 2024