Attaques d'hameçonnage des cadres - Conseils pratiques et stratégies de prévention

Les attaques exceptionnelles de phishing contre des cadres sont l'un des moyens les plus efficaces et les plus rentables d'enfreindre la sécurité d'une entreprise. Les cadres peuvent être attirés par des courriels ou des appels téléphoniques, mais le résultat est presque toujours le même.

Une attaque de phishing par un cadre est une grande source d'inquiétude pour toutes sortes d'entreprises. C'est l'une des principales raisons pour lesquelles les organisations ont perdu plus de 43 milliards de dollars (USD) entre 2016 et 2021.

Dans cet article, nous discuterons de la définition du phishing exécutif, des raisons pour lesquelles il s'agit d'une menace et de la manière d'éviter d'en être la prochaine victime.

Qu'est-ce que le phishing exécutif ?

Le phishing de cadres est une cybercriminalité qui vise les cadres de haut niveau et d'autres décideurs de haut niveau comme le PDG, le directeur financier et les cadres de haut niveau. Le nom du cadre, sa signature électronique, sa carte de visite numérique et d'autres détails sont souvent utilisés au cours de l'attaque de phishing pour faire passer le message pour légitime.

En 2020En 2020, les cybercrimes tels que la fraude au PDG et les ransomwares coûteront plus de 4,1 milliards de dollars, les cas signalés ayant augmenté de 69 % entre 2019 et 2020, pour atteindre plus de 791 000. Malheureusement, ces cybermenaces ne ralentissent pas, elles s'aggravent.

Il est conçu pour tromper la victime en lui faisant croire qu'elle reçoit un courriel d'un membre de son organisation ou d'une autre source fiable.

Les attaques d'hameçonnage de cadres impliquent généralement un courriel bien conçu provenant d'un employé de votre organisation, mais peuvent également inclure un courriel provenant d'une personne extérieure à votre organisation.

Les courriels contiennent souvent des informations sur une réunion à venir, comme l'ordre du jour ou un contrat à venir.

L'attaquant peut également tenter d'accéder à des données confidentielles stockées sur le réseau de l'entreprise en se faisant passer pour un employé de confiance ayant accès à des informations sensibles.

Le phishing exécutif vise à voler des données confidentielles telles que des mots de passe, des documents sensibles et des identifiants de connexion. Le pirate utilise ensuite ces identifiants volés pour accéder aux ressources de l'entreprise et à des informations sensibles.

Lire aussi : Qu'est-ce qu'un courriel d'hameçonnage ?

Pourquoi les attaques de phishing ciblent-elles les cadres ?

Cibler les cadres permet aux pirates d'accéder à des informations précieuses qui peuvent être vendues sur le Dark Web ou utilisées comme chantage contre l'entreprise de la victime.

Les cadres de haut niveau ayant généralement accès à des données sensibles telles que des données financières, des informations personnelles identifiables (PII) et d'autres documents commerciaux confidentiels, ils peuvent devenir des cibles de choix pour les attaques de phishing visant à obtenir ces données par tous les moyens nécessaires.

Exemple d'attaque de phishing par un cadre

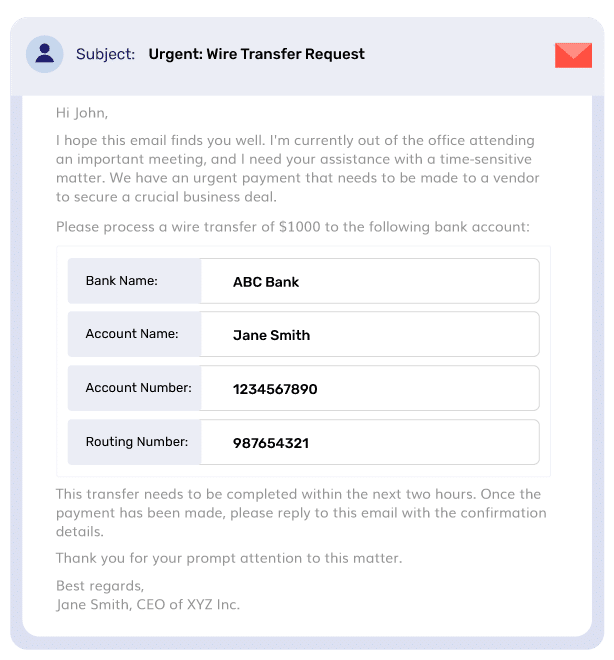

L'image suivante donne un exemple de courriel de phishing destiné à un cadre supérieur :

Principaux types d'attaques de phishing exécutif

Voici quelques-uns des principaux types d'attaques de phishing exécutif :

Attaques de type "Business Email Compromise" (BEC)

Les attaques BEC ciblent les PDG et autres hauts fonctionnaires en usurpant leur identité par courrier électronique et en demandant des transferts d'argent.

Les auteurs de BEC envoient des courriels frauduleux avec de faux logos d'entreprise et des adresses d'expéditeur usurpées pour tromper le destinataire et lui faire croire qu'ils sont authentiques.

Attaques de facturation

Cette attaque vise à voler de l'argent aux entreprises en créant de fausses factures qui semblent légitimes mais qui contiennent des erreurs ou des divergences.

L'attaquant demande ensuite le paiement de ces factures par virement bancaire ou par d'autres méthodes de paiement dont la vérification prend du temps.

Exploitation des plates-formes de communication vidéo

Dans cette attaque, le pirate exploite une plateforme de communication vidéo pour se faire passer pour le dirigeant. Par exemple, il peut utiliser Google Hangouts pour se faire passer pour le PDG et lui demander des informations confidentielles.

Le pirate peut également envoyer un courriel aux employés pour leur indiquer qu'ils vont rencontrer une personne du service financier lors d'un appel vidéo. Il leur demande de télécharger une application et d'entrer leurs données de connexion.

Ingénierie sociale

L'ingénierie sociale est utilisée pour accéder à des informations ou à des données sensibles en incitant les utilisateurs à divulguer des mots de passe, des numéros de sécurité sociale et d'autres informations sensibles.

L'attaquant se fait souvent passer pour un informaticien ou un autre service de votre entreprise et demande l'accès à votre ordinateur ou aux ressources de votre réseau alors que les pratiques commerciales normales ne le justifient pas.

Phishing exécutif contre chasse à la baleine

Rappelez-vous que le phishing exécutif et le Whaling sont des cyberattaques visant le personnel de haut niveau, le Whaling étant une variante plus spécialisée. Des mesures de cybersécurité adéquates et la formation des employés sont essentielles pour se défendre contre ces menaces.

Examinons le phishing exécutif par rapport à la chasse à la baleine :

| Aspect | Hameçonnage des cadres | La chasse à la baleine |

| Cible | L'hameçonnage des cadres vise les cadres supérieurs d'une entreprise. | Whaling se concentre sur les cadres de haut niveau, tels que les PDG et les directeurs financiers. |

| Objectif | Le phishing exécutif vise à obtenir un accès non autorisé, à voler des données ou à obtenir des identifiants de connexion. | La chasse aux baleines vise à soutirer des informations sensibles ou des fonds à des cadres de haut niveau. |

| Type d'attaque | L'hameçonnage des cadres est une attaque d'hameçonnage qui vise à inciter les cadres à agir. | Le whaling est un spear phishing spécialisé, ciblant les personnes les plus influentes. |

| Usurpation d'identité | Dans le cas de l'hameçonnage de cadres, les attaquants se font passer pour un cadre supérieur ou un collègue afin de tromper la cible. | La chasse aux baleines consiste à se faire passer pour un cadre supérieur afin d'exploiter son autorité de haut niveau. |

| Préparation | Les attaquants recherchent le rôle de la cible, son style de communication et les informations pertinentes, ce qui est courant dans l'hameçonnage des cadres. | Les auteurs du whaling mènent des recherches approfondies sur le cadre visé et l'environnement de l'entreprise. |

| Contenu de l'e-mail | Les courriels de phishing destinés aux cadres imitent les communications officielles. Ils créent souvent un sentiment d'urgence ou abordent des sujets sensibles. | Les courriers électroniques relatifs à la chasse à la baleine contiennent des messages personnalisés et adaptés au poste et aux responsabilités de la personne visée. |

| Ingénierie sociale | Le phishing exécutif exploite la dynamique du pouvoir, l'urgence ou la curiosité pour manipuler les cibles et les inciter à agir. | La chasse aux baleines s'appuie sur un accès et une autorité de haut niveau pour manipuler la confiance et la conformité de la cible. |

| Charge utile | Dans le cas du phishing exécutif, les liens malveillants, les pièces jointes ou les demandes d'informations sont des charges utiles courantes. | Les charges utiles des chasseurs de baleines recherchent souvent des données confidentielles, des transactions financières ou d'autres actifs de valeur. |

| Impact | L'impact du phishing exécutif peut aller de la compromission de comptes et de la violation de données à la perte financière. | L'impact de la chasse à la baleine peut être important, entraînant des dommages financiers et de réputation considérables pour les organisations. |

| Contre-mesures | Les contre-mesures contre le phishing exécutif comprennent la formation des employés, l'utilisation d'outils anti-phishing et des pratiques vigilantes en matière de courrier électronique. | La défense contre le whaling implique une formation de sensibilisation à la sécurité, une détection avancée des menaces et des méthodes d'authentification fortes. |

| Exemples | Les fausses demandes de transfert d'argent ou de partage de données envoyées à des cadres sont des exemples de hameçonnage de cadres. | Le whaling consiste à envoyer des courriels ciblés à des cadres de haut niveau, souvent avec des intentions malveillantes ou des demandes trompeuses. |

Lire aussi : Whaling Phishing vs. Regular Phishing

Défense et atténuation des attaques d'hameçonnage par les cadres

Les mesures de sécurité suivantes peuvent contribuer à protéger votre organisation contre le phishing exécutif :

Mise en œuvre de DMARC

DMARC permet aux organisations de signaler la manière dont leurs domaines sont utilisés et d'aider les FAI et autres fournisseurs de courrier électronique à prendre les mesures qui s'imposent lorsqu'ils voient des messages frauduleux provenant de ces domaines.

Formation à la sensibilisation à la sécurité

La formation de sensibilisation à la sécurité aidera les employés à identifier les menaces potentielles avant qu'elles ne deviennent un problème.

La formation de sensibilisation à la sécurité apprend aux gens à identifier les courriels suspects en fonction de leur contenu, de leur expéditeur et de leur objet. Elle apprend également aux employés à signaler ces courriels afin qu'ils ne soient pas victimes d'une attaque.

Authentification multifactorielle (MFA)

L'authentification multifactorielle (MFA) ajoute une couche supplémentaire de sécurité en demandant aux utilisateurs d'entrer un code envoyé sur leur téléphone ou généré par un dispositif physique avant d'obtenir l'accès.

Outils de filtrage des courriels et de lutte contre l'hameçonnage

La première ligne de défense consiste à utiliser un logiciel de filtrage des courriels pour éliminer les courriels d'hameçonnage. Ce logiciel permet aux utilisateurs de définir les adresses électroniques à considérer comme suspectes et les rejette automatiquement.

En outre, il peut également être utilisé pour identifier les courriels légitimes qui sont usurpés et les rejeter automatiquement, ainsi que toute pièce jointe susceptible d'être malveillante.

Lire aussi : Différence entre Anti-Spam et DMARC

Mises à jour régulières des logiciels et gestion des correctifs

S'assurer que tous les logiciels sont à jour, en particulier les navigateurs, les systèmes d'exploitation et les applications tierces. Cela concerne à la fois les machines physiques et virtuelles.

Les patches comprennent souvent des correctifs de sécurité pour des vulnérabilités qui pourraient être exploitées par des attaquants qui ont déjà compromis un système.

Le mot de la fin

Bien qu'il ne s'agisse pas de la forme la plus courante d'hameçonnage, ce type d'attaque peut néanmoins avoir un impact négatif sur les particuliers et les entreprises. Si vous recevez des messages de personnes que vous ne connaissez pas ou concernant des situations qui ne semblent pas immédiatement réelles, ne vous empressez pas d'ouvrir les fichiers qu'elles vous envoient.

Vous pourriez très bien être victime d'une attaque de phishing exécutif, et si c'est le cas, vous devriez suivre nos conseils pour vous protéger.

- Meilleures pratiques en matière de sécurité des courriels pour le travail à distance - 25 juillet 2024

- Courriel d'alerte à la sécurité du compte Microsoft : Reconnaître l'escroquerie - 24 juillet 2024

- Le facteur humain dans la sécurité du courrier électronique : Former votre équipe à reconnaître les menaces - 23 juillet 2024