Mail Transfer Agent-Strict Transport Security (MTA-STS) est une nouvelle norme qui permet aux fournisseurs de services de courrier électronique ayant la capacité d'appliquer la sécurité de la couche transport (TLS) de sécuriser les connexions SMTP, et de spécifier si les serveurs SMTP d'envoi doivent refuser de délivrer des courriers électroniques aux hôtes MX qui n'offrent pas la TLS avec un certificat de serveur fiable. Il a été prouvé qu'il permettait d'atténuer avec succès les attaques de déclassement TLS et les attaques de type "Man-In-The-Middle" (MITM ).

En termes plus simples, MTA-STS est une norme internet qui sécurise les connexions entre les serveurs de messagerie SMTP. Le principal problème du SMTP est que le cryptage est totalement facultatif et n'est pas appliqué pendant le transfert du courrier. C'est pourquoi SMTP a adopté la commande STARTTLS pour passer du texte en clair au chiffrement. Il s'agit d'une étape importante dans l'atténuation des attaques passives, mais la lutte contre les attaques via les réseaux actifs et les attaques MITM n'a pas encore été abordée.

Par conséquent, le problème que le MTA-STS est en train de résoudre est que le SMTP utilise un cryptage opportuniste, c'est-à-dire que si un canal de communication crypté ne peut être établi, la connexion retombe en texte clair, ce qui permet de tenir le MITM et de repousser les attaques.

Qu'est-ce qu'une attaque de dégradation TLS ?

Comme nous le savons déjà, le SMTP n'était pas accompagné d'un protocole de chiffrement et le chiffrement a dû être ajouté ultérieurement pour renforcer la sécurité du protocole existant en ajoutant la commande STARTTLS. Si le client prend en charge le cryptage (TLS), il comprendra le verbe STARTTLS et initiera un échange TLS avant d'envoyer le courrier électronique pour s'assurer qu'il est crypté. Si le client ne connaît pas TLS, il ignorera simplement la commande STARTTLS et enverra le courrier électronique en clair.

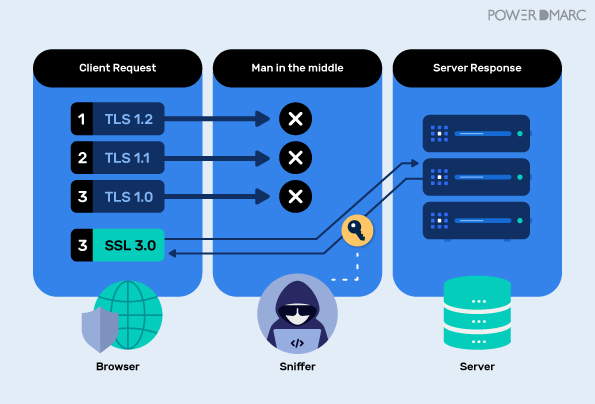

Par conséquent, comme le cryptage a dû être intégré au protocole SMTP, la mise à niveau pour la livraison cryptée doit s'appuyer sur une commande STARTTLS envoyée en clair. Un attaquant MITM peut facilement exploiter cette fonctionnalité en effectuant une attaque de niveau inférieur sur la connexion SMTP en altérant la commande de mise à niveau. L'attaquant remplace simplement la commande STARTTLS par une chaîne de caractères de récupération que le client ne parvient pas à identifier. Par conséquent, le client se rabat facilement sur l'envoi d'un courrier électronique en texte clair.

L'attaquant remplace généralement la commande par la chaîne de caractères de la poubelle contenant le même nombre de caractères, plutôt que de la jeter, car cela préserve la taille du paquet et donc, facilite la tâche. Les huit lettres de la chaîne "garbage" de la commande optionnelle nous permettent de détecter et d'identifier qu'une attaque de niveau inférieur TLS a été exécutée par un cybercriminel, et nous pouvons en mesurer la prévalence.

En bref, une attaque de niveau inférieur est souvent lancée dans le cadre d'une attaque MITM, afin de créer une voie permettant une attaque cryptographique qui ne serait pas possible dans le cas d'une connexion cryptée sur la dernière version du protocole TLS, en remplaçant ou en supprimant la commande STARTTLS et en ramenant la communication en texte clair.

S'il est possible d'appliquer le TLS pour les communications client-serveur, nous savons que les applications et le serveur le prennent en charge pour ces connexions. Cependant, pour les communications de serveur à serveur, nous devons empêcher l'ouverture des serveurs existants pour permettre l'envoi de courriers électroniques. Le nœud du problème est que nous n'avons aucune idée si le serveur de l'autre côté supporte TLS ou non. MTA-STS permet aux serveurs d'indiquer qu'ils supportent le TLS, ce qui leur permettra de se fermer (c'est-à-dire de ne pas envoyer le courrier électronique) si la négociation de la mise à niveau n'a pas lieu, rendant ainsi impossible une attaque de dégradation du TLS.

Comment le MTA-STS vient-il à la rescousse ?

MTA-STS renforce la sécurité du courrier électronique EXO ou Exchange Online et constitue la solution ultime à un large éventail d'inconvénients et de problèmes liés à la sécurité SMTP. Il résout les problèmes de sécurité SMTP tels que le manque de prise en charge des protocoles sécurisés, les certificats TLS expirés et les certificats qui ne sont pas émis par des tiers fiables .

Lorsque les serveurs de messagerie procèdent à l'envoi de courriers électroniques, la connexion SMTP est vulnérable aux attaques cryptographiques telles que les attaques par déclassement et le MITM. Les attaques de niveau inférieur peuvent être lancées en supprimant la réponse STARTTLS, ce qui permet d'envoyer le message en texte clair. De même, les attaques MITM peuvent également être lancées en redirigeant le message vers un intrus sur un serveur via une connexion non sécurisée. MTA-STS permet à votre domaine de publier une politique qui rend obligatoire l'envoi d'un courriel avec TLS crypté. Si, pour une raison quelconque, le serveur de réception ne prend pas en charge STARTTLS, le courrier électronique ne sera pas envoyé du tout. Il est alors impossible de lancer une attaque TLS de niveau inférieur.

Ces derniers temps, la majorité des fournisseurs de services de courrier électronique ont adopté le MTA-STS, rendant ainsi les connexions entre les serveurs plus sûres et cryptées grâce au protocole TLS dans une version mise à jour, ce qui a permis d'atténuer les attaques de déclassement TLS et d'annuler les failles dans la communication des serveurs.

PowerDMARC vous apporte des services MTA-STS hébergés rapides et faciles qui vous facilitent la vie car nous nous occupons de toutes les spécifications requises par MTA-STS pendant et après la mise en œuvre, comme un serveur web compatible HTTPS avec un certificat valide, des enregistrements DNS et une maintenance constante. PowerDMARC gère tout cela complètement en arrière-plan, de sorte qu'après que nous vous ayons aidé à le mettre en place, vous n'avez même plus à y penser !

Avec l'aide de PowerDMARC, vous pouvez déployer le MTA-STS hébergé dans votre organisation sans tracas et à un rythme très rapide, à l'aide duquel vous pouvez faire en sorte que les courriels soient envoyés à votre domaine via une connexion cryptée TLS, ce qui sécurise votre connexion et tient à distance les attaques de niveau inférieur TLS.

- Augmentation des escroqueries fiscales et des attaques d'usurpation d'identité par courriel de l'IRS pendant la saison des impôts - 2 mai 2024

- Sécurité des courriels 101 pour lutter contre les escroqueries aux cryptomonnaies - 30 avril 2024

- Comment trouver le meilleur fournisseur de solutions DMARC pour votre entreprise ? - 25 avril 2024