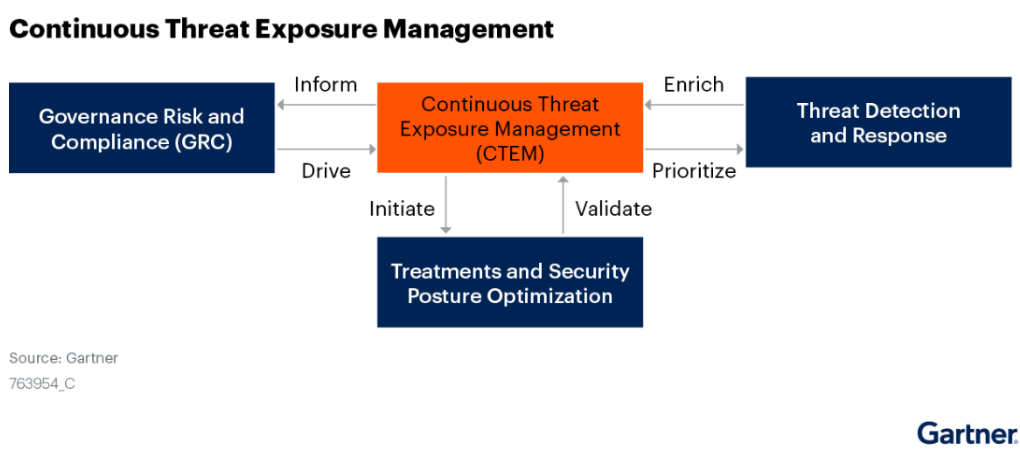

Continuous Threat Exposure Management (CTEM) is een nieuwe benadering van het beheer van cyberbedreigingen.

Dit integreert informatie over bedreigingen, situationeel bewustzijn en geautomatiseerde reactiemogelijkheden, zodat organisaties kunnen reageren op nieuwe of zich ontwikkelende cyberbedreigingen effectiever en proactiever reageren.

Praktisch gezien richt CTEM zich op het blootstellen van bedrijven en organisaties aan de bedreigingen die de grootste risico's vormen voor hun informatiebeveiliging door middel van voortdurende processen en frequente beoordeling van bestaande beschermingsmaatregelen tegen bedreigingen.

Belangrijkste conclusies

- Continuous Threat Exposure Management (CTEM) verbetert het vermogen van organisaties om proactief cyberbedreigingen te identificeren en te beperken.

- Het implementeren van een CTEM-programma kan de groei van werknemers versnellen door de ontwikkeling van cruciale vaardigheden en kennis aan te moedigen.

- CTEM-programma's dragen bij aan het verminderen van hiaten in de vaardigheden van werknemers, waardoor het risico op kostbare fouten tot een minimum wordt beperkt.

- Door het innovatievermogen te verbeteren, stimuleert CTEM samenwerking en nieuwe strategische ideeën binnen organisaties.

- Een succesvolle implementatie van CTEM kan de productiviteit aanzienlijk verhogen door werknemers te voorzien van de nodige tools en middelen.

Wat is Continuous Threat Exposure Management (CTEM)?

Continuous Threat Exposure Management (CTEM) is het proces van het identificeren, meten en prioriteren van risico's voor kritieke bedrijfsmiddelen.

Het begrip CTEM, een raamwerk dat bedrijven in staat stelt om continu en consistent de kwetsbaarheid van hun fysieke en digitale bedrijfsmiddelen te beoordelen, werd in juli 2022 door Gartner geïntroduceerd.

Het is een essentieel onderdeel van een cyberweerbaarheidsstrategie.

CTEM helpt organisaties de impact van interne en externe bedreigingen proactief te beheren door risico's te identificeren, te beoordelen en te beperken. Dit proces omvat:

- Kritieke bedrijfsmiddelen identificeren die het meest vatbaar zijn voor cyberaanvallen.

- De kans inschatten dat deze middelen kunnen worden aangevallen.

- Het risico beperken door controles te implementeren zoals firewalls, inbraakdetectiesystemen, beveiligingsbeleid en andere tegenmaatregelen.

Vereenvoudig continu beheer van bedreigingen met PowerDMARC!

Voordelen van het implementeren van een CTEM-programma in een organisatie

CTEM programma's zijn ontworpen om tegemoet te komen aan de specifieke behoeften van een bedrijf en zijn werknemers. Deze programma's kunnen worden aangepast op basis van de grootte, de bedrijfstak en de doelstellingen van een organisatie.

Hieronder volgen enkele voordelen van het implementeren van een CTEM-programma in een organisatie:

Versnelde groei van werknemers

Werknemers die deelnemen aan CTEM programma's hebben een versnelde groei in hun carrière gerapporteerd. Dit komt omdat vaardigheden worden ontwikkeld door het toepassen van best practices die worden geleerd tijdens trainingssessies, waardoor individuen sneller kunnen groeien dan anders het geval zou zijn. In combinatie met het implementeren van de perfecte employee benefits software, kunnen bedrijven teamleden aantrekken en behouden met het aanbod om hun ervaring uit te breiden door CTEM vaardigheden te verwerven. Een dergelijke veelzijdige aanpak, die op de juiste manier wordt beheerd met de eerder genoemde softwaretools, is goed voor zowel de werknemers als de groei van de organisatie.

Verminderde vaardigheidskloven

Wanneer je een CTEM-programma implementeert, is er minder kans dat je werknemers vaardigheidstekorten hebben die kunnen leiden tot dure fouten of productiviteitsverlies. Dit komt omdat deze programma's helpen om te bepalen welke vaardigheden werknemers nodig hebben om verder te komen in hun carrière en om gaten te dichten tussen waar ze nu zijn en waar ze naartoe willen.

Verbeterd innovatievermogen

CTEMs helpen ook het innovatievermogen binnen organisaties te vergroten door nieuwe ideeën aan te reiken voor toekomstige groeistrategieën en kansen te bieden voor samenwerking tussen teamleden buiten hun functionele expertisegebieden, net zoals een innovatieprogramma voor werknemers.

Verhoogd gebruik van middelen

Medewerkers die betrokken en gemotiveerd zijn, zullen eerder manieren vinden om het gebruik van middelen te verhogen. Dit kan resulteren in aanzienlijke verlagingen van overheadkosten en een hogere winstgevendheid.

Verhoogde productiviteit

Een CTEM programma zal je helpen om de productiviteit te verhogen door je werknemers te voorzien van de juiste tools, training en middelen. Het integreren van een VoIP telefoondienst, bijvoorbeeld, kan de communicatie stroomlijnen waardoor werknemers hun werk beter en sneller kunnen doen, wat uiteindelijk leidt tot een hogere productiviteit. Een werkplek die prioriteit geeft aan groei en gewaardeerde medewerkers erkent, bevordert een gemotiveerd en betrokken team en stimuleert het algehele succes․

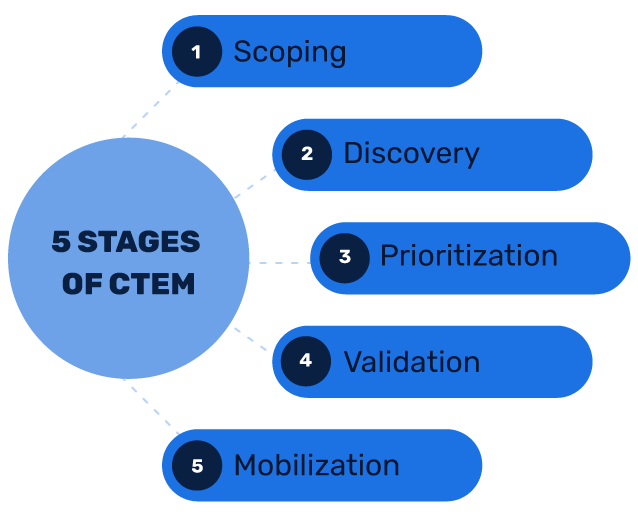

De vijf fasen van een CTEM-programma

Het CTEM-programma is ontworpen als een flexibel raamwerk dat kan worden aangepast aan de behoeften van elke organisatie.

"Tegen 2026 zullen organisaties die hun beveiligingsinvesteringen prioriteren op basis van een programma voor continu blootstellingsbeheer drie keer minder risico lopen op een inbreuk." Gartner

Er zijn echter vijf belangrijke stappen die de meeste CTEM-programma's volgen:

Scoping

De eerste stap in elk CTEM-programma is het afbakenen van het project. Dit omvat het duidelijk definiëren van het probleem, het verzamelen van informatie over het probleem en het ontwikkelen van een plan om het probleem aan te pakken.

Scoping kan op elk detailniveau plaatsvinden, van strategische planning op hoog niveau tot gedetailleerd ingenieurswerk.

Het voordeel van een goed gedefinieerde scope is dat het richting geeft aan hoe het project moet worden uitgevoerd, zodat alle betrokkenen weten wat er wordt verwacht.

Ontdekking

In de ontdekkingsfase begin je met het verzamelen van alle informatie die nodig is om het project te voltooien, waaronder interviews met belanghebbenden, onderzoeken, gegevensverzameling en -analyse.

Je werkt nog steeds op een abstracte schaal en hebt te maken met specifieke technologieën of benaderingen.

Je probeert gewoon de problemen beter te begrijpen door te praten met mensen die er mogelijk mee te maken hebben (zowel direct als indirect).

Prioritering

In deze fase richt je je op het identificeren van je topproblemen. Dit kan worden gedaan door medewerkers te ondervragen of door middel van statistische analyse.

Zodra je je topproblemen hebt geïdentificeerd, moet je bepalen welk niveau van verbetering nodig is om ze op te lossen.

Validatie

Als je je topproblemen hebt geïdentificeerd, is het tijd om ze te valideren.

In deze fase moet je enkele interviews houden met werknemers of focusgroepen om hun inzicht te krijgen of deze problemen al dan niet een negatieve impact hebben op het bedrijf.

U moet ook kijken naar gegevens over deze problemen, zoals klachten van klanten of personeelsverloop.

Mobilisatie

Zodra je team zijn topproblemen heeft gevalideerd en heeft bepaald welke verbetering er moet plaatsvinden om ze op te lossen, is het tijd om te mobiliseren!

Dit betekent het opstellen van een actieplan waarin specifieke stappen worden beschreven die moeten plaatsvinden om verbeteringen tot stand te brengen.

Hoe kunnen organisaties het succes van hun CTEM-programma meten?

Organisaties kunnen het succes van hun CTEM-programma (Continuous Threat and Exposure Management) meten aan de hand van verschillende technische meetgegevens en indicatoren.

Hier zijn enkele hoogtechnische manieren om het succes van CTEM-programma's te meten:

- Gemiddelde tijd om te detecteren (MTTD): Bereken de gemiddelde tijd die nodig is om nieuwe kwetsbaarheden, bedreigingen of blootstellingen in je omgeving te detecteren. Een lagere MTTD duidt op snellere detectie en een succesvoller CTEM-programma.

- Gemiddelde reactietijd (MTTR): Meet de gemiddelde tijd die nodig is om te reageren op geïdentificeerde kwetsbaarheden of bedreigingen en deze te verhelpen. Een lagere MTTR wijst op een efficiënte reactie en oplossing.

- Reactietijd incidenten: De reactietijd bijhouden voor beveiligingsincidenten die via het CTEM-programma zijn gedetecteerd. Deze metriek kan helpen bij het evalueren van het vermogen van het programma om realtime bedreigingen af te handelen.

- Saneringspercentage van kwetsbaarheden: Controleer de snelheid waarmee geïdentificeerde kwetsbaarheden worden verholpen. Dit kan worden uitgedrukt als een percentage en zou idealiter hoog moeten zijn, wat duidt op tijdige beperking.

- Risicoreductie: Kwantificeer de vermindering van het risico in verband met kwetsbaarheden en blootstellingen in de loop van de tijd. Risicoscoresystemen gebruiken om de algehele risicopositie te beoordelen en te meten hoe deze verbetert door CTEM-activiteiten.

- Percentage fout-positieven: Bereken het percentage waarschuwingen of detecties die vals positief zijn. Een lager percentage fout-positieven suggereert dat het programma effectief ruis vermindert en zich richt op echte bedreigingen.

- Dekking van bedrijfsmiddelen: Meet het percentage van de bedrijfsmiddelen van uw organisatie (bijv. servers, endpoints, toepassingen) die continu worden gecontroleerd door het CTEM-programma. Een hoge activadekking zorgt voor uitgebreide beveiliging.

3 Uitdagingen op weg naar het voldoen aan CTEM

Het behalen van de doelen van een CTEM-programma (Continuous Threat and Exposure Management) kan gepaard gaan met verschillende hightech uitdagingen:

- Integratie en correlatie van gegevens: CTEM is afhankelijk van gegevens uit verschillende bronnen, zoals informatiebronnen over bedreigingen, inventarisaties van bedrijfsmiddelen, analyses van netwerkverkeer en beveiligingshulpmiddelen. Het integreren en correleren van deze verschillende gegevenssets in realtime kan een technische uitdaging zijn. De nauwkeurigheid, consistentie en actualiteit van gegevens zijn cruciaal voor een effectieve detectie van bedreigingen en een effectieve respons.

- Complexiteit van automatisering en orkestratie: CTEM is sterk afhankelijk van automatisering om snel bedreigingen en kwetsbaarheden te verzamelen, te analyseren en erop te reageren. Het ontwikkelen en onderhouden van complexe automatiseringsworkflows, waaronder playbooks voor incidentrespons en herstel, kan technisch veeleisend zijn. Het is een voortdurende uitdaging om ervoor te zorgen dat deze workflows zich aanpassen aan veranderende bedreigingen en omgevingen.

- Schaalbaarheid en prestaties: Als organisaties groeien of te maken krijgen met meer cyberbedreigingen, moet het CTEM-programma schaalbaar zijn om een groeiend volume aan gegevens en beveiligingsgebeurtenissen te kunnen verwerken. Om ervoor te zorgen dat het programma optimaal presteert, zelfs bij een hoge belasting, zijn geavanceerde technische oplossingen nodig, waaronder een schaalbare infrastructuur, gedistribueerde gegevensverwerking en efficiënte algoritmen.

Laatste woorden

De laatste conclusie? CTEM is een haalbare en effectieve optie om je te helpen de beveiligingsvoetafdruk van je applicaties te verkleinen en controle te houden over je applicaties gedurende de hele ontwikkelingscyclus.

Je moet de voordelen van CTEM overwegen bij het beheren en beperken van risico's voor je organisatie. Het kan kwaadaardige activiteiten tegen uw organisatie helpen minimaliseren, de tijd die nodig is om bedreigingen en kwetsbaarheden te beoordelen en erop te reageren verminderen en de middelen en kosten die met beveiliging gepaard gaan verlagen.

- E-mail salting aanvallen: Hoe verborgen tekst de beveiliging omzeilt - 26 februari 2025

- SPF-afvlakking: Wat is het en waarom heb je het nodig? - 26 februari 2025

- DMARC vs DKIM: belangrijkste verschillen en hoe ze samenwerken - 16 februari 2025