O Mail Transfer Agent-Strict Transport Security (MTA-STS) é uma nova norma que permite aos fornecedores de serviços de correio aplicar a segurança da camada de transporte (TLS) para proteger as ligações SMTP e especificar se os servidores SMTP de envio devem recusar a entrega de correio eletrónico a anfitriões MX que não ofereçam TLS com um certificado de servidor fiável. Está provado que atenua com êxito os ataques de downgrade TLS e os ataques Man-In-The-Middle (MITM).

Em termos mais simples, o MTA-STS é uma norma da Internet que protege as ligações entre servidores de correio SMTP. O problema mais proeminente do SMTP é que a encriptação é completamente opcional e não é aplicada durante a transferência de correio. Foi por esta razão que o SMTP adoptou o comando STARTTLS para passar do texto simples para a encriptação. Este foi um passo valioso para mitigar os ataques passivos, no entanto, o combate aos ataques através de redes activas e aos ataques MITM ainda não foi resolvido.

Assim, a questão que a MTA-STS está a resolver é que a SMTP utiliza a encriptação oportunista, ou seja, se não for possível estabelecer um canal de comunicação encriptado, a ligação cai de novo para o texto simples, mantendo assim os ataques MITM e downgrade à distância.

Takeaways de chaves

- O MTA-STS permite aos fornecedores de serviços de correio aplicar o TLS para ligações SMTP seguras.

- Os ataques de downgrade exploram a natureza opcional da encriptação no SMTP, tornando as ligações vulneráveis.

- O MTA-STS impede o fallback não autorizado para texto simples, garantindo que os emails são enviados apenas através de canais encriptados.

- A maioria dos fornecedores de serviços de correio adoptou o MTA-STS para reforçar a segurança contra ataques MITM e de downgrade.

- Os serviços MTA-STS alojados simplificam a implementação, garantindo a conformidade contínua com as normas de segurança.

O que é um TLS Downgrade Attack?

Como já sabemos, o SMTP não veio com um protocolo de encriptação e a encriptação teve de ser adaptada mais tarde para aumentar a segurança do protocolo existente, adicionando o comando STARTTLS. Se o cliente suportar a encriptação (TLS), compreenderá o verbo STARTTLS e iniciará uma troca de TLS antes de enviar o correio electrónico para garantir que este é encriptado. Se o cliente não souber TLS, simplesmente ignorará o comando STARTTLS e enviará o correio electrónico em texto simples.

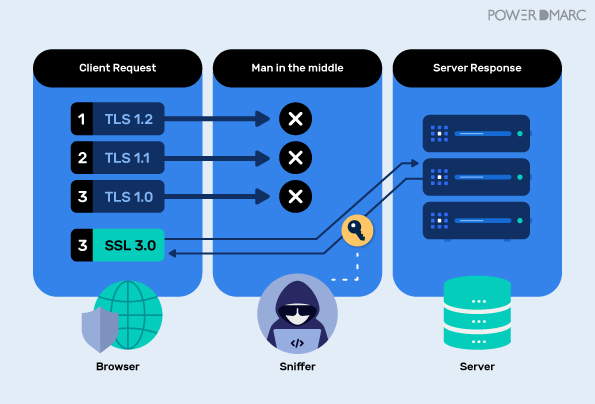

Portanto, uma vez que a encriptação teve de ser adaptada ao protocolo SMTP, a actualização para entrega encriptada tem de depender de um comando STARTTLS que é enviado em texto claro. Um atacante MITM pode facilmente explorar esta funcionalidade realizando um ataque de downgrade à ligação SMTP através da alteração do comando de actualização. O atacante simplesmente substituiu o STARTTLS por uma cadeia de lixo que o cliente não consegue identificar. Por conseguinte, o cliente volta prontamente a enviar o e-mail em texto simples.

Proteja-se contra um ataque de downgrade com o PowerDMARC!

O atacante normalmente substitui o comando pelo fio de lixo que contém o mesmo número de caracteres, em vez de o deitar fora, porque isto preserva o tamanho do pacote e, portanto, torna-o mais fácil. As oito letras da cadeia de lixo no comando de opção permitem-nos detectar e identificar que um ataque de descida de TLS foi executado por um cibercriminoso, e podemos medir a sua prevalência.

Em suma, um ataque de downgrade é frequentemente lançado como parte de um ataque MITM, de modo a criar um caminho para permitir um ataque criptográfico que não seria possível no caso de uma ligação encriptada sobre a última versão do protocolo TLS, substituindo ou eliminando o comando STARTTLS e fazendo retroceder a comunicação para texto claro.

Embora seja possível impor o TLS para comunicações cliente-servidor, como para essas ligações sabemos que as aplicações e o servidor o suportam. No entanto, para comunicações servidor-a-servidor, temos de falhar a abertura para permitir que os servidores herdados enviem e-mails. O cerne do problema é que não temos ideia se o servidor do outro lado suporta ou não o TLS. O MTA-STS permite que os servidores indiquem que suportam TLS, o que lhes permitirá falhar o fecho (ou seja, não enviar o e-mail) se a negociação de actualização não se realizar, tornando assim impossível que um ataque de downgrade de TLS se realize.

Como é que a MTA-STS vem ao Resgate?

O MTA-STS funciona aumentando a segurança do correio eletrónico EXO ou Exchange Online e é a solução definitiva para uma vasta gama de inconvenientes e problemas de segurança SMTP. Resolve problemas de segurança SMTP, como a falta de suporte para protocolos seguros, certificados TLS expirados e certificados que não são emitidos por terceiros fiáveis.

À medida que os servidores de correio electrónico procedem ao envio de e-mails, a ligação SMTP é vulnerável a ataques criptográficos, tais como ataques de downgrade e MITM. Os ataques de downgrade podem ser lançados apagando a resposta STARTTLS, entregando assim a mensagem em texto claro. Da mesma forma, os ataques MITM também podem ser lançados redireccionando a mensagem para um intruso do servidor através de uma ligação insegura. O MTA-STS permite ao seu domínio publicar uma política que torna obrigatório o envio de um correio electrónico com TLS codificado. Se por alguma razão se verificar que o servidor receptor não suporta STARTTLS, o e-mail não será de todo enviado. Isto torna impossível instigar um ataque de downgrade de TLS.

Recentemente, a maioria dos fornecedores de serviços de correio adoptaram o MTA-STS, tornando assim as ligações entre servidores mais seguras e encriptadas sobre o protocolo TLS de uma versão actualizada, mitigando assim com sucesso os ataques de downgrade do TLS e anulando as lacunas na comunicação entre servidores.

PowerDMARC traz até si serviços MTA-STS hospedados de forma rápida e fácil, que tornam a sua vida muito mais fácil, pois tratamos de todas as especificações exigidas pela MTA-STS durante e após a implementação, tais como um servidor web HTTPS com um certificado válido, registos DNS, e manutenção constante. PowerDMARC gere tudo isso completamente em segundo plano, de modo que depois de o ajudarmos a configurá-lo, nunca mais terá sequer de pensar nisso!

Com a ajuda do PowerDMARC, pode implementar o Hosted MTA-STS na sua organização sem a complicação e a um ritmo muito rápido, com a ajuda do qual pode impor o envio de e-mails para o seu domínio através de uma ligação encriptada TLS, tornando assim a sua ligação segura e mantendo os ataques de downgrade TLS à distância.

- O Outlook aplica o DMARC: Explicação dos novos requisitos de remetente da Microsoft! - 3 de abril, 2025

- Configuração do DKIM: Guia passo a passo para configurar o DKIM para segurança de e-mail (2025) - 31 de março de 2025

- PowerDMARC é reconhecido como líder de rede para DMARC no G2 Spring Reports 2025 - 26 de março de 2025