Почему компромисс поставщика по электронной почте такой страшный (и что ты можешь сделать, чтобы остановить это).

Когда речь заходит о киберпреступности и угрозах безопасности, Vendor Email Compromise (VEC) - это большой папа мошенничества с электронной почтой. Это тот тип атаки, к которому большинство организаций готовы меньше всего, и тот, от которого они чаще всего страдают. За последние 3 года VEC обошелся организациям более чем в 26 миллиардов долларов. А осуществить ее может быть до безобразия просто.

Подобно VEC, при атаках BEC злоумышленник выдает себя за высокопоставленного руководителя организации и отправляет электронные письма недавно принятому на работу сотруднику, часто в финансовый отдел. Они просят перевести средства или оплатить поддельные счета-фактуры, что при достаточно хорошем исполнении может убедить менее опытного сотрудника инициировать операцию. Чтобы избежать этой угрозы, читайте условия оплаты счетов и будьте на шаг впереди.

Вы можете понять, почему БЭК является такой большой проблемой среди крупных организаций. Сложно следить за деятельностью всех ваших сотрудников, а менее опытные более склонны влюбляться в электронную почту, которая, кажется, исходит от их босса или финансового директора. Когда организации спрашивали нас о том, на какую самую опасную кибератаку они должны обратить внимание, нашим ответом всегда была BEC.

То есть, до Безмолвного Старлинга.

Синдикат организованной киберпреступности

Так называемый "Молчаливый Старлинг" - это группа нигерийских киберпреступников, история которых в афере и мошенничестве началась еще в 2015 году. В июле 2019 года они связались с крупной организацией, выдавая себя за генерального директора одного из своих деловых партнеров. В электронном письме содержался запрос на внезапное, в последнюю минуту, изменение банковских реквизитов с просьбой срочно перевести деньги на банковский счет.

К счастью, они обнаружили, что письмо было фальшивым до того, как произошла какая-либо транзакция, но в последовавшем расследовании выяснились тревожные подробности о методах группы.

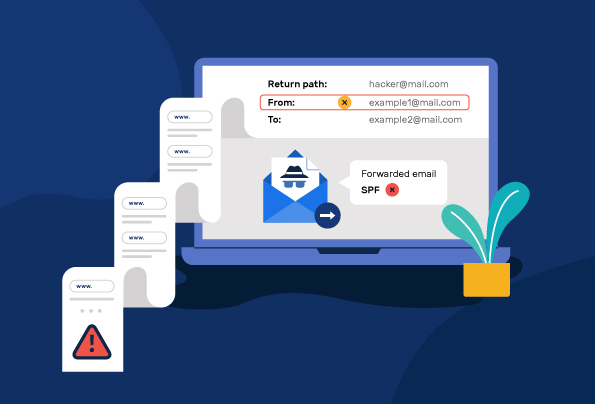

В том, что сейчас называется Vendor Email Compromise (VEC), злоумышленники запускают значительно более изощренную и организованную атаку, чем это обычно происходит в обычных BEC. Атака состоит из 3 отдельных, тщательно спланированных фаз, которые, как представляется, требуют гораздо больших усилий, чем большинство обычных атак BEC. Вот как это работает.

VEC: Как обмануть компанию в 3 этапа

Шаг 1: Взлом

Сначала злоумышленники получают доступ к учетной записи электронной почты одного или нескольких сотрудников организации. Это тщательно спланированный процесс: они выясняют, в каких компаниях отсутствуют DMARC-аутентифицированные домены. Это легкие цели для подделки. Злоумышленники получают доступ, рассылая сотрудникам фишинговые письма, которые выглядят как страница входа в систему, и похищают их учетные данные. Теперь они имеют полный доступ к внутренним ресурсам организации.

Шаг 2: Сбор информации

Этот второй шаг похож на этап засады. Преступники теперь могут читать конфиденциальные электронные письма и использовать это для того, чтобы следить за сотрудниками, участвующими в обработке платежей и транзакций. Злоумышленники определяют крупнейших деловых партнеров и поставщиков целевой организации. Они собирают информацию о внутренней работе организации - таких вещах, как выставление счетов, условия оплаты и даже то, как выглядят официальные документы и счета-фактуры.

Шаг 3: Принятие мер

Собрав все эти данные, мошенники создают чрезвычайно реалистичное электронное письмо и ждут подходящей возможности отправить его (обычно это происходит незадолго до того, как сделка будет совершена). Письмо адресовано нужному человеку в нужное время и поступает через настоящий аккаунт компании, что делает практически невозможной его идентификацию.

Прекрасно скоординировав эти 3 шага, Silent Starling смогли скомпрометировать системы безопасности своей целевой организации и почти сумели украсть десятки тысяч долларов. Они были одними из первых, кто попробовал такую сложную кибератаку, и, к сожалению, они, безусловно, не будут последними.

Я не хочу быть жертвой VEC. Что мне делать?

Действительно страшная вещь в VEC заключается в том, что даже если вам удалось обнаружить его до того, как мошенники смогли украсть деньги, это не означает, что ущерб не был нанесен. Злоумышленникам все же удалось получить полный доступ к вашим учетным записям электронной почты и внутренним коммуникациям, а также получить подробное представление о том, как работают финансы, биллинговые системы и другие внутренние процессы в вашей компании. Информация, особенно такая конфиденциальная, оставляет вашу организацию полностью уязвимой, и злоумышленник всегда может попытаться совершить очередную попытку мошенничества.

Так что ты можешь с этим поделать? Как ты можешь предотвратить атаку ВИКа на тебя?

1. Защита каналов электронной почты

Одним из наиболее эффективных способов остановить почтовое мошенничество является то, чтобы злоумышленники даже не позволили начать первый шаг процесса VEC. Вы можете предотвратить получение злоумышленниками первоначального доступа, просто заблокировав фишинговые сообщения электронной почты, которые они используют для кражи ваших учетных данных для входа в систему.

Платформа PowerDMARC позволяет использовать DMARC-аутентификацию, чтобы помешать злоумышленникам выдавать себя за ваш бренд и отправлять фишинговые электронные письма вашим собственным сотрудникам или деловым партнерам. Она показывает вам все, что происходит в ваших каналах электронной почты, и мгновенно предупреждает вас, когда что-то пойдет не так.

2. Просветите ваш персонал

Одна из самых больших ошибок, которые совершают даже большие организации, - это не вкладывать больше времени и усилий в обучение своих сотрудников, имея базовые знания о распространенных онлайн-мошенничествах, о том, как они работают и на что следует обратить внимание.

Может быть очень трудно отличить настоящее электронное письмо от хорошо продуманного поддельного, но часто бывает много сигналов, которые может распознать даже тот, кто не очень хорошо обучен в области кибербезопасности.

3. Установить политику для бизнеса по электронной почте

Многие компании просто воспринимают электронную почту как само собой разумеющееся, не задумываясь о рисках, присущих открытому, немодерируемому каналу связи. Вместо того, чтобы неявно доверять каждой корреспонденции, действуйте с предположением, что человек на другом конце не тот, за кого себя выдает.

Если вам необходимо завершить какую-либо транзакцию или поделиться с ними конфиденциальной информацией, вы можете воспользоваться процедурой вторичной верификации. Это может быть что угодно, только не звоните партнеру для подтверждения или попросите другое лицо санкционировать сделку.

Злоумышленники всегда находят новые способы компрометировать каналы деловой почты. Вы не можете позволить себе быть неподготовленным.

- Лучшие методы обеспечения безопасности электронной почты при удаленной работе - 25 июля 2024 г.

- Электронное письмо с предупреждением о безопасности учетной записи Microsoft: Распознайте мошенничество - 24 июля 2024 г.

- Человеческий фактор в безопасности электронной почты: Обучение сотрудников распознаванию угроз - 23 июля 2024 г.