Ein weithin bekannter Internet-Standard, der die Sicherheit von Verbindungen zwischen SMTP-Servern (Simple Mail Transfer Protocol) verbessert, ist der SMTP Mail Transfer Agent-Strict Transport Security (MTA-STS). MTA-STS behebt bestehende Probleme bei SMTP E-Mail-Sicherheit indem es die TLS-Verschlüsselung während der Übertragung erzwingt.

Die Geschichte und der Ursprung von MTA-STS

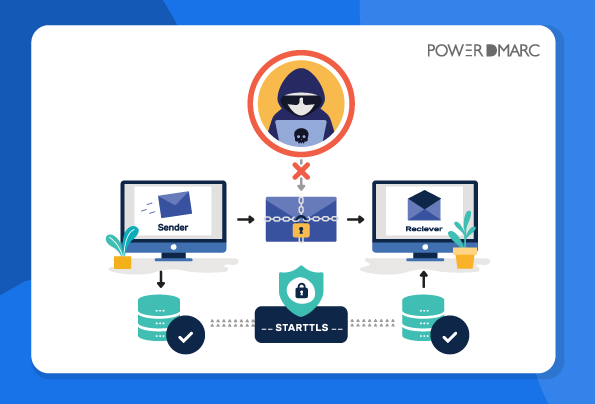

Im Jahr 1982 wurde SMTP zum ersten Mal spezifiziert und enthielt keinen Mechanismus für die Bereitstellung von Sicherheit auf der Transportebene, um die Kommunikation zwischen den Mail Transfer Agents zu sichern. Im Jahr 1999 wurde jedoch der Befehl STARTTLS zu SMTP hinzugefügt, der wiederum die Verschlüsselung von E-Mails zwischen den Servern unterstützte und die Möglichkeit bot, eine unsichere Verbindung in eine sichere umzuwandeln, die mit dem TLS-Protokoll verschlüsselt ist.

In diesem Fall werden Sie sich fragen, ob SMTP STARTTLS zur Sicherung von Verbindungen zwischen Servern eingeführt hat, warum der Wechsel zu MTA-STS erforderlich war und was er überhaupt bewirkt hat. Darauf gehen wir in den folgenden Abschnitten dieses Blogs ein!

Was ist MTA-STS? (Mail Transfer Agent Strict Transport Security - Erklärt)

MTA-STS ist ein Sicherheitsstandard, der die sichere Übertragung von E-Mails über eine verschlüsselte SMTP-Verbindung gewährleistet. Das Akronym MTA steht für Message Transfer Agent, ein Programm, das E-Mail-Nachrichten zwischen Computern überträgt. Die Abkürzung STS steht für Strict Transport Security, das Protokoll, das zur Umsetzung des Standards verwendet wird. Ein MTA-STS-fähiger Mail Transfer Agent (MTA) oder Secure Message Transfer Agent (SMTA) arbeitet gemäß dieser Spezifikation und bietet einen sicheren End-to-End-Kanal für den Versand von E-Mails über ungesicherte Netzwerke.

Das MTA-STS-Protokoll ermöglicht es einem SMTP-Client, die Identität des Servers zu überprüfen und sicherzustellen, dass er sich nicht mit einem Betrüger verbindet, indem er den Server auffordert, seinen Zertifikatsfingerabdruck im TLS-Handshake bereitzustellen. Der Client überprüft dann das Zertifikat anhand eines Vertrauensspeichers, der Zertifikate bekannter Server enthält.

Einführung von MTA-STS Email Security

MTA-STS wurde eingeführt, um die Sicherheitslücke in der SMTP-Kommunikation zu schließen. Als Sicherheitsstandard gewährleistet MTA-STS die sichere Übertragung von E-Mails über eine verschlüsselte SMTP-Verbindung.

Das Akronym MTA steht für Message Transfer Agent, ein Programm, das E-Mail-Nachrichten zwischen Computern überträgt. Das Akronym STS steht für Strict Transport Security, das Protokoll, das zur Umsetzung des Standards verwendet wird. Ein MTA-STS-fähiger Mail Transfer Agent (MTA) oder Secure Message Transfer Agent (SMTA) arbeitet gemäß dieser Spezifikation und bietet einen sicheren End-to-End-Kanal für den Versand von E-Mails über ungesicherte Netzwerke.

Das MTA-STS-Protokoll ermöglicht es einem SMTP-Client, die Identität des Servers zu überprüfen und sicherzustellen, dass er sich nicht mit einem Betrüger verbindet, indem er den Server auffordert, seinen Zertifikatsfingerabdruck im TLS-Handshake bereitzustellen. Der Client überprüft dann das Zertifikat anhand eines Vertrauensspeichers, der Zertifikate bekannter Server enthält.

Die Notwendigkeit der Umstellung auf erzwungene TLS-Verschlüsselung

STARTTLS war nicht perfekt und konnte zwei Hauptprobleme nicht lösen: Erstens ist es eine optionale Maßnahme, so dass STARTTLS keine Man-in-the-Middle-Angriffe (MITM) verhindern kann. Dies liegt daran, dass ein MITM-Angreifer eine Verbindung leicht verändern und die Aktualisierung der Verschlüsselung verhindern kann. Das zweite Problem ist, dass es selbst bei der Implementierung von STARTTLS keine Möglichkeit gibt, die Identität des sendenden Servers zu authentifizieren, da SMTP Mailserver keine Zertifikate validieren.

Während die meisten ausgehenden E-Mails heute mit Transport Layer Security (TLS) Verschlüsselung gesichert sind, einem Industriestandard, der auch für E-Mails von Privatpersonen gilt, können Angreifer Ihre E-Mails noch vor der Verschlüsselung behindern und manipulieren. Wenn Sie Ihre E-Mails über eine sichere Verbindung übertragen, können Ihre Daten von einem Cyber-Angreifer gefährdet oder sogar verändert und manipuliert werden.

Hier setzt MTA-STS an und behebt dieses Problem, indem es eine sichere Übertragung Ihrer E-Mails garantiert und MITM-Angriffe erfolgreich abwehrt. Darüber hinaus speichern MTAs MTA-STS-Richtliniendateien, was es für Angreifer schwieriger macht, einen DNS-Spoofing-Angriff.

Wie funktioniert das MTA-STS?

Das MTA-STS-Protokoll wird über einen DNS-Eintrag bereitgestellt, der angibt, dass ein Mailserver eine Richtliniendatei von einer bestimmten Subdomäne abrufen kann. Diese Richtliniendatei wird über HTTPS abgerufen und mit Zertifikaten authentifiziert, zusammen mit der Liste der Namen der Mailserver des Empfängers. Die Implementierung von MTA-STS ist auf der Seite des Empfängers einfacher als auf der Seite des Absenders, da es von der Mailserver-Software unterstützt werden muss. Einige Mailserver unterstützen MTA-STS, wie z.B. PostFixunterstützen, tun dies nicht alle.

Große Mail-Dienstanbieter wie Microsoft, Oath und Google unterstützen MTA-STS. Googles Gmail hat in letzter Zeit bereits MTA-STS-Richtlinien übernommen. MTA-STS hat die Nachteile bei der Sicherheit von E-Mail-Verbindungen beseitigt, indem es den Prozess der Sicherung von Verbindungen für unterstützte Mailserver einfach und zugänglich gemacht hat.

Die Verbindungen von den Benutzern zu den Mail-Servern sind in der Regel mit dem TLS-Protokoll geschützt und verschlüsselt, trotzdem gab es vor der Einführung von MTA-STS einen Mangel an Sicherheit bei den Verbindungen zwischen Mail-Servern. Da in letzter Zeit das Bewusstsein für E-Mail-Sicherheit gestiegen ist und die großen E-Mail-Anbieter weltweit dies unterstützen, wird erwartet, dass die meisten Serververbindungen in naher Zukunft verschlüsselt werden. Darüber hinaus sorgt MTA-STS dafür, dass Cyberkriminelle in den Netzen nicht in der Lage sind, E-Mail-Inhalte zu lesen.

Schritte zum Einrichten von MTA-STS für Ihre Domain

Um MTA-STS für Ihre Domäne einzurichten, können Sie die nachstehenden Schritte ausführen:

- Prüfen Sie, ob Ihre Domäne bereits über MTA-STS-Konfigurationen verfügt. Wenn Sie Google Workspace für Ihre E-Mails verwenden, können Sie dies leicht mit Hilfe dieser Anleitung.

- Erstellen und veröffentlichen Sie eine MTA-STS-Richtlinie, die für jede Domäne separat konfiguriert wird. Die MTA-STS-Richtliniendatei definiert MTA-STS-aktivierte E-Mail-Server, die von dieser Domäne verwendet werden.

- Nachdem Sie Ihre Richtliniendatei erstellt haben, müssen Sie diese Datei auf einen öffentlichen Webserver hochladen, der für Remote-Server leicht zugänglich ist

- Erstellen und veröffentlichen Sie schließlich Ihren MTA-STS-DNS-Eintrag (TXT-Eintrag "_mta-sts"), um den Empfangsservern mitzuteilen, dass Ihre E-Mails TLS-verschlüsselt sein müssen, um als authentisch zu gelten, und dass sie nur dann Zugang zum Posteingang des Empfängers erhalten, wenn dies der Fall ist.

Sobald Sie eine aktive Richtliniendatei haben, erlauben externe Mailserver keinen Zugriff auf E-Mails ohne eine sichere Verbindung.

3 MTA-STS-Richtlinien-Modi: Keine, Testen und Erzwingen

Die drei verfügbaren Werte für die MTA-STS-Richtlinienmodi sind wie folgt

- Keine: Diese Richtlinie macht Ihre MTA-STS-Konfiguration zunichte, da externe Server das Protokoll für die Domäne als inaktiv betrachten.

- Prüfung: Bei dieser Richtlinie werden E-Mails, die über eine unverschlüsselte Verbindung übertragen werden, nicht zurückgewiesen. Stattdessen erhalten Sie bei aktiviertem TLS-RPT weiterhin TLS-Berichte über den Übertragungsweg und das E-Mail-Verhalten.

- Durchsetzen: Bei der Option "Erzwingen" schließlich werden E-Mails, die über eine unverschlüsselte SMTP-Verbindung übertragen werden, von Ihrem Server zurückgewiesen.

MTA-STS bietet Schutz gegen :

- Downgrade-Angriffe

- Man-In-The-Middle-Angriffe (MITM)

- Es löst mehrere SMTP-Sicherheitsprobleme, darunter abgelaufene TLS-Zertifikate und mangelnde Unterstützung für sichere Protokolle.

Einfache MTA-STS-Bereitstellung mit PowerDMARC

MTA-STS erfordert einen HTTPS-fähigen Webserver mit einem gültigen Zertifikat, DNS-Einträge und ständige Wartung. PowerDMARCs DMARC-Analysator Tool von PowerDMARC erleichtert Ihnen das Leben, indem es all dies für Sie erledigt, und zwar vollständig im Hintergrund. Sobald wir Ihnen bei der Einrichtung helfen, müssen Sie nie wieder darüber nachdenken.

Mit Hilfe von PowerDMARC können Sie Folgendes einsetzen Gehostetes MTA-STS in Ihrer Organisation einsetzen, ohne dass Sie sich um die Verwaltung Ihrer öffentlichen Zertifikate kümmern müssen. Wir helfen Ihnen dabei:

- Aktualisieren und optimieren Sie die Richtlinien für Ihren Eintrag mit einem Klick, ohne auf Ihre DNS-Einstellungen zugreifen zu müssen.

- Überprüfen Sie Ihre Richtlinienversion und die Zertifikatsvalidierung

- Erkennen von Fehlern in der MTA-STS-Richtlinienanwendung

- Hosten Sie Ihre MTA-STS-Richtlinien-Textdatei

- Schnellere Erkennung von Verbindungsfehlern, Verbindungserfolgen und Verbindungsproblemen durch vereinfachte Berichte

Registrieren Sie sich um schnell zu erzwingen, dass E-Mails über eine TLS-verschlüsselte Verbindung an Ihre Domain gesendet werden, und um Ihre Verbindung gegen MITM- und andere Cyberangriffe zu sichern.

- SPF-Perror beheben: Überwindung der SPF-Grenze für zu viele DNS-Lookups - April 26, 2024

- Wie veröffentlicht man einen DMARC-Datensatz in 3 Schritten? - 2. April 2024

- Warum funktioniert DMARC nicht? Behebung von DMARC-Fehlern im Jahr 2024 - 2. April 2024