DNSSEC (Domain Name System Security Extensions) añade una capa de seguridad crucial al sistema de nombres de dominio (DNS), que traduce los nombres de dominio en direcciones IP. Sin embargo, el sistema DNS es vulnerable a ciberataques como la suplantación de DNS y el envenenamiento de la caché de DNS . Lo has oído bien. Estos ataques pueden redirigir a los usuarios a sitios web maliciosos, lo que puede provocar el robo de datos o pérdidas económicas.

Según el Informe global sobre amenazas de DNS de IDC , en 2022, el 88 % de las empresas informaron que sufrieron un ataque de DNS que les costó $942 000 en promedio. DNSSEC ayuda a prevenir estos ataques al garantizar que solo se conecte a sitios web legítimos.

Entonces, si le preocupa mantener segura su presencia en línea, aquí encontrará todo lo que necesita saber sobre DNSSEC.

Puntos clave

- La implementación de DNSSEC es esencial para protegerse contra amenazas como la suplantación de DNS y el envenenamiento de caché.

- DNSSEC aumenta la confianza al garantizar que los datos DNS proceden de fuentes legítimas e impedir el redireccionamiento a sitios web falsos.

- El cumplimiento de las normativas de ciberseguridad como GDPR, HIPAA y NIST puede lograrse mediante la adopción de DNSSEC.

- Las firmas digitales proporcionadas por DNSSEC garantizan la integridad y autenticidad de las respuestas DNS, ayudando a bloquear los datos manipulados.

- Se recomienda utilizar una herramienta de comprobación de DNSSEC para verificar el correcto funcionamiento de su implementación de DNSSEC.

¿Qué es DNSSEC?

DNSSEC agrega una capa de seguridad al DNS que verifica que esta información sea correcta y que no haya sido alterada por atacantes. DNSSEC es una extensión del protocolo DNS diseñada para agregar funciones de seguridad que protegen al DNS de varios tipos de ataques cibernéticos.

El DNS actúa como el directorio de Internet que traduce nombres como “ejemplo.com” en direcciones IP que las computadoras usan para conectarse. Sin embargo, el DNS estándar no fue diseñado con la seguridad como máxima prioridad, lo cual fue un error ya que lo hizo vulnerable a diferentes ataques cibernéticos.

Una cosa que hay que dejar clara es que DNSSEC no está diseñado para cifrar datos, sino solo para garantizar la precisión y autenticidad de las respuestas DNS. Por ello, se ha convertido en una herramienta necesaria para proteger a los usuarios y a las organizaciones de ataques de phishing, ataques de intermediarios y otras amenazas de seguridad.

¡Simplifique DNSSEC con PowerDMARC!

Por qué DNSSEC es importante en la ciberseguridad

Las organizaciones que adoptan DNSSEC se protegen a sí mismas y a sus usuarios de ciertos ciberataques. Las amenazas cibernéticas se vuelven cada día más sofisticadas. Los estudios revelan que del 88 % de las empresas que fueron atacadas, el 31 % de ellas sufrió daños a la marca, lo que significa que los consumidores perdieron la confianza en ella. Esto demuestra lo devastador que puede ser esto si no se toman medidas preventivas.

La implementación de DNSSEC es un paso proactivo para defenderse de las amenazas cambiantes y mantener un entorno digital seguro para las organizaciones y sus clientes.

¿Cómo funciona DNSSEC?

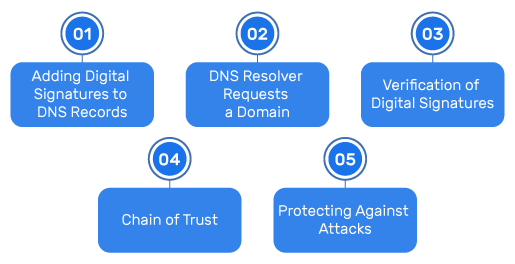

Así es como funciona DNSSEC, paso a paso:

1. Cómo agregar firmas digitales a los registros DNS

Cuando un dominio está protegido con DNSSEC, sus registros DNS (como los registros A, MX o TXT) se firman digitalmente. Estas firmas criptográficas se crean mediante criptografía de clave pública. El propietario del dominio genera un par de claves criptográficas cuando se utiliza DNSSEC.

- La clave privada se utiliza para firmar datos DNS, creando registros DNSKEY. Genera una firma digital única para cada registro.

- En DNSSEC, las claves de firma de zona (claves públicas) se publican en el sistema DNS para que cualquiera pueda verificar las firmas digitales en los registros DNS. Esto garantiza la autenticación criptográfica y la integridad de los datos de las respuestas DNS.

2. El solucionador DNS solicita un dominio

Cuando un usuario intenta visitar un sitio web, su dispositivo envía una solicitud a un solucionador de DNS para encontrar la dirección IP asociada con el nombre de dominio en el espacio de nombres DNS. El proceso de resolución de DNS comienza cuando un usuario ingresa un nombre de dominio en su navegador. El navegador envía una consulta de DNS recursiva a un solucionador recursivo, generalmente administrado por el ISP.

Si el solucionador no tiene la dirección IP almacenada en caché, consulta una serie de servidores: servidores de nombres raíz DNS, servidores de dominio de nivel superior (TLD) y servidores de nombres autorizados. Estos servidores colaboran para localizar la dirección IP correcta, que luego se envía de vuelta al solucionador recursivo.

El solucionador almacena en caché esta información para su uso futuro y devuelve la dirección IP al navegador del usuario, lo que permite que se cargue la página web. Si el servidor autorizado no puede encontrar la información, devuelve un mensaje de error que, en las zonas con DNSSEC habilitado, incluiría una prueba de denegación de existencia autenticada.

3. Verificación de firmas digitales

El solucionador de DNS comprueba si el dominio tiene DNSSEC habilitado. Si es así, el solucionador utiliza la clave pública del par de claves para verificar las firmas digitales en los registros DNS. Ahora bien, hay dos casos en este escenario:

- Si las firmas coinciden, el solucionador sabe que los datos DNS son auténticos y no han sido alterados.

- Si las firmas no coinciden en absoluto, el solucionador rechaza la respuesta. Esto protege al usuario de conectarse a un sitio potencialmente malicioso.

Si no conoce los nombres de sus registros DNS, utilice un verificador de registros DNS para encontrarlos.

4. Cadena de confianza

DNSSEC funciona según un concepto denominado “cadena de confianza”. En la parte superior de la cadena se encuentra la zona raíz del DNS, que está firmada digitalmente.

Después de eso, cada nivel de la jerarquía DNS (por ejemplo, root → .com → example.com) valida el nivel inferior mediante la creación de una cadena segura. Todo esto garantiza que cada respuesta DNS provenga de un servidor DNS autorizado.

5. Protección contra ataques

Por último, DNSSEC protege a los usuarios de ataques como:

- Suplantación de DNS : evita que los atacantes redirijan a los usuarios a sitios web falsos. Para ello, garantiza que las respuestas de DNS sean auténticas.

- Envenenamiento de caché : evita que se almacenen datos maliciosos en los solucionadores de DNS.

¿Qué hace DNSSEC?

DNSSEC hace que Internet sea más seguro al proteger los datos del protocolo DNS contra manipulaciones. Como ya sabes, DNS convierte los nombres de dominio en direcciones IP, pero no verifica de dónde proviene la información. Esto crea un riesgo de ataques que DNSSEC tiene la capacidad de resolver.

Protege contra la manipulación al comprobar que nadie haya alterado los datos DNS durante la transmisión. Si los atacantes intentan cambiar la información, DNSSEC lo detecta y bloquea la respuesta. Esto ayuda a los usuarios a conectarse a los sitios web correctos sin preocupaciones.

DNSSEC también confirma que los datos de DNS provienen de la fuente correcta, utilizando un ancla de confianza como base. Evita que los piratas informáticos se hagan pasar por servidores de nombres autorizados y redirijan a los usuarios a sitios web falsos. Además, esto genera confianza, especialmente para sectores como la banca o la atención médica, donde la seguridad es la máxima prioridad.

Además, DNSSEC respalda el cumplimiento de los estándares de seguridad modernos. Muchas organizaciones y gobiernos ahora exigen que DNSSEC cumpla con las regulaciones de ciberseguridad. También alienta a las empresas a adoptar herramientas de seguridad más avanzadas para proteger aún más las actividades en línea.

Configuración de DNSSEC

Habilitar DNSSEC para su dominio es un paso importante para protegerlo de los ciberataques. A continuación, le indicamos cómo configurarlo en un proceso sencillo y paso a paso:

1. Acceda a la configuración DNS de su registrador de dominio

En primer lugar, acceda a la cuenta en la que registró su nombre de dominio. Ahora vaya a la sección de configuración DNS. Esta es la parte de su cuenta en la que gestiona los tipos de registros DNS, como los registros A, CNAME o MX. La mayoría de los registradores tienen una opción separada llamada "DNSSEC" para que sea más fácil de encontrar.

2. Habilitar DNSSEC

Busque una opción para activar DNSSEC. Algunos registradores pueden incluso tener un botón o un interruptor para habilitarlo. Una vez que active DNSSEC, el registrador creará registros DNSSEC específicos para su dominio. Estos registros son necesarios para los siguientes pasos.

3. Agregue el registro DS a la configuración DNS de su dominio

Un registro DS (registro de firmante de delegación) es un tipo de registro DNS que vincula su dominio al sistema DNSSEC. El registro DS contiene información importante, como claves y algoritmos, que verifican su configuración DNSSEC.

Copia los registros DS del registrador y pega este registro en la configuración de DNS en la opción “Agregar registro”. Por último, asegúrate de haber pegado el registro correcto y de haberlo guardado.

4. Verificar la configuración

Después de haber agregado el registro DS, verifique si DNSSEC está funcionando correctamente. Para esto, debe utilizar una herramienta de verificación de DNSSEC . Muchos registradores también proporcionan herramientas de verificación integradas para confirmar la configuración.

La herramienta que utilizará probará su configuración de DNSSEC y mostrará si hay algún error. Si todo está correcto, su dominio no está protegido por DNSSEC.

Desafíos y limitaciones de DNSSEC

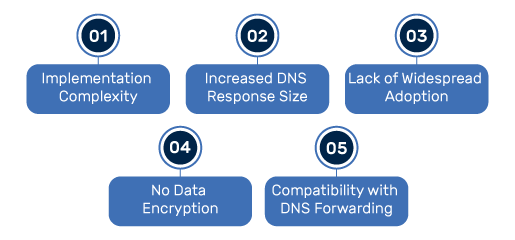

Si bien DNSSEC mejora la seguridad del DNS, no está exento de desafíos. Es importante comprender estos problemas, que incluyen:

1. Complejidad de implementación

Configurar DNSSEC puede ser un verdadero dolor de cabeza, especialmente para personas que no están familiarizadas con la administración de DNS. Por lo tanto, incluso si hay pequeños errores en la configuración, pueden provocar fallas en la resolución de DNS.

2. Aumento del tamaño de la respuesta DNS

DNSSEC agrega firmas digitales a los registros DNS. Aumenta significativamente el tamaño de las respuestas DNS y genera problemas de rendimiento, especialmente en redes más lentas o sistemas más antiguos. El rendimiento del sitio web, en particular el tiempo de resolución DNS , influye significativamente en la retención de clientes en un sitio en comparación con el cambio a un competidor. La investigación de Google revela una marcada correlación entre el tiempo de carga de la página y las tasas de rebote de los usuarios. Cuando el tiempo de carga de la página aumenta de 1 a 3 segundos, la probabilidad de rebote aumenta al 32%, y cuando llega a 5 segundos, la probabilidad se dispara al 90%. Para una experiencia de usuario óptima, la búsqueda DNS idealmente debería tomar menos de 100 ms, preferiblemente menos de 50 ms. Esto permite que el contenido del sitio web tarde entre 1 y 2 segundos en cargarse en el navegador.

Un análisis de cisco.com realizado por webpagetest.org ilustra este concepto. La búsqueda DNS inicial de cisco.com demora 25 ms, seguida de una búsqueda posterior de la redirección www.cisco.com , que consume 33 ms adicionales. Estos tiempos de resolución DNS contribuyen al retraso general de la conexión y al tiempo de carga de la página, lo que afecta directamente la experiencia del usuario y la interacción con el cliente potencial.

3. Falta de adopción generalizada

A pesar de sus beneficios, DNSSEC no se utiliza en todo el mundo. Según el informe de 2023 de APNIC , solo alrededor del 40% de los dominios en todo el mundo lo han implementado. Esto significa que no puede proteger a los usuarios que acceden a dominios no seguros, lo que salva la eficacia general de DNSSEC.

4. Sin cifrado de datos

Aunque DNSSEC garantiza la integridad y autenticidad de los datos, no cifra las consultas o respuestas DNS. Esto significa que el contenido de las peticiones DNS puede seguir siendo visto por los atacantes. Esto deja desprotegidos algunos aspectos de la privacidad del usuario. Para resolver este problema, las empresas suelen utilizar DNSSEC junto con DNS sobre HTTPS (DoH) o DNS sobre TLS (DoT).

5. Compatibilidad con el reenvío de DNS

El reenvío de DNS , que dirige las consultas DNS de un servidor a otro, a veces puede entrar en conflicto con DNSSEC. Si el servidor de reenvío no valida las firmas DNSSEC, puede transmitir respuestas no autenticadas. Esto debilita la seguridad general del sistema.

Beneficios de usar DNSSEC

DNSSEC ofrece varios beneficios para mejorar la seguridad y la confiabilidad del DNS. Estos son los principales beneficios de usar DNSSEC:

1. Protege contra ataques cibernéticos

DNSSEC garantiza que los datos DNS no hayan sido alterados ni falsificados por atacantes. Al firmar digitalmente los registros DNS, esta medida de seguridad evita los ciberataques. Esta protección es muy importante para proteger los datos confidenciales y mantener la confianza en línea.

2. Aumenta la confianza en los servicios en línea

Con DNSSEC, los usuarios pueden estar seguros de que los sitios web que visitan son auténticos. Esto es especialmente importante para sectores como la banca, la atención sanitaria y el comercio electrónico, donde la confianza es esencial. DNSSEC crea una cadena de confianza desde los servidores de nombres DNS raíz hasta los dominios individuales y, por lo tanto, aumenta la confianza general en los servicios de Internet.

Para las instituciones financieras, las DNSSEC son de gran importancia para proteger tanto a los clientes como a la institución de actividades fraudulentas, especialmente dada la naturaleza sensible de las transacciones bancarias en línea. En el comercio electrónico, las DNSSEC garantizan que los clientes no sean redirigidos a sitios web maliciosos, protegiendo así su información financiera y previniendo ataques de phishing.

Las organizaciones de atención médica también se benefician enormemente de DNSSEC, ya que agrega una capa de protección vital para salvaguardar la información de salud personal en los servicios de salud en línea y los registros médicos.

3. Apoya el cumplimiento normativo

DNSSEC es importante para que las organizaciones cumplan con las normativas en los marcos de ciberseguridad como GDPR, HIPAA y NIST. También es importante para el cumplimiento de DMARC , ya que protege los registros de recursos DNS como SPF y DKIM .

Al implementar DNSSEC, las organizaciones pueden demostrar su compromiso con las prácticas de seguridad y protección de datos sólidas. Esto puede resultar especialmente beneficioso durante las auditorías y evaluaciones como parte de los procesos de cumplimiento normativo.

Además, DNSSEC ayuda a prevenir ataques de suplantación de DNS y envenenamiento de caché, que son cuestiones importantes para la privacidad e integridad de los datos. A medida que las amenazas cibernéticas continúan evolucionando, es probable que el papel de DNSSEC en el mantenimiento de una infraestructura segura y compatible se vuelva aún más evidente y significativo.

4. Previene la interrupción del negocio

Los ciberataques al DNS pueden provocar tiempos de inactividad en los sitios web, pérdida de confianza de los clientes y pérdidas financieras. El proceso de validación de DNSSEC reduce el riesgo de este tipo de ataques y ayuda a las empresas a mantener servicios ininterrumpidos.

Palabras finales

DNSSEC es una de las herramientas más importantes para mejorar la seguridad de su dominio y protegerlo de amenazas cibernéticas. Garantizar que los datos de DNS sean auténticos y estén a salvo de manipulaciones ayuda a generar confianza y a mantener a los usuarios seguros.

Si administra un sitio web o un servicio en línea, debería considerar implementar DNSSEC para proteger su dominio.

Si ya ha implementado DNSSEC para su dominio, compruébelo ahora utilizando nuestra herramienta de verificación DNSSEC: ¡ regístrese gratis !

- Todos mis correos electrónicos van a parar a Spam - Esto es lo que puedes hacer al respecto - 1 de mayo de 2025

- ¿Qué puede ser un mensaje de phishing? 10 señales de alarma que no debe ignorar - 1 de mayo de 2025

- Lista de comprobación de la salud del correo electrónico: Cómo impulsar la colocación en la bandeja de entrada - 24 de abril de 2025